It-essentials v5.0 A + Cert Praktyczny egzamin 2

1

Zobacz wystawę. W jakiej sytuacji technik skorzystałby z tej zakładki?

Gdy urządzenie nie będzie korzystało z Internetu.

Gdy urządzenie znajduje się za zaporą ogniową i używane jest oprogramowanie wymagające dostępu do sieci zdalnej.

Kiedy komputer będzie korzystał z połączenia VPN i będzie uzyskiwał dostęp do Internetu podczas połączenia przez VPN.

Gdy laptop jest używany zarówno w pracy z DHCP, jak iw domu ze statycznym adresem IP.

2

Technik próbuje naprawić komputer z systemem Windows 7, który ma brakujący lub uszkodzony plik systemu operacyjnego, który uniemożliwia uruchomienie systemu Windows 7. Technik ponownie uruchamia laptop i uzyskuje dostęp do WinRE za pomocą klawisza F8. Którą opcję musi wybrać technik w menu odzyskiwania systemu, aby zlokalizować i naprawić brakujące lub uszkodzone pliki systemowe?

Przywracanie

systemu Windows Pamięć diagnostyczna

Uruchomienie Naprawa

Odzyskiwanie obrazu systemu

3

Po skargach użytkowników technik stwierdza, że serwer internetowy uczelni działa bardzo wolno. Kontrola serwera ujawnia, że istnieje niezwykle duża liczba żądań TCP pochodzących z wielu lokalizacji w Internecie. Jakie jest źródło problemu?

Serwer jest zainfekowany wirusem.

Brak wystarczającej przepustowości, aby połączyć się z serwerem.

Trwa atak powtórkowy.

Trwa atak DDoS.

4

Użytkownik zgłasza, że drukarka laserowa drukuje obrazy w tle i litery. Którą część powinien wymienić technik, aby rozwiązać ten problem?

podnieś kabel sieciowy bębna

utrwalacza rolki

5

Użytkownik stwierdził, że dysk twardy komputera ulega awarii. Przed awarią użytkownik zaimplementował schemat tworzenia kopii zapasowych, uruchamiając normalną kopię zapasową co koniec miesiąca, a następnie przyrostowe kopie zapasowe co drugi dzień. Jaką prawidłową sekwencję musi wykonać użytkownik, aby przywrócić kopię zapasową?

Przywróć ostatnie przyrostowe kopie zapasowe w odwrotnej kolejności, a następnie przywróć ostatnią normalną kopię zapasową.

Najpierw przywróć ostatnią normalną kopię zapasową, a następnie przywróć przyrostowe kopie zapasowe w kolejności.

Przywróć ostatnią przyrostową kopię zapasową, a następnie przywróć ostatnią normalną kopię zapasową.

Najpierw przywróć ostatnią normalną kopię zapasową, a następnie przywróć ostatnią przyrostową kopię zapasową.

6

Jakie są dwie możliwe przyczyny powolnego działania komputera? (Wybierz dwa.)

Pamięć RAM nie jest kompatybilna z płytą główną.

Dysk twardy został podzielony na partycje.

W systemie nie ma wystarczającej ilości pamięci RAM.

Dysk twardy jest pełny.

Procesor został podkręcony.

7

Technik po raz pierwszy podłącza nowy monitor LCD i odkrywa, że wyświetlacz jest bardzo zbzikowany. Jakie jest możliwe rozwiązanie tego problemu?

Ustaw rozdzielczość ekranu na natywną.

Zmień złącze wideo monitora z DVI na HDMI.

Wyłącz i włącz monitor.

Ustaw rozdzielczość ekranu na VGA.

8

Które stwierdzenie związane z uruchomieniem oprogramowania 64-bitowego jest poprawne?

Oprogramowanie 64-bitowe wymaga 64-bitowego procesora, ale może działać w 32-bitowym systemie operacyjnym.

Oprogramowanie 64-bitowe może działać na 32-bitowym procesorze, ale wymaga 64-bitowego systemu operacyjnego.

Oprogramowanie 64-bitowe wymaga 64-bitowego procesora i 64-bitowego systemu operacyjnego.

Oprogramowanie 64-bitowe może działać na 32-bitowym procesorze przy użyciu 32-bitowego systemu operacyjnego, ale wydajność oprogramowania będzie wolniejsza.

9

Które konto użytkownika powinno być używane tylko do zarządzania systemem, a nie jako konto do regularnego użytku?

użytkownik standardowy

administrator użytkownik

gość

zaawansowany

10

Technik rozwiązuje problem z połączeniem sieciowym. Pingi do lokalnego routera bezprzewodowego powiodły się, ale pingi do serwera w Internecie nie powiodły się. Które polecenie CLI może pomóc technikowi znaleźć lokalizację problemu z siecią?

msconfig

ipconfig

ipconfig / renew

tracert

11

Jakie są dwie funkcje systemu operacyjnego Android? (Wybierz dwa.)

Android został zaimplementowany na urządzeniach takich jak aparaty fotograficzne, telewizory smart i czytniki e-booków.

Każde wdrożenie Androida wymaga uiszczenia opłaty licencyjnej na rzecz Google.

Wszystkie dostępne aplikacje na Androida zostały przetestowane i zatwierdzone przez Google do działania w systemie operacyjnym open source.

Aplikacje na Androida można pobrać tylko z Google Play.

Android jest open source i pozwala każdemu przyczynić się do jego rozwoju i ewolucji.

12

Które dwie wskazówki są odpowiednie do tworzenia silnych haseł? (Wybierz dwa.)

W hasłach używaj tylko wielkich liter i wartości liczbowych.

Uwzględnij litery, cyfry i symbole.

Użyj co najmniej ośmiu znaków.

Zmień hasło raz w roku.

Hasła powinny zawierać tylko symbole.

13

Technik ma zamiar zainstalować i skonfigurować sieć bezprzewodową w małym oddziale firmy. Jaki pierwszy środek bezpieczeństwa powinien zastosować technik natychmiast po włączeniu routera bezprzewodowego?

Wyłącz rozgłaszanie SSID sieci bezprzewodowej.

Skonfiguruj szyfrowanie na routerze bezprzewodowym i podłączonych urządzeniach bezprzewodowych.

Włącz filtrowanie adresów MAC na routerze bezprzewodowym.

Zmień domyślną nazwę użytkownika i hasło routera bezprzewodowego.

14

Technik rozwiązuje problemy z laptopem z systemem Windows 7, który zajmuje znacznie więcej niż oczekiwano podczas wyszukiwania plików. Jaka jest możliwa przyczyna?

Uprawnienia do plików nie są ustawione.

Typ dysku jest dynamiczny.

Typ dysku jest podstawowy.

System plików jest uszkodzony.

Usługa indeksu nie jest uruchomiona.

15

Jakie dwie metody są stosowane do bezpośredniego łączenia urządzeń mobilnych, takich jak tablety i smartfony, z siecią danych? (Wybierz dwa.)

przewodowy Ethernet

Bluetooth

Wi-Fi Komunikacja komórkowa

WiMax

16

Użytkownik przegląda narzędzie do zarządzania dyskami na komputerze z systemem Windows XP i zauważa, że jeden z dysków jest oznaczony jako Obcy. Co to znaczy?

To jest dysk dynamiczny, którego partycja została usunięta.

Jest to dysk dynamiczny z innego komputera z systemem Windows XP.

To jest dysk podstawowy, który właśnie został przekonwertowany na dysk dynamiczny.

To jest dysk, który nie zawiera prawidłowego podpisu.

17

Jakie działania powinien podjąć technik przed uaktualnieniem komputerów z Visty do Windows 7?

Odinstaluj wszystkie programy.

Uruchom narzędzie Vista Upgrade Analyzer.

Uruchom Doradcę uaktualnienia systemu Windows 7.

Zaktualizuj kartę graficzną.

18

Jakie są dwa atrybuty pliku? (Wybierz dwa.)

szczegóły

ogólne

archiwum bezpieczeństwo

tylko do odczytu

19

Jaki rodzaj złośliwego oprogramowania jest maskowany jako legalny program?

robak

trojan adware

spyware

20

Technik z powodzeniem usunął złośliwe oprogramowanie z komputera i stwierdził, że po ponownym uruchomieniu systemu wyświetlane są komunikaty o błędach dotyczących brakujących i uszkodzonych plików systemowych. Jakiego narzędzia może użyć technik do zastąpienia lub naprawy uszkodzonych plików systemowych?

Regedit

ASR

Fixboot

SFC

Fixmbr

21

Komunikat o błędzie „Nie znaleziono systemu operacyjnego” jest wyświetlany podczas uruchamiania komputera. Technik określa, że pojedynczy dysk twardy jest skonfigurowany jako slave. Co należy zrobić, aby poprawnie skonfigurować dysk twardy jako master?

Zmień ustawienie master / slave w Narzędziach systemowych.

Wymień dysk twardy.

Zmień ustawienie master / slave w systemie BIOS.

Zmień ustawienia zworek na dysku twardym.

22

Technik rozwiązuje problem z serwerem i chce zobaczyć na nim wszystkie otwarte udostępnione pliki. Jakiego polecenia mógłby użyć technik, aby to zrobić?

konta

netto plik netto

nbtstat

grupa netto

ntstat

23

Technik rozwiązuje problem polegający na tym, że wiele witryn zwraca błąd „niepoprawny certyfikat”. Technik zauważa, że data i godzina nie są aktualne i resetuje je do prawidłowych ustawień. Wcześniej niedostępne strony internetowe są teraz dostępne. Jednak po ponownym uruchomieniu komputera ten sam problem występuje ponownie. Co może zrobić technik, aby zapobiec resetowaniu daty i godziny?

Wymień baterię CMOS.

Ponownie zainstaluj system operacyjny.

Zaktualizuj system BIOS.

Zmień ustawienia zasilania w systemie BIOS.

24

Które dwa problemy mogą powodować błędy BSOD? (Wybierz dwa.)

Awaria pamięci RAM awaria zasilania

nieaktualna przeglądarka

brak błędów sterownika urządzenia antywirusowego

25

Technik chce użyć Pulpitu zdalnego do skonfigurowania innego komputera. Który port zapory na zdalnym komputerze powinien być otwarty, aby Pulpit zdalny mógł działać?

23

20 i 21

80

115

389

3389

26

Technik musi trwale zniszczyć dane na niektórych dyskach przed ich usunięciem. Jak najlepiej to zrobić?

Rozbij talerze napędowe młotkiem.

Zastąp dyski

Podziel dyski twarde na partycje.

Wykonaj pełny format.

27

Jakiego rodzaju narzędzia lub substancji lepiej użyć do usunięcia rozlanego tonera z drukarki laserowej?

sprężone powietrze

łagodny roztwór detergentu

zwykły odkurzacz

specjalny odkurzacz

28

Na komputerze z systemem Windows 7 Ultimate użytkownik konfiguruje system domowej rozrywki i tworzy grupę domową. Następnie użytkownik dołącza do grupy roboczej dwa inne komputery, jeden z systemem Windows 7 Starter i drugi z systemem Windows 7 Home Basic. Co jeszcze musi zrobić użytkownik, aby konta użytkowników w Windows 7 Home Basic i Windows 7 Starter PC miały dostęp do udziałów w systemie domowej rozrywki?

Użytkownicy muszą być dodawani do kont użytkowników na komputerze domowej rozrywki.

Użytkownicy komputerów z systemem Windows Home Basic będą musieli zostać ręcznie dodani do grupy domowej.

Nic nie trzeba robić. Konta wszystkich użytkowników na wszystkich komputerach zostaną automatycznie dodane do grupy domowej.

Konta użytkowników na wszystkich trzech komputerach muszą zostać dodane do grupy domowej.

Użytkownicy komputera z systemem Windows Starter nie mogą dołączyć do grupy domowej.

29

Użytkownik chce rozszerzyć partycję podstawową sformatowaną za pomocą systemu plików NTFS o nieprzydzielone miejsce na dysku twardym. Co użytkownik musi zrobić po rozszerzeniu partycji podstawowej, aby była użyteczna?

Sformatuj dysk za pomocą systemu plików FAT64.

Konwertuj typ dysku na dynamiczny.

Upewnij się, że typ dysku jest podstawowy.

Podziel nową przestrzeń na partycje jako dysk podstawowy.

30

Użytkownik wykrył, że jedna z maszyn wirtualnych w komputerze jest zainfekowana wirusem. Które stwierdzenie o sytuacji może być prawdziwe?

Program antywirusowy komputera hosta wymaga aktualizacji.

System operacyjny hosta niekoniecznie jest zainfekowany wirusem.

Wszystkie maszyny wirtualne uruchomione na hoście są zainfekowane wirusem.

W systemie operacyjnym hosta wystąpił błąd.

31

Jaki system plików pozwala na użycie plików większych niż 5 GB i jest najczęściej używany na wewnętrznych dyskach twardych?

exFAT

FAT64

CDFS

FAT32

NTFS

32

Użytkownik kupuje nowy router bezprzewodowy 802.11n i konfiguruje go w domu. Użytkownik zauważa, że urządzenia 802.11n mogą połączyć się z routerem bezprzewodowym, ale urządzenia 802.11g nie mogą się połączyć. Jaki jest problem?

Router bezprzewodowy jest ustawiony na używanie niewłaściwego kanału.

Router bezprzewodowy nie został ustawiony na tryb mieszany.

Router bezprzewodowy jest uszkodzony.

Router bezprzewodowy używa niewłaściwego identyfikatora SSID.

33

Jakie dwa możliwe błędy mogą zostać wyświetlone, gdy drukarka laserowa nie ma wystarczającej ilości pamięci, aby obsłużyć rodzaj zadań drukowania, które użytkownicy próbują wydrukować? (Wybierz dwa.)

niepoprawny typ

przeciążenia pamięci

niepoprawne miejsce w pamięci używane

zadanie drukowania niekompletne

z powodu

przepełnienia bufora pamięci

34

Co jest prawdą o punktach przywracania?

Punkty przywracania należy zawsze tworzyć przed wprowadzeniem zmian w systemie.

Gdy przywracanie systemu zostanie użyte do przywrócenia systemu, zmiana jest nieodwracalna.

Punkty przywracania tworzą kopie zapasowe plików danych osobowych.

Punkty przywracania odzyskują uszkodzone lub usunięte pliki danych.

35

Technik stworzył niestandardowy obraz systemu Windows 7 i chce go wdrożyć na 30 komputerach. Z jakiego narzędzia może skorzystać technik?

Chkdsk

Sfc

Regedit

Sysprep

36

Użytkownik zgłasza, że komputer nie może drukować na drukarce atramentowej. Technik stwierdził, że w pojemniku nie ma papieru. Jaki jest następny krok w procesie rozwiązywania problemów?

Określ dokładną przyczynę.

Ustal plan działania.

Udokumentuj ustalenia.

Sprawdź funkcjonalność systemu.

37

Użytkownik chce zmapować dysk sieciowy na komputerze o nazwie „WORK2 ″ i działa w systemie Windows 7. Nazwa udostępnionego zasobu, na który chce mapować, nazywa się„ instaluje się ”i znajduje się na stacji roboczej o nazwie„ WORK1 ″ . Jaka byłaby poprawna ścieżka do mapowania dysku sieciowego?

WORK2 | instaluje nazwę użytkownika

work1installs hasło

/ WORK1 / instaluje

nazwę

użytkownika

WORK2installs nazwa użytkownika Work2installs // WORK2 / installs

38

Jakie są dwie funkcje hiperwizorów? (Wybierz dwa.)

w celu przydzielenia fizycznych zasobów systemowych maszynom wirtualnym w

celu zarządzania maszynami wirtualnymi w

celu podzielenia dysku twardego na partycje w celu uruchomienia maszyn wirtualnych w

celu ochrony hosta przed infekcją złośliwym oprogramowaniem ze strony maszyn wirtualnych w

celu współdzielenia oprogramowania antywirusowego między maszynami wirtualnymi

39

Jaka jest możliwa sytuacja, w której konieczne może być uruchomienie systemu Windows 7 z urządzenia USB, dysku CD lub DVD?

naprawić system,

aby wyłączyć usługi w tle,

aby usunąć klucze rejestru,

aby podzielić dysk twardy na partycje

40

Co jest wymagane, aby podłączyć laptopa z obsługą Wi-Fi do zabezpieczonej sieci bezprzewodowej WPA?

zaktualizowany sterownik bezprzewodowy

klucz szyfrowania bezpieczeństwa

nazwa użytkownika i hasło

adres MAC

41

Które zagrożenie bezpieczeństwa ukrywa zasoby, z których korzysta, przed programami antywirusowymi?

rootkit

robak

trojan

spyware

42

Technik rozwiązuje problem ze stacją roboczą w domenie zainfekowanej wirusem. Jaki jest pierwszy krok, który technik powinien zrobić, aby wyczyścić zainfekowaną stację roboczą?

Uruchom oprogramowanie antywirusowe.

Zaktualizuj oprogramowanie antywirusowe.

Wyłącz przywracanie systemu.

Odłącz stację roboczą od sieci.

43

Która funkcja urządzenia mobilnego wykorzystuje czujniki do wykrywania orientacji ekranu i w razie potrzeby zmienia wyświetlanie na poziomą lub pionową?

synchronizacja Akcelerometr do kalibracji ekranu

GPS

44

Komputer PC z systemem Windows XP sformatowany przy użyciu systemu plików NTFS wyświetla komunikat o błędzie brakującej lub uszkodzonej biblioteki DLL podczas uruchamiania określonego programu. Co jest tego przyczyną?

System operacyjny musi być 64-bitowy, aby obsługiwać bibliotekę DLL.

System plików NTFS nie obsługuje bibliotek DLL.

Plik DLL nie został zainstalowany z programem.

Plik DLL nie został zarejestrowany podczas instalacji programu.

45

Użytkownik ma komputer zainfekowany oprogramowaniem szpiegującym. Co należy zrobić przed usunięciem oprogramowania szpiegującego?

Uruchom Windows Update.

Wyłącz przywracanie systemu.

Utwórz pełną kopię zapasową.

Uruchom defragmentację dysku.

46

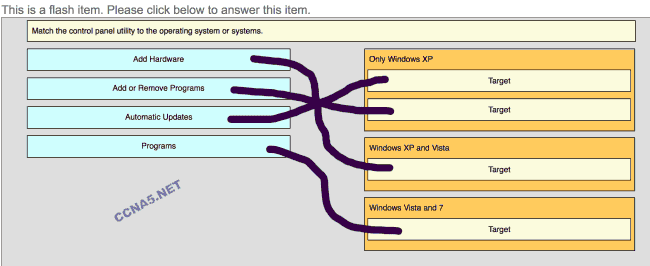

To jest element flash. Kliknij poniżej, aby odpowiedzieć na ten element.

47

Która karta rozszerzeń może pomóc w rozwiązywaniu problemów z komputerem, gdy nie ma dostępnego wideo?

Karta BIOS Karta

rozszerzeń USB Karta

POST

Zaawansowana karta graficzna

48

W sieci przewodowej przechodzi się kilka zmian, które mogą narazić ją na połączenie przez nieautoryzowane urządzenia podczas pracy. Jakie dwa tymczasowe środki umożliwiłyby autoryzowanym urządzeniom nadal dostęp do sieci, ale uniemożliwiłyby podłączenie nieautoryzowanym urządzeniom? (Wybierz dwa.)

Podsieć sieć.

Wyłącz DHCP.

Wyłącz rozgłaszanie SSID.

Wyłącz DNS.

Przypisz statyczne adresy IP do autoryzowanych urządzeń.

49

Technik z powodzeniem usuwa złośliwe oprogramowanie z zainfekowanego komputera. Po ponownym uruchomieniu komputera wyświetla komunikaty o błędach dotyczące brakujących plików systemowych. Jak technik może rozwiązać ten problem?

Wyłącz nieznane usługi za pomocą Msconfig.

Napisz nowy rekord rozruchowy za pomocą Fixboot.

Uruchom Chkdsk.

Uruchom Sfc.

50

Użytkownik udostępnił katalog w sieci. Pliki w katalogu można modyfikować, tworzyć i usuwać po uzyskaniu dostępu z komputera lokalnego, ale w przypadku dostępu z innego komputera pliki można wyświetlać tylko. Co użytkownik może zrobić, aby uzyskać wszystkie uprawnienia, gdy pliki są dostępne przez sieć?

Zaktualizuj system plików NTFS.

Dostosuj ustawienia zapory.

Uruchom pełne skanowanie antywirusowe.

Dostosuj uprawnienia udostępniania.

51

Technik próbuje zdalnie rozwiązać problemy z komputerem z systemem Windows 7 i stwierdza, że ping do komputera docelowego nie powiedzie się, a telnetting do niego również się nie powiedzie. Jakie zmiany powinien wprowadzić technik w zaporze systemu Windows 7, aby zdalnie połączyć się z komputerem docelowym przez telnet?

Otwórz porty 20 i 21 na komputerze docelowym.

Otwórz port 23 na komputerze docelowym.

Otwórz port 80 na maszynie docelowej.

Zezwalaj na komunikaty ICMP na komputerze docelowym.

52

Które stwierdzenie jest poprawne w przypadku instalowania 32-bitowego systemu operacyjnego na architekturze x64?

System operacyjny będzie działał poprawnie.

Ta kombinacja zapewni lepsze bezpieczeństwo.

System operacyjny zawsze korzysta z całej dostępnej pamięci RAM.

System operacyjny może obsłużyć ponad 128 GB pamięci.

53

Jakiego narzędzia można użyć do znalezienia i próby naprawienia błędów strukturalnych plików na dysku twardym w systemie Windows 7?

Fixmbr

Scandisk

Chkdsk

Format

54

Jaki typ partycji ma możliwość tworzenia woluminów obejmujących więcej niż jeden dysk?

dynamiczny

pierwotny

aktywny

rozszerzony

55

Użytkownik musi często uzyskiwać dostęp do danych z folderu współdzielonego na komputerze zdalnym. Które polecenie zostanie użyte do zamapowania dysku sieciowego na zdalny udział?

net use

nbtstat

tasklist

ipconfig

56

Użytkownik zgłasza, że komputer traci pliki, nie otwiera niektórych plików i działa powoli. Technik podejrzewa problemy z dyskiem twardym. Co należy zrobić, aby chronić dane na komputerze i ustalić źródło problemu, nie ryzykując całkowitej awarii dysku?

Uruchom CHKDSK, a następnie wykonaj kopię zapasową wszystkich ważnych plików.

Uruchom CHKDSK, a następnie uruchom FDISK.

Uruchom FDISK, a następnie wymień dysk twardy.

Wykonaj kopię zapasową wszystkich ważnych plików, a następnie wymień dysk twardy.

Wykonaj kopię zapasową wszystkich ważnych plików, a następnie uruchom CHKDSK.

57

Którego narzędzia systemu Windows można użyć do zaplanowania regularnej kopii zapasowej w celu konserwacji profilaktycznej?

Menedżer zadań Windows

Przywracanie

systemu Harmonogram zadań systemu Windows

Oczyszczanie dysku

58

Które dwa elementy urządzenia mobilnego można wymienić w terenie? (Wybierz dwa.)

wewnętrzna

bateria SSD

Moduł identyfikacji abonenta Karta

dotykowa

czujniki akcelerometru

59

Jakie dwa popularne typy połączeń są używane do synchronizacji urządzeń mobilnych z komputerem PC lub laptopem? (Wybierz dwa.)

Dysk SSD GPS

Bluetooth

Wi-Fi

USB

60

Organizacja biznesowa konfiguruje zabezpieczenia na urządzeniach mobilnych używanych w organizacji. Zgodnie z polityką bezpieczeństwa pracownicy mają dostęp do danych biznesowych na urządzeniach mobilnych. Której funkcji bezpieczeństwa urządzenia mobilnego można użyć, aby zapewnić, że dane biznesowe zostaną całkowicie niedostępne w przypadku zgubienia lub kradzieży urządzenia?

zdalne czyszczenie piaskownicy

blokada kodu dostępu

zdalna blokada

61

Jakie są dwie zalety urządzeń mobilnych w technologii pamięci flash, która jest odpowiednikiem dysków półprzewodnikowych? (Wybierz dwa.)

lekkie komponenty Pamięć flash o

dużej pojemności

to

sprawność energetyczna, którą można serwisować w terenie,

łatwość aktualizacji

62

Technik rozwiązujący problem z siecią użył poleceń CLI do ustalenia, że komputerowi nie przydzielono poprawnego adresu IP z serwera DHCP. Jakiego polecenia może użyć technik, aby rozwiązać ten problem?

ping

tracert

ipconfig / release

ipconfig / renew

63

Technik komputerowy pomyślnie przywrócił laptopa do pełnej pracy i zweryfikował funkcjonalność systemu. Działania, które wykonał technik, obejmowały modyfikację rejestru i stosowanie poprawek do systemów operacyjnych. Jaki jest następny krok w procesie rozwiązywania problemów, który powinien wykonać technik?

Zapoznaj się z instrukcjami producenta i dziennikami napraw.

Uruchom ponownie komputer.

Ponownie podłącz i przetestuj wszystkie urządzenia peryferyjne.

Udokumentuj rozwiązanie.

64

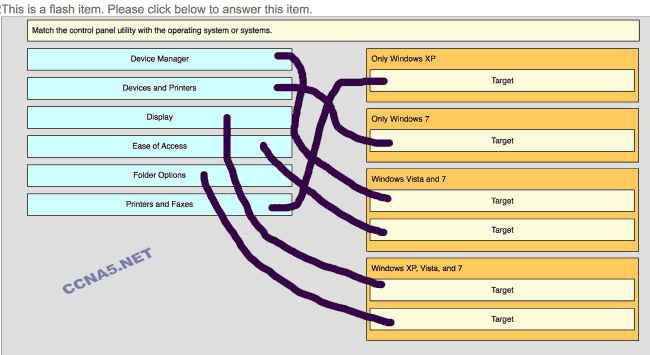

To jest element flash. Kliknij poniżej, aby odpowiedzieć na ten element.

65 W

jaki sposób użytkownik może uniemożliwić określonym aplikacjom dostęp do komputera z systemem Windows przez sieć?

Włącz filtrowanie adresów MAC.

Wyłącz automatyczne przypisywanie adresu IP.

Blokuj określone porty TCP lub UDP w Zaporze systemu Windows.

Zmień domyślne nazwy użytkowników i hasła.

66

Po uruchomieniu komputera z systemem Windows XP po zakończeniu testu POST wyświetlany jest komunikat „Missing NTLDR”. Jakie są dwa możliwe rozwiązania tego problemu? (Wybierz dwa.)

Użyj ostatniej znanej dobrej konfiguracji, aby uruchomić komputer.

Uruchom fdisk / mbr z wiersza polecenia.

Uruchom komendę bootrec / fixmbr z konsoli odzyskiwania systemu.

Przywróć plik BOOTMGR z nośnika instalacyjnego systemu Windows.

Przywróć ntdetect.com z nośnika instalacyjnego Windows.

67

Komputer często się blokuje i na ekranie nie widać komunikatu o błędzie. Problem występuje za każdym razem, gdy użytkownik próbuje ponownie uruchomić komputer. Jaki jest najbardziej prawdopodobny powód tego problemu?

Awaria zasilania.

Komputer się przegrzewa.

Usługa indeksu nie jest uruchomiona.

Plik startowy został uszkodzony

68

Technik wymienił zasilacz komputera, ale zauważa, że po uruchomieniu komputera nie można znaleźć macierzy RAID. Technik sprawdza, czy moc wymienionego zasilacza jest zgodna z oryginalną i czy kontroler RAID otrzymuje odpowiednią moc. Jaki jest problem?

Kontroler RAID wymaga ustawienia wyższego napięcia.

Ustawienia CMOS nie zostały zapisane.

Kable zasilające zostały nieprawidłowo podłączone do szeregu napędów.

Zasilacz nie dostarcza prawidłowego napięcia.

69

Użytkownik zauważa, że w laptopie z bezprzewodową kartą PCI Express Micro korzystającą z bezprzewodowego standardu 802.11n występuje przerywana łączność bezprzewodowa. Co użytkownik powinien zrobić, aby rozwiązać problem?

Wymień system operacyjny na laptopie.

Przenieś laptopa w nowe miejsce.

Wymień kartę PCI Express Micro na kartę Mini-PCIe.

Wymień kartę PCI Express Micro na kartę Mini-PCI.

70

Jaki typ konta użytkownika jest tworzony automatycznie podczas instalacji systemu Windows XP?

Administrator

Gość

Użytkownik standardowy Użytkownik

zaawansowany

71

Sprzątaczka próbuje wejść do laboratorium komputerowego, ale recepcjonistka odmawia jej wejścia, ponieważ na ten dzień nie ma zaplanowanego sprzątania. Jakiego rodzaju ataku właśnie zapobiegano?

surfowanie na ramionach wojna

socjotechnika

prowadząca

trojany

phishing

72

Po zapoznaniu się z podręcznikami producenta technik stosuje serię zalecanych rozwiązań, które rozwiązują problem z komputerem stacji roboczej. Jaki jest następny krok w procesie rozwiązywania problemów, który technik powinien wykonać?

Określ kolejne kroki, aby rozwiązać problem.

Sprawdź teorię prawdopodobnej przyczyny.

Dokumentuj ustalenia, działania i wyniki.

Sprawdź rozwiązanie i potwierdź pełną funkcjonalność systemu.

73

Użytkownik ma dostęp tylko do plików wymaganych do wykonania określonego zadania. Jakiego rodzaju praktyki bezpieczeństwa są stosowane?

zasada najmniejszych przywilejów

zasada koniecznych przywilejów

zasada większości przywilejów

zasada przywilejów

74

Użytkownik zastąpił procesor komputera PC szybszym, ale teraz komputer wyświetla BSOD podczas uruchamiania. Jaki jest problem?

Ustawienia CMOS nie zostały zapisane podczas uruchamiania.

Mnożnik procesora nie został ustawiony.

Przednia magistrala jest ustawiona zbyt nisko.

Napięcie procesora jest ustawione zbyt wysoko.

75

Użytkownik otrzymuje wiadomość e-mail z prośbą o weryfikację hasła używanego do uzyskiwania dostępu do plików bankowych. Jaki to rodzaj zagrożenia bezpieczeństwa?

złośliwe oprogramowanie phishing wirus

inżynierii społecznej

76

Firma zastąpiła pięć komputerów stacjonarnych w dziale księgowości i finansów nowymi komputerami. Plan polega na przekazaniu odzyskanych komputerów w pełni funkcjonalnym stanie organizacji non-profit. W jaki sposób firma może zapewnić, że wrażliwe dane finansowe nie będą dostępne po przekazaniu komputerów?

Wykonaj formatowanie wysokiego poziomu na dyskach twardych.

Wywierć otwory przez talerze dysku twardego.

Dane usuwają dyski twarde za pomocą specjalistycznego oprogramowania.

Usuń wszystkie pliki i katalogi z dysków twardych.

77

Której opcji polecenia ping można użyć do rozwiązania nazwy hosta podczas testowania łączności z określonym adresem IP?

ping -a

ping -t

ping -s

ping -n

78

Jakie dwa środki ostrożności mogą pomóc w zapobieganiu inżynierii społecznej? (Wybierz dwa.)

Zawsze wymaga skonfigurowania nazwy użytkownika i hasła.

Trzymaj hasło bezpiecznie pod klawiaturą.

Eskortuj wszystkich odwiedzających.

Nie wpuszczaj żadnych klientów do miejsca pracy.

Zawsze pytaj o identyfikator nieznanych osób.

79

Firma udostępnia gościom bezprzewodową sieć dla gości przebywających na terenie firmy. Technik zauważył, że nieautoryzowani użytkownicy łączą się z tą siecią bezprzewodową spoza obiektu. Jakie działania można podjąć, aby ograniczyć nieautoryzowane połączenia z siecią bezprzewodową dla gości, jednocześnie umożliwiając odwiedzającym szybkie i łatwe połączenie bez pomocy w siedzibie firmy?

Wyłącz rozgłaszanie SSID.

Skonfiguruj szyfrowanie WPA.

Zmniejsz poziom mocy radia.

Włącz filtrowanie adresów MAC.

80

Które trzy elementy to biometryczne urządzenia zabezpieczające? (Wybierz trzy.)

rozpoznawanie głosu

czytnik linii papilarnych

skaner siatkówki

karta inteligentna

hasło

brelok

81

Które stwierdzenie jest poprawne w przypadku stosowania aktualizacji oprogramowania układowego?

Aktualizacje oprogramowania układowego nie powinny być częścią programu konserwacji zapobiegawczej.

Możliwe jest użycie funkcji Cofnij, aby cofnąć zmianę.

Aktualizacje oprogramowania układowego są czasami nieodwracalne.

Aktualizacje oprogramowania układowego można zainstalować automatycznie za pomocą narzędzia Windows Service Pack.

82

Gdy użytkownik próbuje uruchomić program, wyświetla się brakujący lub uszkodzony komunikat DLL. Jakie są dwa możliwe rozwiązania tego problemu? (Wybierz dwa.)

Uruchom sfc / scannow w trybie awaryjnym.

Uruchom naprawę systemu Windows podczas uruchamiania.

Użyj polecenia msconfig, aby dostosować ustawienia uruchamiania programu.

Zarejestruj plik DLL za pomocą komendy regsvr32.

Zainstaluj ponownie odpowiednie sterowniki.