CCNA1 v6.0 Przećwicz końcowe odpowiedzi egzaminacyjne

1. Które określenie odnosi się do sieci zapewniającej bezpieczny dostęp do biur korporacyjnych dostawcom, klientom i współpracownikom?

Internet

intranet

ekstranet *

rozszerzona sieć

2. Użytkownik małej firmy szuka połączenia z usługodawcą internetowym, który zapewnia szybką transmisję cyfrową za pośrednictwem zwykłych linii telefonicznych. Jakiego rodzaju połączenia ISP należy użyć?

DSL *

Wykręcić numer

satelita

modem komórkowy

modem kablowy

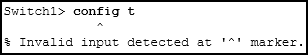

3. Przyjrzyj się zamieszczonemu schematowi. Administrator próbuje skonfigurować przełącznik jednak otrzymuje informację o błędzie wyświetlonym na rysunku. Na czym polega problem??

Musi zostać użyte całe polecenie, terminal konfiguracji.

Administrator jest już w trybie konfiguracji globalnej.

Administrator musi najpierw wejść w uprzywilejowany tryb EXEC przed wydaniem polecenia. *

Administrator musi połączyć się przez port konsoli, aby uzyskać dostęp do trybu konfiguracji globalnej.

4. Które klawisze działają jak kombinacja klawiszy skrótu używanych do przerwania procesu IOS?

Ctrl-Shift-X

Ctrl-Shift-6 *

Ctrl-Z

Ctrl + C

5. Zobacz wystawę. Administrator sieci konfiguruje kontrolę dostępu, aby przełączyć SW1. Jeśli administrator używa Telnet do połączenia się z przełącznikiem, jakie hasło jest potrzebne, aby uzyskać dostęp do trybu EXEC użytkownika?

wpuść mnie

sekretina

linekonina

linevtyin *

6. Administrator sieci wprowadza polecenie szyfrowania hasła usługi do trybu konfiguracji routera. Do czego służy to polecenie?

To polecenie szyfruje hasła przesyłane przez szeregowe łącza WAN.

To polecenie uniemożliwia komuś przeglądanie uruchomionych haseł konfiguracyjnych. *

To polecenie włącza silny algorytm szyfrowania dla polecenia włączenia tajnego hasła.

To polecenie automatycznie szyfruje hasła w plikach konfiguracyjnych, które są obecnie przechowywane w pamięci NVRAM.

To polecenie zapewnia wyłączne zaszyfrowane hasło dla personelu zewnętrznego, który jest zobowiązany do konserwacji routera.

7. Jaki jest cel SVI w przełączniku Cisco?

SVI zapewnia fizyczny interfejs do zdalnego dostępu do przełącznika.

SVI zapewnia szybszą metodę przełączania ruchu między portami na przełączniku.

SVI dodaje łączność warstwy 4 między sieciami VLAN.

SVI zapewnia wirtualny interfejs do zdalnego dostępu do przełącznika. *

8. Jakiej opcji dostarczania wiadomości używa się, gdy wszystkie urządzenia muszą jednocześnie otrzymywać tę samą wiadomość?

dupleks

Unicast

multicast

nadawanie*

9. Które dwa protokoły działają w warstwie internetowej? (Wybierz dwa.)

MUZYKA POP

BOOTP

ICMP *

IP *

PPP

10. Jaki PDU jest powiązany z warstwą transportową?

człon*

paczka

rama

bitów

11. Co robi się z pakietem IP, zanim zostanie on przesłany przez medium fizyczne?

Jest oznaczony informacjami gwarantującymi niezawodną dostawę.

Jest on podzielony na mniejsze pojedyncze części.

Jest enkapsulowany w segment TCP.

Jest zamknięty w ramce warstwy 2. *

12. Jakiego rodzaju medium komunikacyjne jest używane w połączeniu z bezprzewodową siecią LAN?

błonnik

fale radiowe*

kuchenka mikrofalowa

UTP

13. Jakie dwa czynniki oprócz długości kabla mogą zakłócać komunikację przenoszoną za pomocą kabli UTP? (Wybierz dwa.)

przesłuch *

pasmo

rozmiar sieci

technika modulacji sygnału

interferencja elektromagnetyczna*

14. Jakie są dwie podwarstwy warstwy łącza danych modelu OSI? (Wybierz dwa.)

Internet

fizyczny

LLC *

transport

PROCHOWIEC*

dostęp do sieci

15. Technik został poproszony o opracowanie fizycznej topologii sieci zapewniającej wysoki poziom redundancji. Która topologia fizyczna wymaga, aby każdy węzeł był dołączony do każdego innego węzła w sieci?

autobus

hierarchiczny

siatka*

pierścień

gwiazda

16. Jaki rodzaj reguły komunikacji najlepiej opisuje CSMA / CD?

metoda dostępu*

Kontrola przepływu

enkapsulacja wiadomości

kodowanie wiadomości

17. Jeśli dane są przesyłane przez sieć bezprzewodową, to łączy się z siecią Ethernet i ostatecznie łączy się z połączeniem DSL, który nagłówek będzie zastępowany za każdym razem, gdy dane będą przesyłane przez urządzenie infrastruktury sieci?

Warstwa 3

łącza danych*

fizyczny

Warstwa 4

18. Co najlepiej opisuje docelowy adres IPv4, który jest używany podczas multiemisji?

pojedynczy adres multiemisji IP, który jest używany przez wszystkie miejsca docelowe w grupie *

adres IP, który jest unikalny dla każdego miejsca docelowego w grupie

adres grupy, który dzieli ostatnie 23 bity ze źródłowym adresem IPv4

48-bitowy adres, który jest określony przez liczbę członków w grupie multiemisji

19. Co zrobi w sieci Ethernet, gdy urządzenie otrzyma ramkę 1200 bajtów?

upuść ramkę

przetworzyć ramkę taką, jaka jest *

wysłać komunikat o błędzie do urządzenia wysyłającego

dodaj losowe bajty danych, aby ramka miała 1518 bajtów długości, a następnie przekaż ją dalej

20. Jakie ważne informacje są analizowane w nagłówku ramki Ethernet przez urządzenie warstwy 2 w celu dalszego przesyłania danych?

źródłowy adres MAC

Źródłowy adres IP

docelowy adres MAC *

Typ Ethernet

docelowy adres IP

21. Co zrobi przełącznik warstwy 2, gdy docelowy adres MAC odebranej ramki nie znajduje się w tabeli MAC?

Inicjuje żądanie ARP.

Nadaje ramkę ze wszystkich portów na przełączniku.

Powiadamia host wysyłający, że ramka nie może zostać dostarczona.

Przesyła ramkę ze wszystkich portów z wyjątkiem portu, w którym ramka została odebrana. *

22. Jakie są dwie cechy ARP? (Wybierz dwa.)

Jeśli host jest gotowy do wysłania pakietu do lokalnego urządzenia docelowego i ma adres IP, ale nie adres MAC miejsca docelowego, generuje transmisję ARP. *

Żądanie ARP jest wysyłane do wszystkich urządzeń w sieci Ethernet LAN i zawiera adres IP hosta docelowego i jego adres MAC multiemisji.

Gdy host hermetyzuje pakiet w ramkę, odnosi się do tabeli adresów MAC w celu ustalenia mapowania adresów IP na adresy MAC.

Jeśli żadne urządzenie nie odpowie na żądanie ARP, węzeł nadawczy wyemituje pakiet danych do wszystkich urządzeń w segmencie sieci.

Jeśli urządzenie odbierające żądanie ARP ma docelowy adres IPv4, odpowiada odpowiedzią ARP. *

23. Jakie dwie usługi są wymagane, aby komputer mógł otrzymywać dynamiczne adresy IP i uzyskiwać dostęp do Internetu za pomocą nazw domen? (Wybierz dwa.)

DNS *

WINS

HTTP

DHCP *

SMTP

24. Jaka jest podstawowa cecha protokołu IP?

bezpołączeniowy *

zależne od mediów

segmentacja danych użytkownika

niezawodna dostawa od końca do końca

25. Zobacz wystawę. Użytkownik wydaje polecenie netstat –r na stacji roboczej. Który adres IPv6 jest jednym z lokalnych adresów łącza stacji roboczej?

:: 1/128

fe80 :: 30d0: 115: 3f57: fe4c / 128 *

fe80 :: / 64

2001: 0: 9d38: 6ab8: 30d0: 115: 3f57: fe4c / 128

26. Które dwa stwierdzenia poprawnie opisują typ pamięci routera i jej zawartość? (Wybierz dwa.)

ROM jest nieulotny i przechowuje działający system IOS.

FLASH jest nielotny i zawiera ograniczoną część IOS.

Pamięć RAM jest lotna i przechowuje tablicę routingu IP. *

NVRAM jest nieulotny i przechowuje pełną wersję IOS.

ROM jest nieulotny i zawiera podstawowe oprogramowanie diagnostyczne. *

27. Jakie trzy bloki adresów są zdefiniowane w RFC 1918 do użytku w sieci prywatnej? (Wybierz trzy.)

10.0.0.0/8*

172.16.0.0/12*

192.168.0.0/16*

100.64.0.0/14

169.254.0.0/16

239.0.0.0/8

28. Jaki jest prawidłowy najbardziej skompresowany format adresu IPv6 2001: 0DB8: 0000: AB00: 0000: 0000: 0000: 1234?

2001: DB8: 0: AB00 :: 1234 *

2001: DB8: 0: AB :: 1234

2001: DB8 :: AB00 :: 1234

2001: DB8: 0: AB: 0: 1234

29. Jaki adres jest wymagany co najmniej w interfejsach obsługujących IPv6?

link-lokalny *

unikalny lokalny

strona lokalna

globalny Unicast

30. Urządzenie obsługujące IPv6 wysyła pakiet danych z adresem docelowym FF02 :: 2. Jaki jest cel tego pakietu?

wszystkie urządzenia obsługujące IPv6 w sieci

wszystkie urządzenia obsługujące IPv6 na łączu lokalnym

wszystkie serwery DHCP IPv6

wszystkie routery skonfigurowane do IPv6 na łączu lokalnym *

31. Jaki jest cel komunikatów ICMP?

w celu informowania routerów o zmianach topologii sieci

w celu zapewnienia dostarczenia pakietu IP

do przekazywania informacji zwrotnych na temat transmisji pakietów IP *

do monitorowania procesu rozpoznawania nazwy domeny na adres IP

32. Które stwierdzenie opisuje cechę narzędzia traceroute?

Wysyła cztery komunikaty żądania echa.

Wykorzystuje komunikaty ICMP Source Quench.

Służy głównie do testowania łączności między dwoma hostami.

Identyfikuje routery na ścieżce od hosta źródłowego do hosta docelowego. *

33. Jaka jest użyteczna liczba adresów IP hosta w sieci, która ma maskę / 26?

256

254

64

62 *

32

16

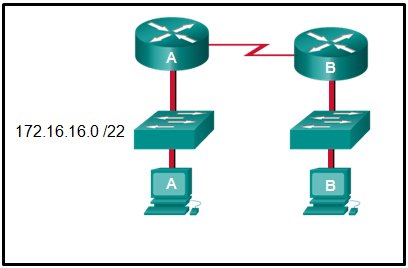

34. Zobacz wystawę. Administrator musi wysłać wiadomość do wszystkich w sieci routera A. Jaki jest adres emisji dla sieci 172.16.16.0/22?

172.16.16.255

172.16.20.255

172.16.19.255 *

172.16.23.255

172.16.255.255

35. Administrator sieci podsieciowo zmienia podany blok adresów IPv4. Która kombinacja adresów sieciowych i długości prefiksów pozwoli na najbardziej efektywne wykorzystanie adresów, gdy potrzebne są 2 podsieci zdolne do obsługi 10 hostów i 1 podsieci, które mogą obsługiwać 6 hostów?

10.1.1.128/28 10.1.1.144/28 10.1.1.160/29*

10.1.1.128/28

10.1.1.144/28

10.1.1.160/28

10.1.1.128/28

10.1.1.140/28

10.1.1.158/26

10.1.1.128/26

10.1.1.144/26

10.1.1.160/26

10.1.1.128/26

10.1.1.140/26

10.1.1.158/28

36. Biorąc pod uwagę prefiks adresu IPv6 2001: db8 :: / 48, jaka będzie ostatnia podsieć, która zostanie utworzona, jeśli prefiks podsieci zostanie zmieniony na / 52?

2001: db8: 0: f00 :: / 52

2001: db8: 0: 8000 :: / 52

2001: db8: 0: f :: / 52

2001: db8: 0: f000 :: / 52 *

37. Technik z komputerem PC korzysta z wielu aplikacji podczas połączenia z Internetem. W jaki sposób komputer może śledzić przepływ danych między wieloma sesjami aplikacji i czy każda aplikacja odbiera prawidłowy przepływ pakietów?

Przepływ danych jest śledzony na podstawie docelowego numeru portu używanego przez każdą aplikację.

Przepływ danych jest śledzony na podstawie numeru portu źródłowego używanego przez każdą aplikację. *

Przepływ danych jest śledzony na podstawie źródłowego adresu IP używanego przez komputer technika.

Przepływ danych jest śledzony na podstawie docelowego adresu IP używanego przez komputer technika.

38. Jakie trzy usługi są świadczone przez warstwę transportową? (Wybierz trzy.)

Kontrola przepływu*

szyfrowanie danych

wyznaczanie ścieżki

ustanowienie połączenia *

odzyskiwanie błędów*

transmisja bitowa

Reprezentacja danych

39. Internetowa transmisja telewizyjna wykorzystuje UDP. Co się stanie, gdy część transmisji nie zostanie dostarczona do miejsca docelowego?

Komunikat o niepowodzeniu dostarczenia jest wysyłany do hosta źródłowego.

Część utraconej transmisji telewizyjnej jest wysyłana ponownie.

Cała transmisja zostanie wysłana ponownie.

Transmisja jest kontynuowana bez brakującej części. *

40. Które dwie warstwy modelu OSI są uważane za zawarte w górnej warstwie stosu protokołu TCP / IP? (Wybierz dwa.)

Internet

sieć

prezentacja*

sesja*

transport

41. Autor przesyła dokument z jednego rozdziału z komputera osobistego na serwer plików wydawcy książek. Jaką rolę odgrywa komputer osobisty w tym modelu sieci?

klient*

mistrz

serwer

niewolnik

przemijający

42. Jakie dwa automatyczne przypisania adresów są obsługiwane przez DHCP? (Wybierz dwa.)

adres lokalnego serwera

maska podsieci*

domyślny adres bramy *

adres fizyczny odbiorcy

adres fizyczny nadawcy

43. Kiedy administrator sieci próbuje zarządzać ruchem w rosnącej sieci, kiedy należy analizować wzorce przepływu ruchu?

w okresach szczytowego wykorzystania *

poza godzinami szczytu

podczas świąt pracowniczych i weekendów

w losowo wybranych czasach

44. Jaki jest cel sieciowego ataku rozpoznawczego?

wykrywanie i mapowanie systemów *

nieuprawniona manipulacja danymi

wyłączanie systemów lub usług sieciowych

odmowa dostępu do zasobów przez legalnych użytkowników

45. Jaki będzie wynik nieudanych prób logowania, jeśli do routera wprowadzona zostanie następująca komenda?

blokada logowania – dla 150 prób 4 w ciągu 90

Wszystkie próby logowania zostaną zablokowane na 150 sekund, jeśli w ciągu 90 sekund wystąpią 4 nieudane próby. *

Wszystkie próby zalogowania zostaną zablokowane na 90 sekund, jeśli 4 próby zakończą się niepowodzeniem w ciągu 150 sekund.

Wszystkie próby zalogowania zostaną zablokowane na 1,5 godziny, jeśli 4 próby zakończą się niepowodzeniem w ciągu 150 sekund.

Wszystkie próby logowania zostaną zablokowane na 4 godziny, jeśli w ciągu 150 sekund nastąpi 90 nieudanych prób.

46. Użytkownik zgłasza brak łączności sieciowej. Technik przejmuje kontrolę nad maszyną użytkownika i próbuje pingować inne komputery w sieci, a pingi te zawodzą. Technik wysyła polecenie ping do domyślnej bramy, która również nie działa. Co na pewno można ustalić na podstawie wyników tych testów?

Karta sieciowa w komputerze jest zła.

Protokół TCP / IP nie jest włączony.

Router podłączony do tej samej sieci co stacja robocza jest wyłączony.

W tej chwili nie można ustalić na pewno. *

47. Która sekwencja zmiany znaczenia w przypadku Cisco IOS umożliwia zakończenie operacji traceroute?

Ctrl + Shift + 6 *

Ctrl + Esc

Ctrl + x

Ctrl + c

48. Jaka jest zaleta przechowywania plików konfiguracyjnych na dysku flash USB zamiast na serwerze TFTP?

Pliki można zapisać bez użycia oprogramowania do emulacji terminala.

Przesyłanie plików nie zależy od łączności sieciowej. *

Pamięć flash USB jest bardziej bezpieczna.

Pliki konfiguracyjne można zapisać na dysku flash, który używa dowolnego formatu systemu plików.

49. Dopasuj wymagania niezawodnej sieci do architektury sieci wspierającej. (Nie wszystkie opcje są używane).

Umieść opcje w następującej kolejności.

Chroń sieć przed nieautoryzowanym dostępem. -> bezpieczeństwo

Zapewnij nadmiarowe linki i urządzenia. -> odporność na uszkodzenia

– brak

oceny – Rozwiń sieć bez pogorszenia jakości usługi dla istniejących użytkowników. -> skalowalność

– brak oceny –

50. Dopasuj opisy do warunków. (Nie wszystkie opcje są używane).

Umieść opcje w następującej kolejności.

– brak punktacji –

CLI -> użytkownicy wchodzą w interakcje z systemem operacyjnym, wpisując polecenia

GUI -> umożliwia użytkownikowi interakcję z systemem operacyjnym poprzez wskazywanie i klikanie

jądra -> część systemu operacyjnego, która wchodzi w interakcję bezpośrednio z powłoką sprzętową urządzenia

-> część systemu operacyjnego, która łączy się z aplikacjami i użytkownikiem

51. Dopasuj funkcje do odpowiedniej warstwy OSI. (Nie wszystkie opcje są używane).

Umieść opcje w następującej kolejności.

Warstwa aplikacji

Funkcje programu końcowego użytkownika HTTP i FTP

Warstwa prezentacji

wspólny format kompresji

Warstwa sesji

konserwacja okna dialogowego

52. Dopasuj fazy do funkcji podczas uruchamiania routera Cisco. (Nie wszystkie opcje są używane).

Umieść opcje w następującej kolejności.

– brak punktacji –

lokalizacja i załadowanie oprogramowania Cisco IOS -> faza 2

zlokalizuj i załaduj plik konfiguracyjny uruchamiania -> faza 3

wykonaj test POST i załaduj program ładujący -> faza 1