CCNA1 V6.0 OSTATECZNE ODPOWIEDZI NA EGZAMIN 2018 (100%) (OPCJA C)

1. Średniej wielkości firma bada dostępne opcje połączenia z Internetem. Firma szuka opcji wysokiej prędkości z dedykowanym, symetrycznym dostępem. Jaki typ połączenia powinna wybrać firma?

DSL

Wykręcić numer

satelita

dzierżawiona linia *

modem kablowy

2. Jaki jest cel posiadania sieci konwergentnej?

aby zapewnić szybką łączność ze wszystkimi urządzeniami końcowymi

aby upewnić się, że wszystkie typy pakietów danych będą traktowane jednakowo

w celu osiągnięcia odporności na uszkodzenia i wysokiej dostępności urządzeń infrastruktury sieci danych

w celu zmniejszenia kosztów wdrażania i utrzymania infrastruktury komunikacyjnej *

3. Jaka cecha sieci umożliwia jej szybki rozwój w celu obsługi nowych użytkowników i aplikacji bez wpływu na wydajność usługi dostarczanej istniejącym użytkownikom?

niezawodność

skalowalność *

jakość usługi

dostępność

4. Które połączenie zapewnia bezpieczną sesję CLI z szyfrowaniem przełącznika Cisco?

połączenie z konsolą

połączenie AUX

połączenie Telnet

połączenie SSH *

5. Technik sieci próbuje skonfigurować interfejs, wprowadzając następującą komendę: SanJose (config) # ip address 192.168.2.1 255.255.255.0. Polecenie zostało odrzucone przez urządzenie. Jaki jest tego powód?

Komenda jest wprowadzana z niewłaściwego trybu działania. *

Składnia polecenia jest niepoprawna.

Informacje o masce podsieci są nieprawidłowe.

Interfejs jest wyłączony i musi zostać włączony, zanim przełącznik zaakceptuje adres IP.

6. Po wprowadzeniu kilku zmian konfiguracji routera wydawane jest polecenie kopiowania uruchomionej konfiguracji start-konfiguracja. Gdzie będą przechowywane zmiany?

Lampa błyskowa

ROM

NVRAM *

Baran

rejestr konfiguracji

serwer TFTP

7. Zobacz wystawę. W trybie konfiguracji globalnej administrator próbuje utworzyć baner z komunikatem dnia, używając komendy banner motd V Tylko autoryzowany dostęp! Naruszający będą ścigani! V Gdy użytkownicy logują się za pomocą usługi Telnet, baner nie wyświetla się poprawnie. Jaki jest problem?

Wiadomość banerowa jest za długa.

Znak ograniczający pojawia się w komunikacie banerowym. *

Symbol „!” sygnalizuje koniec komunikatu banerowego.

Banery wiadomości dnia pojawią się tylko wtedy, gdy użytkownik zaloguje się przez port konsoli.

8 Jakie są trzy cechy SVI? (Wybierz trzy.)

Jest zaprojektowany jako protokół bezpieczeństwa do ochrony portów przełącznika.

Nie jest powiązany z żadnym fizycznym interfejsem przełącznika. *

Jest to specjalny interfejs, który umożliwia łączność z różnymi rodzajami mediów.

Wymagane jest umożliwienie połączenia przez dowolne urządzenie w dowolnym miejscu.

Umożliwia zdalne zarządzanie przełącznikiem. *

Domyślnie jest powiązany z VLAN1. *

9. Technik konfiguruje przełącznik za pomocą następujących poleceń:

SwitchA (config) # interfejs vlan 1

SwitchA (config-if) # adres IP 192.168.1.1 255.255.255.0

SwitchA (config-if) # brak wyłączenia

Co konfiguruje technik?

Dostęp Telnet

SVI *

szyfrowanie hasła

fizyczny dostęp do portu przełączania

10. Jaki jest cel kodowania wiadomości w komunikacji komputerowej?

przekonwertować informacje na odpowiedni formularz do przesłania *

interpretować informacje

rozbijać duże wiadomości na mniejsze ramki

negocjować właściwy termin udanej komunikacji

11. Jaki protokół odpowiada za kontrolowanie wielkości segmentów i szybkości wymiany segmentów między klientem sieciowym a serwerem WWW?

TCP *

IP

HTTP

Ethernet

12. Jakie są dwie zalety korzystania z warstwowego modelu sieci? (Wybierz dwa.)

Pomaga w projektowaniu protokołu. *

Przyspiesza dostarczanie pakietów.

Uniemożliwia projektantom tworzenie własnego modelu.

Zapobiega wpływowi technologii na jednej warstwie na inne warstwy. *

Zapewnia to, że urządzenie na jednej warstwie może działać na następnej wyższej warstwie.

13. Jaki jest proces dzielenia strumienia danych na mniejsze części przed przesłaniem?

segmentacja*

kapsułkowanie

kodowanie

Kontrola przepływu

14. Kiedy adresowanie IPv4 jest ręcznie konfigurowane na serwerze WWW, która właściwość konfiguracji IPv4 identyfikuje część sieciową i hostową dla adresu IPv4?

Adres serwera DNS

maska podsieci*

Brama domyślna

Adres serwera DHCP

15. Administrator sieci rozwiązuje problemy z łącznością na serwerze. Za pomocą testera administrator zauważa, że sygnały generowane przez NIC serwera są zniekształcone i nie nadają się do użytku. W której warstwie modelu OSI błąd jest kategoryzowany?

warstwa prezentacji

Warstwa sieci

warstwa fizyczna*

Warstwa łącza danych

16. Inżynier sieci mierzy transfer bitów przez kręgosłup firmy dla aplikacji bazy danych o znaczeniu krytycznym. Inżynier zauważa, że przepustowość sieci wydaje się niższa niż oczekiwana przepustowość. Jakie trzy czynniki mogą wpływać na różnice w przepustowości? (Wybierz trzy.)

ilość ruchu, który obecnie przechodzi przez sieć *

zaawansowanie metody enkapsulacji zastosowanej do danych

rodzaj ruchu przechodzącego przez sieć *

opóźnienie wynikające z liczby urządzeń sieciowych, przez które przechodzą dane *

przepustowość połączenia WAN z Internetem

niezawodność gigabitowej infrastruktury szkieletowej Ethernet

17. Jaki typ kabla UTP służy do podłączenia komputera do portu przełącznika?

konsola

rollover

krzyżowanie

przelotowy *

18. Jaka jest cecha podwarstwy LLC?

Zapewnia wymagane adresowanie logiczne, które identyfikuje urządzenie.

Zapewnia delimitację danych zgodnie z fizyczną sygnalizacją

wymagania medium.

Umieszcza informacje w ramce, umożliwiając wielu protokołom warstwy 3 korzystanie z tego samego interfejsu sieciowego i nośnika. *

Definiuje procesy oprogramowania, które świadczą usługi dla warstwy fizycznej.

19. Jakie są trzy podstawowe funkcje zapewniane przez enkapsulację danych warstwy 2? (Wybierz trzy.)

korekcja błędów za pomocą metody wykrywania kolizji

kontrola sesji przy użyciu numerów portów

adresowanie warstwy łącza danych *

umieszczanie i usuwanie ramek z mediów

wykrywanie błędów za pomocą obliczeń CRC *

ograniczanie grup bitów do ramek *

konwersja bitów na sygnały danych

20. Co zrobi host w sieci Ethernet, jeśli otrzyma ramkę z docelowym adresem MAC, który nie pasuje do jego własnego adresu MAC?

Odrzuci ramkę. *

Prześle ramkę do następnego hosta.

Usunie ramkę z nośnika.

Usunie ramkę łącza danych, aby sprawdzić docelowy adres IP.

21. Jakie dwie czynności wykonuje przełącznik Cisco? (Wybierz dwa.)

budowanie tablicy routingu opartej na pierwszym adresie IP w nagłówku ramki

wykorzystanie źródłowych adresów MAC ramek do zbudowania i utrzymania tablicy adresów MAC *

przekazywanie ramek o nieznanych docelowych adresach IP do bramy domyślnej

wykorzystanie tablicy adresów MAC do przesyłania ramek przez docelowy adres MAC *

sprawdzanie docelowego adresu MAC w celu dodania nowych wpisów do tabeli adresów MAC

22. Jakie są dwa przykłady metody przełączania przekrojowego? (Wybierz dwa.)

przełączanie do przodu i do tyłu

szybkie przewijanie do przodu *

Przełączanie CRC

przełączanie bez fragmentów *

Przełączanie QOS

23. Zobacz wystawę. Jeśli host A wyśle pakiet IP do hosta B, jaki będzie adres docelowy w ramce, gdy opuści host A?

DD: DD: DD: DD: DD: DD

172.168.10.99

CC: CC: CC: CC: CC: CC

172.168.10.65

BB: BB: BB: BB: BB: BB *

AA: AA: AA: AA: AA: AA

24. Jakie dwie usługi zapewnia warstwa sieci OSI? (Wybierz dwa.)

wykrywanie błędów

kierowanie pakietów do miejsca docelowego *

kapsułkowanie jednostek PDU z warstwy transportowej *

umieszczanie ramek w mediach

wykrywanie kolizji

25. Jakie informacje są dodawane podczas enkapsulacji w OSI Layer 3?

źródłowy i docelowy MAC

protokół aplikacji źródłowej i docelowej

numer portu źródłowego i docelowego

źródłowy i docelowy adres IP *

26. Jakie są dwie funkcje NVRAM? (Wybierz dwa.)

do przechowywania tabeli routingu

zachować zawartość po odłączeniu zasilania *

do przechowywania pliku konfiguracji uruchamiania *

zawierać działający plik konfiguracyjny

do przechowywania tabeli ARP

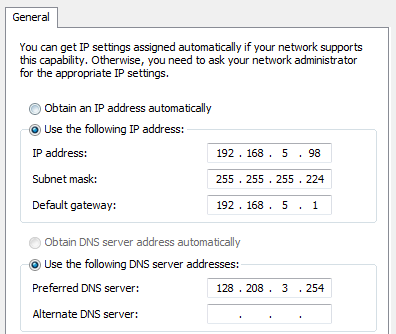

27. Zobacz wystawę. Administrator sieci dla małej firmy reklamowej zdecydował się na użycie sieci 192.168.5.96/27 do wewnętrznego adresowania LAN. Jak pokazano na wystawie, statyczny adres IP jest przypisany do firmowego serwera WWW. Jednak serwer internetowy nie może uzyskać dostępu do Internetu. Administrator sprawdza, czy lokalne stacje robocze z adresami IP przypisanymi przez serwer DHCP mogą uzyskać dostęp do Internetu, a serwer WWW może pingować lokalne stacje robocze. Który komponent jest nieprawidłowo skonfigurowany?

maska podsieci

Adres DNS

adres IP hosta

domyślny adres bramy *

28. Dlaczego urządzenie warstwy 3 wykonuje proces ANDowania na docelowym adresie IP i masce podsieci?

w celu identyfikacji adresu rozgłoszeniowego sieci docelowej

w celu identyfikacji adresu hosta hosta docelowego

do identyfikacji wadliwych ramek

aby zidentyfikować adres sieci docelowej *

29. Jakie są trzy zakresy adresów IP, które są zarezerwowane do prywatnego użytku wewnętrznego? (Wybierz trzy.)

10.0.0.0/8*

64.100.0.0/14

127.16.0.0/12

172.16.0.0/12*

192.31.7.0/24

192.168.0.0/16*

30. Które trzy adresy są prawidłowymi adresami publicznymi? (Wybierz trzy.)

198.133.219.17 *

192.168.1.245

10.15.250.5

128.107.12.117 *

192.15.301.240

64.104.78.227 *

31. Jaki typ adresu IPv6 to FE80 :: 1?

sprzężenie zwrotne

link-lokalny *

multicast

globalny Unicast

32. Zobacz wystawę. Które dwa stwierdzenia dotyczące łączności sieci są prawidłowe na podstawie danych wyjściowych? (Wybierz dwa.)

Istnieje łączność między tym urządzeniem a urządzeniem pod adresem 192.168.100.1. *

Łączność między tymi dwoma hostami umożliwia połączenia wideokonferencyjne.

Istnieją 4 przeskoki między tym urządzeniem a urządzeniem o numerze 192.168.100.1. *

Średni czas transmisji między dwoma hostami wynosi 2 milisekundy.

Ten host nie ma skonfigurowanej domyślnej bramy.

33. Która podsieć zawierałaby adres 192.168.1.96 jako użyteczny adres hosta?

192.168.1.64/26*

192.168.1.32/27

192.168.1.32/28

192.168.1.64/29

34. Ile hostów jest adresowalnych w sieci, która ma maskę 255.255.255.248?

2)

6 *

8

14

16

254

35. Które stwierdzenie jest prawdziwe na temat maskowania podsieci o zmiennej długości?

Każda podsieć ma ten sam rozmiar.

Rozmiar każdej podsieci może być inny, w zależności od wymagań. *

Podsieci mogą być podsieci tylko jeden raz.

Bity są zwracane, a nie pożyczane, w celu utworzenia dodatkowych podsieci.

36. Zobacz wystawę. Rozważ adres IP 192.168.10.0/24, który został przypisany do budynku szkoły średniej. Największa sieć w tym budynku ma 100 urządzeń. Jeśli 192.168.10.0 jest numerem sieci dla największej sieci, jaki byłby numer sieci dla następnej największej sieci, która ma 40 urządzeń?

192.168.10.0

192.168.10.128 *

192.168.10.192

192.168.10.224

192.168.10.240

37. W jakich dwóch sytuacjach UDP byłby preferowanym protokołem transportowym nad TCP? (Wybierz dwa.)

gdy aplikacje muszą zagwarantować, że pakiet dotrze nienaruszony, po kolei i nieuplikowany

kiedy potrzebny jest szybszy mechanizm dostarczania *

gdy koszty ogólne dostawy nie stanowią problemu

gdy aplikacje nie muszą gwarantować dostarczenia danych *

gdy numery portów docelowych są dynamiczne

38. Jakie ważne informacje są dodawane do nagłówka warstwy transportowej TCP / IP w celu zapewnienia komunikacji i łączności ze zdalnym urządzeniem sieciowym?

synchronizacja i synchronizacja

numery portów docelowych i źródłowych *

docelowe i źródłowe adresy fizyczne

docelowe i źródłowe logiczne adresy sieciowe

39. Jakiego mechanizmu TCP używa się do unikania zatorów?

potrójny uścisk dłoni

para gniazd

dwukierunkowy uścisk dłoni

okno przesuwne*

40. Które trzy stwierdzenia charakteryzują UDP? (Wybierz trzy.)

UDP zapewnia podstawowe funkcje bezpołączeniowej warstwy transportowej. *

UDP zapewnia zorientowany na połączenie, szybki transport danych w warstwie 3.

UDP opiera się na protokołach warstwy aplikacji do wykrywania błędów. *

UDP to protokół niskiego obciążenia, który nie zapewnia mechanizmów sekwencjonowania ani kontroli przepływu. *

UDP wykorzystuje IP do wykrywania błędów i odzyskiwania.

UDP zapewnia zaawansowane mechanizmy kontroli przepływu

41. Które dwa zadania są funkcjami warstwy prezentacji? (Wybierz dwa.)

kompresja*

adresowanie

szyfrowanie *

kontrola sesji

poświadczenie

42. Które dwa protokoły działają na najwyższej warstwie stosu protokołów TCP / IP? (Wybierz dwa.)

DNS *

Ethernet

IP

MUZYKA POP*

TCP

UDP

43. Jakie dwie role może przyjąć komputer w sieci peer-to-peer, w której plik jest współdzielony między dwoma komputerami? (Wybierz dwa.)

klient*

mistrz

serwer*

niewolnik

przemijający

44. Jaka jest funkcja komunikatu HTTP GET?

żądać strony HTML z serwera WWW *

do wysyłania informacji o błędzie z serwera WWW do klienta WWW

do przesyłania treści na serwer WWW z klienta WWW

aby pobrać wiadomość e-mail klienta z serwera poczty e-mail za pomocą portu TCP 110

45. Host bezprzewodowy musi poprosić o adres IP. Jaki protokół zostałby wykorzystany do przetworzenia żądania?

FTP

HTTP

DHCP *

ICMP

SNMP

46. W przypadku planowania wzrostu sieci, gdzie w sieci powinny odbywać się przechwytywanie pakietów w celu oceny ruchu w sieci?

w jak największej liczbie różnych segmentów sieci *

tylko na skraju sieci

między hostami a bramą domyślną

tylko w najbardziej obciążonym segmencie sieci

47. Które polecenie zastosowane w routerze pomogłoby ograniczyć ataki hasłem „brute-force” na router?

limit czasu wykonania 30

szyfrowanie hasła usługi

banner motd $ Maksymalna liczba nieudanych logowań = 5 $

blokuj logowanie – dla 60 prób 5 w ciągu 60 *

48. Zobacz wystawę. Administrator testuje łączność ze zdalnym urządzeniem o adresie IP 10.1.1.1. Co wskazuje wynik tego polecenia?

Łączność ze zdalnym urządzeniem zakończyła się powodzeniem.

Router wzdłuż ścieżki nie miał trasy do miejsca docelowego. *

Pakiet ping jest blokowany przez urządzenie zabezpieczające wzdłuż ścieżki.

Upłynął limit czasu połączenia podczas oczekiwania na odpowiedź ze zdalnego urządzenia.

49. Użytkownik nie może uzyskać dostępu do strony internetowej podczas pisania w przeglądarce internetowej http://www.cisco.com, ale może uzyskać dostęp do tej samej witryny, wpisując http://72.163.4.161. Jaki jest problem?

Brama domyślna

DHCP

DNS *

Stos protokołu TCP / IP

50. Jakiego źródłowego adresu IP domyślnie używa router po wydaniu polecenia traceroute?

najwyższy skonfigurowany adres IP na routerze

zwrotny adres IP

adres IP interfejsu wychodzącego *

najniższy skonfigurowany adres IP na routerze

51. Dopasuj każdy element do typu diagramu topologii, na którym jest zazwyczaj identyfikowany. (Nie wszystkie opcje są używane).

52. Dopasuj opis do odpowiedniego trybu IOS. (Nie wszystkie opcje są używane).

53. Dopasuj sytuację do właściwego wykorzystania mediów sieciowych.