CCNA 3 v5 SN OSPF Praktyka oceny umiejętności – Packet Tracer

CCNA Routing i przełączanie sieci skalujących

Ocena umiejętności ćwiczeniowych OSPF – śledzenie pakietów

Kilka rzeczy, o których należy pamiętać podczas wykonywania tej czynności:

- Nie należy używać przycisku Wstecz przeglądarki ani zamykać lub ponownie ładować okien egzaminacyjnych podczas egzaminu.

- Po zakończeniu nie zamykaj Śledzenia pakietów. Zamknie się automatycznie.

- Kliknij przycisk Prześlij ocenę w oknie przeglądarki, aby przesłać swoją pracę.

Wprowadzenie

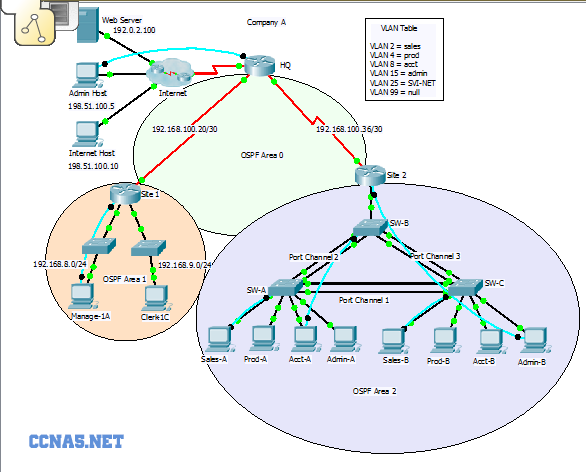

W części I tej oceny umiejętności praktycznych skonfigurujesz sieć Company A z routingiem i listami ACL. Skonfigurujesz routing dynamiczny za pomocą OSPFv2 i rozpowszechnisz domyślną trasę. Ponadto skonfigurujesz dwie listy kontroli dostępu.

W części II tej oceny umiejętności praktycznych skonfigurujesz sieć Company A z RPVST +, bezpieczeństwem portów, EtherChannel, DHCP, VLAN i trunkingiem oraz routingiem między VLAN. Ponadto wykonasz wstępną konfigurację przełącznika, zabezpieczysz porty przełącznika i utworzysz SVI. Będziesz także kontrolować dostęp do sieci zarządzania przełącznikami za pomocą listy kontroli dostępu.

Wszystkie konfiguracje urządzeń IOS powinny zostać zakończone od bezpośredniego połączenia terminala z konsolą urządzenia z dostępnego hosta.

Niektóre wartości wymagane do ukończenia konfiguracji nie zostały Ci podane. W takich przypadkach utwórz wartości potrzebne do spełnienia wymagań. Wartości te mogą obejmować określone adresy IP, hasła, opisy interfejsów, tekst banera i inne wartości.

Ze względu na czas pominięto wiele powtarzalnych, ale ważnych zadań konfiguracyjnych w tym działaniu. Wiele z tych zadań, szczególnie związanych z bezpieczeństwem urządzeń, jest niezbędnym elementem konfiguracji sieci. Celem tego działania nie jest zmniejszenie znaczenia pełnych konfiguracji urządzeń.

Będziesz ćwiczyć i oceniać następujące umiejętności:

- Konfiguracja początkowych ustawień urządzenia

- Przypisanie i konfiguracja adresu IPv4

- Konfiguracja i adresowanie interfejsów urządzeń

- Konfiguracja protokołu routingu OSPFv2

- Konfiguracja domyślnej trasy

- Konfiguracja ACL w celu ograniczenia dostępu do urządzenia

- Konfiguracja ustawień zarządzania przełącznikami, w tym SSH

- Konfiguracja bezpieczeństwa portów

- Konfiguracja nieużywanych portów przełączników zgodnie z najlepszymi praktykami bezpieczeństwa

- Konfiguracja RPVST +

- Konfiguracja EtherChannel

- Konfiguracja routera jako serwera DHCP

- Konfiguracja sieci VLAN i łączy miejskich

- Konfiguracja routingu między sieciami VLAN

Musisz wykonać następujące czynności:

Strona 1:

- Skonfiguruj początkowe ustawienia urządzenia.

- Skonfiguruj interfejsy z adresami IPv4, opisami i innymi ustawieniami.

- Skonfiguruj i dostosuj OSPFv2.

Siedziba:

- Skonfiguruj interfejsy z adresami IPv4, opisami i innymi ustawieniami.

- Skonfiguruj i dostosuj OSPFv2.

- Skonfiguruj nazwane i numerowane listy ACL.

- Skonfiguruj i propaguj domyślną trasę za pomocą OSPFv2.

Strona 2:

- Skonfiguruj interfejsy z adresami IPv4, opisami i innymi ustawieniami.

- Skonfiguruj pule DHCP i wykluczone adresy.

- Skonfiguruj routing między sieciami VLAN.

- Skonfiguruj standardową listę ACL.

- Skonfiguruj OSPFv2.

SW-A:

- Utwórz i nazwij sieci VLAN.

- Skonfiguruj EtherChannel.

- Skonfiguruj trunking.

- Przypisz porty dostępu do sieci VLAN.

- Skonfiguruj ustawienia zdalnego zarządzania.

- Aktywuj i skonfiguruj RPVST +.

- Zabezpiecz nieużywane porty przełącznika.

- Skonfiguruj zabezpieczenia portów.

SW-B:

- Utwórz i nazwij sieci VLAN.

- Skonfiguruj EtherChannel.

- Skonfiguruj trunking.

- Przypisz porty dostępu do sieci VLAN.

- Skonfiguruj ustawienia zdalnego zarządzania za pomocą SSH.

- Aktywuj RPVST +.

SW-C:

- Utwórz i nazwij sieci VLAN.

- Skonfiguruj EtherChannel.

- Skonfiguruj trunking.

- Przypisz porty dostępu do sieci VLAN.

- Skonfiguruj ustawienia zdalnego zarządzania.

- Aktywuj i skonfiguruj RPVST +.

- Skonfiguruj porty przełącznika za pomocą PortFast i BPDU Guard.

Wewnętrzne hosty komputerów:

- Skonfiguruj jako klienci DHCP.

- Przypisz statyczne adresy IPv4, jeśli jest to wskazane.

Stoły

Uwaga: masz do dyspozycji sieci, w których interfejsy powinny być skonfigurowane. O ile nie opisano inaczej w szczegółowych instrukcjach poniżej, możesz wybrać adresy hostów do przypisania.

Tabela adresowa:

| Urządzenie | Berło | Sieć | Szczegóły konfiguracji |

| Witryna 1 | S0 / 0/0 | 192.168.100.20/30 | dowolny adres w sieci192.168.100.22 |

| G0 / 0 | 192.168.8.0/24 | pierwszy adres hosta192.168.8.1 | |

| G0 / 1 | 192.168.9.0/24 | pierwszy adres hosta192.168.9.1 | |

| Siedziba | S0 / 0/0 | 192.168.100.20/30 | dowolny adres w sieci192.168.100.21 |

| S0 / 0/1 | 192.168.100.36/30 | dowolny adres w sieci192.168.100.37 | |

| S0 / 1/0 | 203.0.113.16/29 | (Pierwszy adres w tej sieci jest już używany na routerze ISP. Dowolny inny adres w sieci można przypisać do tego interfejsu.)203.0.113.18 | |

| Strona 2 | S0 / 0/1 | 192.168.100.36/30 | dowolny adres w sieci192.168.100.38 |

| G0 / 1,2 | 10.10.2.0/24 | pierwszy adres w sieci10.10.2.1 | |

| G0 / 1,4 | 10.10.4.0/24 | pierwszy adres w sieci10.10.4.1 | |

| G0 / 1.8 | 10.10.8.0/24 | pierwszy adres w sieci10.10.8.1 | |

| G0 / 1.15 | 10.10.15.0/24 | pierwszy adres w sieci10.10.15.1 | |

| G0 / 1,25 | 10.10.25.0/24 | pierwszy adres w sieci10.10.25.1 | |

| SW-A | SVI | 10.10.25.0/24 | najwyższy adres w sieci10.10.25.254 |

| SW-B | SVI | 10.10.25.0/24 | drugi do najwyższego adresu w sieci10.10.25.253 |

| SW-C | SVI | 10.10.25.0/24 | trzeci do najwyższego adresu w sieci10.10.25.252 |

| Zarządzaj-1A | NIC | 192.168.8.0/24 | dowolny adres w sieci192.168.8.2 |

| Urzędnik-1C | NIC | 192.168.9.0/24 | dowolny adres w sieci192.168.9.2 |

| Administrator-A | NIC | 10.10.15.0/24 | dowolny dostępny adres w sieci10.10.15.2 |

| Administrator-B | NIC | 10.10.15.0/24 | dowolny dostępny adres w sieci10.10.15.3 |

Tabela przypisania portów przełącznika VLAN:

| VLAN | Imię | Sieć | Urządzenie | Przełącz porty |

| 2) | obroty | 10.10.2.0/24 | SW-A | Fa0 / 5 |

| SW-C | Fa0 / 7 | |||

| 4 | szturchać | 10.10.4.0/24 | SW-A | Fa0 / 10 |

| SW-C | Fa0 / 10 | |||

| 8 | Acct | 10.10.8.0/24 | SW-A | Fa0 / 15 |

| SW-C | Fa0 / 15 | |||

| 15 | Admin | 10.10.15.0/24 | SW-A | Fa0 / 24 |

| SW-C | Fa0 / 24 | |||

| 25 | SVI-NET | 10.10.25.0/24 | SW-A | SVI |

| SW-B | SVI | |||

| SW-C | SVI | |||

| 99 | zero | Nie dotyczy | SW-A | wszystkie nieużywane porty |

Grupy portów kanału:

| Kanał | Urządzenie | Interfejsy |

| 1 | SW-A | Fa0 / 1, Fa0 / 2 |

| SW-C | Fa0 / 1, Fa0 / 2 | |

| 2) | SW-A | Fa0 / 3, Fa0 / 4 |

| SW-B | Fa0 / 3, Fa0 / 4 | |

| 3) | SW-B | Fa0 / 5, Fa0 / 6 |

| SW-C | Fa0 / 5, Fa0 / 6 |

Instrukcje

Wszystkie konfiguracje należy wykonać poprzez bezpośrednie połączenie terminala z linią konsoli urządzenia z dostępnego hosta.

Część I: Konfiguracja routera OSPFv2

Krok 1: Zaplanuj adresowanie.

Określ adresy IP, które będą używane dla wymaganych interfejsów urządzeń i hostów LAN. Postępuj zgodnie ze szczegółami konfiguracji podanymi w tabeli adresowej.

Krok 2: Skonfiguruj witrynę 1.

Skonfiguruj witrynę 1 przy użyciu ustawień początkowych:

- Skonfiguruj nazwę hosta routera: Site-1 . Tę wartość należy wprowadzić dokładnie tak, jak tutaj.

Router (config) #hostname Site-1

- Zapobiegaj routerowi próby rozwiązania pozycji wiersza polecenia na adresy IP.

Site-1 (config) # brak wyszukiwania domeny ip

- Chroń konfiguracje urządzeń przed nieautoryzowanym dostępem za pomocą zaszyfrowanego tajnego hasła.

Site-1 (config) # włącz tajną klasę

- Zabezpiecz konsolę routera i linie zdalnego dostępu.

Site-1 (config) #line konsoli 0

Site-1 (config-line) # hasło cisco

Site-1 (config-line) #login

Site-1 (config) #line vty 0 4

Site-1 (config-line) # hasło cisco

Site-1 (config-line) #login

Site-1 (config) #line aux 0

Site-1 (config-line) # hasło cisco

Site-1 (config-line) #login

- Nie pozwól, aby komunikaty o stanie systemu przerywały działanie konsoli.

Site-1 (config) #line console 0

Site-1 (config-line) #logging synchroniczny

- Skonfiguruj baner z wiadomością dnia.

Site-1 (config) #banner motd „Tylko autoryzowany dostęp”

- Zaszyfruj wszystkie hasła w postaci jawnego tekstu.

Site-1 (config) #service-szyfrowanie hasłem

Krok 3: Skonfiguruj interfejsy routera.

Skonfiguruj interfejsy wszystkich routerów, aby uzyskać pełną łączność, wykonując następujące czynności:

- Adresowanie IP

- Opisy interfejsów szeregowych .

- Skonfiguruj ustawienia DCE tam, gdzie jest to wymagane. Użyj stawki 128000 .

- Podinterfejsy Ethernet w ośrodku 2 zostaną skonfigurowane w dalszej części tej oceny.

Krok 4: Skonfiguruj routing między VLAN na stronie 2.

Skonfiguruj router Site 2 do trasowania między sieciami VLAN przy użyciu informacji z tabeli adresowania i tabeli przypisania portów przełącznika VLAN. Sieci VLAN zostaną skonfigurowane na przełącznikach w dalszej części tej oceny.

- Nie trasuj sieci VLAN 99.

Krok 5: Konfiguracja domyślnego routingu.

W centrali skonfiguruj domyślną trasę do Internetu. Użyj argumentu interfejsu wyjścia.

Krok 6: Skonfiguruj routing OSPF.

za. Na wszystkich routerach:

- Skonfiguruj OSPFv2 dla wielu obszarów, aby trasy między wszystkimi sieciami wewnętrznymi. Użyj identyfikatora procesu 1 .

- Użyj numerów obszarów pokazanych w topologii.

- Użyj prawidłowych masek wieloznacznych dla wszystkich wyciągów sieciowych.

- Nie musisz kierować siecią SVI-NET VLAN na stronie 2 .

- Zapobiegaj wysyłaniu aktualizacji routingu do sieci LAN.

b. Na routerze HQ :

- Skonfiguruj OSPFv2 dla wielu obszarów, aby dystrybuować domyślną trasę do innych routerów.

Krok 7: Dostosuj Multiarea OSPFv2.

Dostosuj OSPFv2 dla wielu obszarów, wykonując następujące zadania konfiguracyjne:

za. Ustaw przepustowość wszystkich interfejsów szeregowych na 128 kb / s .

b. Skonfiguruj identyfikatory routera OSPF w następujący sposób:

- Strona 1: 1.1.1.1

- HQ: 2.2.2.2

- Strona 2: 3.3.3.3

- Skonfigurowane identyfikatory routera powinny obowiązywać na wszystkich trzech trasach.

do. Skonfiguruj koszt OSPF łącza między witryną 1 a centralą do 7500 .

Krok 8: Skonfiguruj uwierzytelnianie OSPF MD5 na wymaganych interfejsach.

Skonfiguruj OSPF, aby uwierzytelniał aktualizacje routingu za pomocą uwierzytelniania MD5 w interfejsach OSPF.

- Użyj wartości klucza 1 .

- Użyj xyz_OSPF jako hasła.

- Zastosuj uwierzytelnianie MD5 do wymaganych interfejsów.

Krok 9: Skonfiguruj listy kontroli dostępu.

W tym kroku skonfigurujesz dwie listy kontroli dostępu. W razie potrzeby należy użyć dowolnych słów kluczowych i hosta w instrukcjach ACL. Specyfikacje ACL są następujące:

za. Ogranicz dostęp do linii vty w centrali za pomocą ACL:

- Utwórz nazwaną standardową listę ACL, używając nazwy TELNET-BLOCK . Pamiętaj, aby wpisać tę nazwę dokładnie tak, jak widnieje w tej instrukcji.

- Zezwalaj tylko administratorowi hosta na dostęp do wielu linii centrali .

- Żaden inny host internetowy (w tym host niewidoczny w topologii) nie powinien mieć dostępu do linii vty HQ .

- Twoje rozwiązanie powinno składać się z jednej instrukcji ACL.

- Twoja lista ACL powinna być umieszczona w najbardziej efektywnej lokalizacji, aby oszczędzać przepustowość sieci i zasoby przetwarzania urządzenia.

b. Blokuj żądania ping z Internetu za pomocą ACL:

- Użyj listy dostępu numer 101 .

- Zezwalaj tylko administratorowi hosta na pingowanie adresów w sieci firmowej A. Tylko wiadomości echa powinny być dozwolone.

- Zapobiegaj wszystkim innym hostom internetowym (nie tylko hostom internetowym widocznym w topologii) pingowania adresów w sieci firmy A. Blokuj tylko wiadomości echa.

- Cały pozostały ruch powinien być dozwolony.

- Twoja lista ACL powinna składać się z trzech instrukcji.

- Twoja lista ACL powinna być umieszczona w najbardziej efektywnej lokalizacji, aby oszczędzać przepustowość sieci i zasoby przetwarzania urządzenia.

do. Kontroluj dostęp do interfejsów zarządzania (SVI) trzech przełączników podłączonych do ośrodka 2 w następujący sposób:

- Utwórz standardową listę ACL.

- Użyj cyfry 1 na liście.

- Zezwalaj tylko adresom z administracyjnej sieci VLAN na dostęp do dowolnego adresu w sieci VLAN SVI-NET .

- Hosty w sieci VLAN administratora powinny być w stanie dotrzeć do wszystkich innych miejsc docelowych.

- Twoja lista powinna składać się z jednego wyrażenia.

- Twoja lista ACL powinna być umieszczona w najbardziej efektywnej lokalizacji, aby oszczędzać przepustowość sieci i zasoby przetwarzania urządzenia.

- Będziesz mógł przetestować tę ACL na końcu części II tej oceny.

Część II: Przełączanie i konfiguracja DHCP

Krok 1: Utwórz i nazwij sieci VLAN.

Na wszystkich trzech przełącznikach podłączonych do ośrodka 2 utwórz i nazwij sieci VLAN pokazane w tabeli VLAN.

- Skonfigurowane nazwy VLAN muszą dokładnie odpowiadać wartościom w tabeli.

- Każdy przełącznik powinien być skonfigurowany ze wszystkimi sieciami VLAN pokazanymi w tabeli.

Krok 2: Przypisz porty przełącznika do sieci VLAN.

Za pomocą tabeli VLAN przypisz porty przełącznika do sieci VLAN utworzonych w kroku 1 w następujący sposób:

- Wszystkie porty przełącznika przypisane do sieci VLANsn powinny być skonfigurowane na tryb dostępu statycznego .

- Wszystkie porty przełącznika przypisane do sieci VLAN powinny zostać aktywowane.

- Należy zauważyć, że wszystkie nieużywane porty SW-A powinny być przypisane do VLAN 99. Ten etap konfiguracji przełączników SW-B i SW-C nie jest wymagany w tej ocenie ze względu na czas.

- Zabezpiecz nieużywane porty przełącznika w SW-A , zamykając je.

Krok 3: Skonfiguruj pliki SVI.

Patrz tabela adresowa. Utwórz i zaadresuj pliki SVI na wszystkich trzech przełącznikach podłączonych do ośrodka 2. Skonfiguruj przełączniki, aby mogły komunikować się z hostami w innych sieciach. Pełna łączność zostanie ustanowiona po skonfigurowaniu routingu między sieciami VLAN w dalszej części tej oceny.

Krok 4: Skonfiguruj trunking i EtherChannel.

za. Skorzystaj z informacji w tabeli Grupy portów kanału, aby skonfigurować EtherChannel w następujący sposób:

- Użyj LACP.

- Porty przełączników po obu stronach kanałów 1 i 2 powinny zainicjować negocjacje dotyczące ustanowienia kanału.

- Porty przełączników po stronie SW-B kanału 3 powinny inicjować negocjacje z portami przełączników w SW-C.

- Porty przełączników po stronie SW-C kanału 3 nie powinny inicjować negocjacji z portami przełączników po drugiej stronie kanału.

- Wszystkie kanały powinny być gotowe do przesyłania danych po ich skonfigurowaniu.

b. Skonfiguruj wszystkie interfejsy port-kanał jako magistrale.

do. Skonfiguruj trunking statyczny na porcie przełącznika SW-B, który jest podłączony do ośrodka 2 .

Krok 5: Skonfiguruj szybki PVST +.

Skonfiguruj Rapid PVST + w następujący sposób:

za. Aktywuj Rapid PVST + i ustaw priorytety root.

- Wszystkie trzy przełączniki powinny być skonfigurowane do działania Rapid PVST +.

- SW-A należy skonfigurować jako główny główny dla VLAN 2 i VLAN 4 przy użyciu domyślnych podstawowych wartości priorytetów.

- SW-A powinien być skonfigurowany jako root wtórny dla VLAN 8 i VLAN 15 przy użyciu domyślnych drugorzędnych wartości priorytetów.

- SW-C powinien być skonfigurowany jako główny główny dla VLAN 8 i VLAN 15 przy użyciu domyślnych pierwotnych wartości priorytetu.

- SW-C powinien być skonfigurowany jako root wtórny dla VLAN 2 i VLAN 4 przy użyciu domyślnych drugorzędnych wartości priorytetów.

b. Aktywacja PortFast i BPDU strażnik w aktywnych SW-C portów dostępowych przełącznik.

- Na SW-C skonfiguruj PortFast na portach dostępu podłączonych do hostów.

- Na SW-C aktywuj BPDU Guard na portach dostępu, które są podłączone do hostów.

Krok 6: Skonfiguruj zabezpieczenia przełącznika.

Aby dokonać tej oceny, musisz wypełnić poniższe informacje tylko na niektórych urządzeniach w sieci. W rzeczywistości zabezpieczenia należy skonfigurować na wszystkich urządzeniach w sieci.

za. Skonfiguruj zabezpieczenia portów na wszystkich aktywnych portach dostępu, które mają hosty podłączone do SW-A .

- Każdy aktywny port dostępu powinien akceptować tylko dwa adresy MAC, zanim nastąpi działanie bezpieczeństwa.

- Wyuczone adresy MAC należy zapisać w uruchomionej konfiguracji.

- W przypadku naruszenia zabezpieczeń porty przełącznika powinny powiadamiać o wystąpieniu naruszenia, ale nie powinny umieszczać interfejsu w stanie błędu wyłączonego .

b. W SW-B skonfiguruj wirtualne linie terminali, aby akceptowały tylko połączenia SSH.

- Użyj nazwy domeny ccnaPTSA.com .

- Użyj SW-B jako nazwy hosta.

- Użyj wartości modułu 1024 .

- Skonfiguruj SSH w wersji 2 .

- Skonfiguruj linie vty, aby akceptowały tylko połączenia SSH.

- Skonfiguruj uwierzytelnianie oparte na użytkownikach dla połączeń SSH przy użyciu nazwy użytkownika netadmin i tajnego hasła SSH_secret9 . Nazwa użytkownika i hasło muszą dokładnie odpowiadać podanym tutaj wartościom.

do. Upewnij się, że wszystkie nieużywane porty przełączników w SW-A zostały zabezpieczone w następujący sposób:

- Powinny być przypisane do VLAN 99.

- Wszystkie powinny być w trybie dostępu.

- Powinny zostać zamknięte.

Krok 7: Skonfiguruj witrynę 2 jako serwer DHCP dla hostów podłączonych do przełączników SW-A i SW-C.

Skonfiguruj trzy pule DHCP w następujący sposób:

- Zobacz informacje w Tabeli adresowania.

- Utwórz pulę DHCP dla hostów w sieci VLAN 2, używając nazwy puli vlan2pool .

- Utwórz pulę DHCP dla hostów w sieci VLAN 4, używając nazwy puli vlan4pool .

- Utwórz pulę DHCP dla hostów w sieci VLAN 8, używając nazwy puli vlan8pool .

- Wszystkie nazwy puli VLAN muszą dokładnie odpowiadać podanym wartościom.

- Wyklucz pierwsze pięć adresów z każdej puli.

- Skonfiguruj adres serwera DNS 192.168.200.225 .

- Wszystkie hosty powinny mieć możliwość komunikacji z hostami w innych sieciach.

Krok 8: Skonfiguruj adresowanie hosta.

Hosty powinny mieć możliwość pingowania siebie i hostów zewnętrznych po ich poprawnym adresowaniu, o ile jest to dozwolone.

- Hosty w sieciach VLAN 2, 4 i 8 powinny być skonfigurowane do dynamicznego odbierania adresów przez DHCP.

- Hosty w sieci VLAN 15 powinny być adresowane statycznie, jak wskazano w tabeli adresowania. Po skonfigurowaniu hosty powinny mieć możliwość pingowania hostów w innych sieciach.

- Hostom w sieciach LAN podłączonych do witryny 1 należy przypisać statycznie adresy, które umożliwią im komunikację z hostami w innych sieciach, jak wskazano w tabeli adresów.

Konfiguracja

##### – STRONA 1

nazwa hosta Wschodnie

brak wyszukiwania domen IP

włącz tajną

konsolę linii cisco 0

logowanie

hasło synchroniczne cisco linia

logowania

aux 0

hasło cisco linia

logowania

vty 0 15

hasło usługa

logowania cisco

szyfrowanie hasła

banner motd @ Autoryzowany dostęp tylko @

interfejs szeregowy

przepustowość 0/0/0 128

częstotliwość taktowania 12800

adres IP 192.168.100.22 255.255.255.252

opis 2-Centralny

ip ospf koszt 7500

ip ospf klucz-wiadomości-skrótu 1 md5 xyz_OSPF

ip ospf uwierzytelnienie wiadomość-podsumowanie

brak zamknięcia

wyjścia

interfejs gi 0/0

adres IP 192.168.8.1 255.255.255.0

opis Zarządzaj-1A

brak zamknięcia

interfejsu gi 0/1

adres IP 192.168.9.1 255.255.255.0

opis Urzędnik-1C

brak

wyjścia zamykającego

– OSPF

router ospf 1

identyfikator routera 1.1.1.1

obszar 0 uwierzytelnianie wiadomości-skrót

sieć 192.168.100.20 0.0.0.3 obszar 0

sieć 192.168.8.0 0.0.0.255 obszar 1

sieć 192.168.9.0 0.0.0.255 obszar 1

pasywny interfejs GigabitEthernet0 / 0

interfejs pasywny GigabitEthernet0 / 1

bez

wyjściaautomatycznego podsumowania

####################

######## – HQ

nazwa hosta Centralny

brak wyszukiwania domen IP

włącz tajną

konsolę linii cisco 0

logowanie

hasło synchroniczne cisco linia

logowania

aux 0

hasło cisco linia

logowania

vty 0 15

hasło usługa

logowania cisco

szyfrowanie hasła

banner motd @ Autoryzowany dostęp tylko @

ip route 0.0.0.0 0.0.0.0 s0 / 1/0

interfejs szeregowy

przepustowość 0/0/0 128

adres IP 192.168.100.21 255.255.255.252

opis 2-wschodni

ip ospf koszt 7500

ip ospf klucz-skrót wiadomości 1 md5 xyz_OSPF

ip ospf wiadomość uwierzytelniająca – podsumowanie

bez zamykania

wyjścia

interfejs szeregowy

przepustowość 0/0/1 128

adres IP 192.168.100.37 255.255.255.252

opis 2-zachód

taktowanie

128000

ip ospf klucz-wiadomości-skrót-klucz 1 md5 xyz_OSPF ip ospf uwierzytelnienie-wiadomość-skrót

brak zamknięcia

wyjścia

interfejs szeregowy

przepustowość 0/1/0 128

adres IP 203.0.113.18 255.255.255.248

opis 2-INTERNET

bez

wyjścia zamknięcie

– OSPF

router ospf 1

identyfikator routera 2.2.2.2

obszar 0 uwierzytelnianie wiadomość-skrót

domyślna informacja pochodzi

sieć 192.168.100.20 0.0.0.3 obszar 0

sieć 192.168.100.36 0.0.0.3 obszar 0

interfejs pasywny Serial0 / 1/0

brak auto- podsumowanie

wyjścia

–LISTA AKCESORIÓW

ip lista dostępu standardowa TELNET-BLOCK

zezwolenie hostowi 198.51.100.5

linia vty 0 15

klasa dostępu TELNET-BLOCK w

interfejs szeregowy 0/1/0

ip grupa dostępu 101 w

wyjściu

#######################

###### –SITE 2

nazwa hosta West

bez wyszukiwania domeny IP

włącz tajną

konsolę linii cisco 0

logowanie

hasło synchroniczne linia

logowania cisco

vty 0 15

hasło usługa

logowania cisco

szyfrowanie hasła

banner motd @ Tylko autoryzowany dostęp. @

interfejs szeregowy

przepustowość 0/0/1 128

adres IP 192.168.100.38 255.255.255.252

opis 2-Centralny

ip ospf klucz-wiadomości-skrót-klucz 1 md5 xyz_OSPF

ip ospf uwierzytelnienie-wiadomość-skrót

brak zamknięcia

interfejs gi 0/1

brak wyłączenia

interfejs gi 0 / 1.2

enkapsulacja dot1q 2

adres ip 10.10.2.1 255.255.255.0

interfejs gi 0 / 1.4

enkapsulacja dot1q 4

adres ip 10.10.4.1 255.255.255.0

interfejs gi 0 / 1.8

enkapsulacja dot1q 8

adres ip 10.10.8.1 255.255.255.0

interfejs gi 0 / 1.15

enkapsulacja dot1q 15

adres IP 10.10.15.1 255.255.255.0

interfejs gi 0 / 1.25

enkapsulacja dot1q 25

adres ip 10.10.25.1 255.255.255.0

wyjście

– OSPF

router ospf 1

router-id 3.3.3.3

interfejs pasywny GigabitEthernet0 / 1

sieć 192.168.100.36 0.0.0.3 obszar 0

sieć 10.10.2.0 0.0.0.255 obszar 2

sieć 10.10.4.0 0.0.0.255 obszar 2

sieć 10.10.8.0 0.0. 0,255 obszar 2

sieć 10.10.15.0 0.0.0.255 obszar 2

brak automatycznego podsumowania

interfejs pasywny g0 / 1,2

interfejs pasywny g0 / 1,4

interfejs pasywny g0 / 1.8

interfejs pasywny g0 / 1.15

wyjście

– PODSUMOWANIE TRASY

interfejs szeregowy 0/0/1

adres e-mail podsumowanie 100 10.10.0.0 255.255.240.0

– DHCP

ip dhcp bez adresu 10.10.2.1 10.10.2.5

ip dhcp bez adresu 10.10.4.1 10.10.4.5

ip dhcp bez adresu 10.10.8.1 10.10.8.5

ip dhcp pula

sieć vlan2pool 10.10.2.0 255.255.255.0

domyślny router 10.10 .2.1

serwer dns 192.168.200.225

ip dhcp pula

sieć vlan4pool 10.10.4.0 255.255.255.0

domyślny router 10.10.4.1

dns-server 192.168.200.225

ip dhcp pula

sieć vlan8pool 10.10.8.0 255.255.255.0

domyślny router 10.10.8.1

dns- serwer 192.168.200.225

wyjście

–LISTA

AKCESORIOWA zezwolenie na listę dostępu 1 10.10.15.0 0.0.0.255

interfejs gi0 / 1.25

ip grupa dostępu 1 wyjście

####### – SW-A

nazwa hosta Bldg1

brak wyszukiwania domeny IP

włącz tajną

konsolę linii cisco 0

logowanie

hasło synchroniczne cisco linia

logowania

vty 0 15

hasło usługa

logowania cisco

szyfrowanie hasła

banner motd @ Tylko autoryzowany dostęp! @

ip default-gateway 10.10.25.1

vlan 2

nazwa sprzedaż

vlan 4

nazwa prod

vlan 8

nazwa acct

vlan 15

nazwa admin

vlan 25

nazwa SVI-NET

vlan 99

nazwa zerowy

interfejs vlan 25

adres ip 10.10.25.254 255.255.255.0

brak zamknięcia

interfejs fa0 / 5

tryb

przełączania dostęp do przełączania dostęp do vlan 2

interfejs fa0 / 10

tryb

przełączania dostęp do przełączania dostęp do vlan 4

interfejs fa0 / 15

tryb

przełączania dostęp do przełączania dostęp do vlan 8

interfejs fa0 / 24

tryb

przełączania dostęp do przełączania dostęp do vlan 15

zakres interfejsów fa0 / 6-9, fa0 / 11-14, fa0 / 16-23

tryb

przełączania dostęp do przełączania dostęp do vlan 99

zamknięcie

zakres interfejsu gi1 / 1-2

tryb

przełączania dostęp do przełączania dostęp do

zamykania vlan 99

– Zakres

interfejsu ETHERCHANNEL fa0 / 1-2

tryb grupa kanałów 1 aktywny

port port-kanał 1

tryb przełączania magistrali

zakres interfejsumagistralifa0 / 3-4

tryb grupa kanałów 2 aktywny

interfejs port-kanał 2

tryb przełączania trunkport

wyjście

–PVST +

tryb drzewa opinającego rapid-pvst

drzewoopinającevlan 2 root główne

drzewo opinające vlan 4 root pierwotne

drzewo opinające vlan 8 root wtórne

drzewo opinające vlan 15 root wtórne

–BEZPIECZEŃSTWO

interfejs fa0 / 5 switchport

port-security

switchport port naruszenie naruszenia bezpieczeństwa ogranicz

port switchport-bezpieczeństwo maks. 2

switchport port-bezpieczeństwo adres mac lepki

interfejs fa0 / 10 switchport

port-security

switchport port-naruszenie naruszenia bezpieczeństwa ograniczenie

switchport port-security maksimum 2

switchport port-security adres mac lepki

interfejs fa0 / 15 switchport

port-security

switchport port-naruszenie naruszenia bezpieczeństwa ograniczenie

switchport port-security maksimum 2

switchport port-security adres mac lepki

interfejs fa0 / 24 switchport

port-security

switchport port-naruszenie naruszenia bezpieczeństwa ograniczenie

switchport port-security maksimum 2

switchport port-security adres mac lepki

####### – SW-B

nazwa hosta Bldg2

brak wyszukiwania domeny IP

włącz tajną

konsolę linii cisco 0

logowanie

hasło synchroniczne cisco linia

logowania

vty 0 15

hasło usługa

logowania cisco

szyfrowanie hasła

banner motd @ Tylko autoryzowany dostęp! @

– SSH

ip ssh wersja 2

ip domena nazwa ccnaPTSA.com

klucz kryptograficzny generuje

nazwę użytkownikarsanetadmin hasło SSH_secret9

linia vty 0 4

logowanie lokalny

transport wejściowy ssh

linia vty 5 15

login lokalny

transport wejściowy ssh

ip default-gateway 10.10.25.1

vlan 2

nazwa sprzedaż

vlan 4

nazwa prod

vlan 8

nazwa acct

vlan 15

nazwa admin

vlan 25

nazwa SVI-NET

vlan 99

nazwa zerowy

interfejs vlan 25

adres ip 10.10.25.253 255.255.255.0

brak

interfejsu wyłączania gi 1 / 1

bagażnik trybu przełączania

– Zakres

interfejsu ETHERCHANNEL fa0 / 3-4

tryb kanał-grupa 2 aktywny

interfejs port-kanał 2

tryb przełączania trunk trunk

interfejs interfejs fa0 / 5-6

kanał-grupa 3 tryb aktywny

interfejs port-kanał 3

tryb przełączania trunk

–PVST +

tryb drzewa opinającego rapid-pvst

######### – SW-C

nazwa hosta Bldg3

brak wyszukiwania domen IP

włącz tajną

konsolę linii cisco 0

logowanie

hasło synchroniczne cisco linia

logowania

vty 0 15

hasło usługa

logowania cisco

szyfrowanie hasła

banner motd @ Tylko autoryzowany dostęp! @

ip default-gateway 10.10.25.1

vlan 2

nazwa sprzedaż

vlan 4

nazwa prod

vlan 8

nazwa acct

vlan 15

nazwa admin

vlan 25

nazwa SVI-NET

vlan 99

nazwa zerowy

interfejs vlan 25

adres ip 10.10.25.252 255.255.255.0

brak zamknięcia

interfejs fa0 / 7

tryb

przełączania dostęp do przełączania dostęp do vlan 2

interfejs fa0 / 10

tryb

przełączania dostęp do przełączania dostęp do vlan 4

interfejs fa0 / 15

tryb

przełączania dostęp do przełączania dostęp do vlan 8

interfejs fa0 / 24

tryb

przełączania dostęp do przełączania dostęp do vlan 15

– Zakres

interfejsu ETHERCHANNEL fa0 / 1-2

tryb grupa kanałów 1 aktywny

brak

interfejsuwyłączaniaport-kanał 1

trybportówprzełączania trunk

zakres interfejsu fa0 / 5-6

tryb grupa kanałów 3 pasywny

brak zamykania

interfejs port-kanał 3

tryb przełączania trunking

–PVST +

tryb drzewa opinającego rapid-pvst

drzewoopinającevlan 2 root wtórne

drzewo opinające vlan 4 root wtórne

drzewo opinające vlan 8 root główny

drzewo opinające vlan 15 root główny

–Port Fast BPDU Guard

zakres interfejsów fa0 / 7, fa0 / 10, fa0 / 15, fa0 / 24

drzewo opinające portfast

drzewo opinające bpduguard włącza

brak zamykania