CCNA 1 v5 ITN Rozdział 1 Odpowiedzi do egzaminu

CCNA 1 ITN Rozdział 1 v5.0 Egzamin odpowiedzi

(Wprowadzenie do sieci)

1. Które dwa rozwiązania internetowe zapewniają stałe połączenie o wysokiej przepustowości z komputerami w sieci LAN? (Wybierz dwa.)

komórkowej

DSL

satelita

kabel

telefoniczny dial-up

2. Do jakiego rodzaju sieci musi mieć dostęp użytkownik domowy, aby robić zakupy online?

sieć lokalna

Internet

ekstranet

intranet

3. Jakie są dwie funkcje urządzeń pośredniczących w sieci? (Wybierz dwa.)

Są głównym źródłem i dostawcą informacji i usług dla urządzeń końcowych.

Tworzą interfejs między ludzką siecią a leżącą u jej podstaw siecią komunikacyjną.

W przypadku awarii łącza kierują dane wzdłuż alternatywnych ścieżek.

Obsługują aplikacje wspierające współpracę dla biznesu.

Filtrują przepływ danych w oparciu o ustawienia bezpieczeństwa.

4. Wypełnij puste pole.

Akronim „ BYOD ” odnosi się do trendu, w którym użytkownicy końcowi mogą korzystać z urządzeń osobistych w celu uzyskania dostępu do sieci biznesowej i zasobów.

5. Który opis poprawnie określa sieć konwergentną?

sieć, która pozwala użytkownikom na bezpośrednią interakcję ze sobą za pośrednictwem wielu kanałów

sieć, która ogranicza się do wymiany informacji znakowej,

sieć dedykowana z oddzielnymi kanałami dla usług wideo i głosowych,

jeden kanał sieciowy zdolny do dostarczania wielu form komunikacji

6.

Przeciągnij i upuść

Dopasuj każdą cechę do odpowiadającego jej typu łączności internetowej.

- satelita -> Nie nadaje się do mocno zalesionych obszarów

- telefon dialup -> zazwyczaj ma bardzo niską przepustowość

- DSL -> dzieli linię dostępu na trzy sygnały

- kabel -> wykorzystuje kabel koncentryczny jako medium

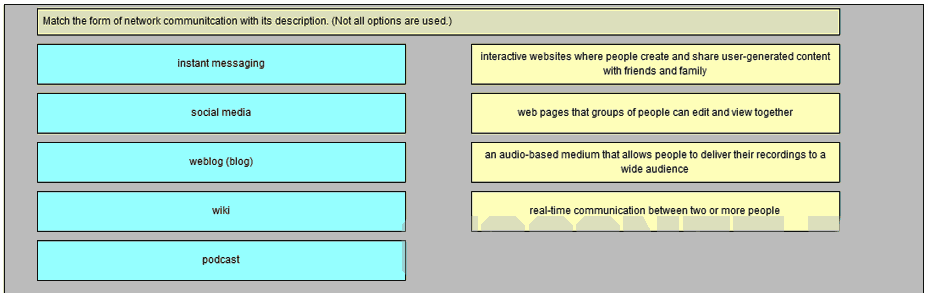

7.

Przeciągnij i upuść

Dopasuj formę komunikacji sieciowej do jej opisu.

- Strony internetowe, które grupy osób mogą wspólnie edytować i wyświetlać -> wiki

- Interaktywne strony internetowe, na których ludzie tworzyli i udostępniają treści tworzone przez użytkowników znajomym i rodzinie -> Media społecznościowe

- komunikacja w czasie rzeczywistym między dwiema lub więcej osobami -> komunikatory

- nośnik audio, który umożliwia ludziom dostarczanie nagrań szerokiej publiczności -> podcast

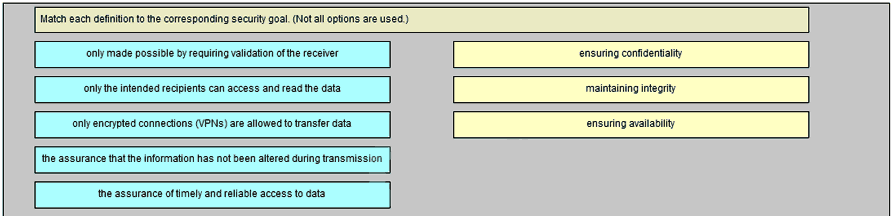

8. Przeciągnij i upuść

Dopasuj każdą definicję do odpowiedniego celu bezpieczeństwa:

- utrzymanie integralności -> pewność, że informacje nie zostały zmienione podczas transmisji

- zapewnienie poufności -> tylko zamierzeni odbiorcy mogą uzyskać dostęp do danych i je odczytać

- zapewnienie dostępności -> zapewnienie terminowego i niezawodnego dostępu do danych

9. Które stwierdzenie opisuje cechę przetwarzania w chmurze?

Firma może łączyć się bezpośrednio z Internetem bez korzystania z usług dostawcy usług internetowych.

Urządzenia mogą łączyć się z Internetem za pomocą istniejącego okablowania elektrycznego.

Aby uzyskać dostęp do chmury, konieczne są inwestycje w nową infrastrukturę.

Dostęp do aplikacji można uzyskać przez Internet poprzez subskrypcję.

10. Które dwie opcje połączenia z Internetem nie wymagają poprowadzenia fizycznych kabli do budynku? (Wybierz dwa.)

komórkowy

Modem

satelitarny

DSL

dedykowany linię dzierżawioną

11. Jaka jest cecha sieci z komutacją łączy?

Pojedyncza wiadomość może zostać podzielona na wiele bloków wiadomości, które są przesyłane przez wiele obwodów jednocześnie.

Jeśli wszystkie obwody są zajęte, nie można nawiązać nowego połączenia.

Jeśli obwód ulegnie awarii, połączenie zostanie przekierowane na nową ścieżkę.

Sieci z komutacją obwodów mogą dynamicznie uczyć się i wykorzystywać obwody redundantne.

12. Wymaganie silnych, złożonych haseł to praktyka, która obsługuje który cel bezpieczeństwa sieci?

utrzymanie integralności komunikacji

zapewniającej redundancję

zapewniającą poufność danych

zapewniającą niezawodność dostępu

13. Jakie dwa kryteria służą do wyboru nośnika sieciowego? (Wybierz dwa.)

odległość, z jaką media mogą z powodzeniem przenosić sygnał

do środowiska, w którym media mają zostać zainstalowane,

koszt urządzeń końcowych wykorzystywanych w sieci

liczba urządzeń pośredniczących zainstalowanych w sieci,

rodzaje danych, które należy ustalić priorytetowo

14. Które stwierdzenie opisuje sieć obsługującą QoS?

Dane przesyłane przez sieć nie są zmieniane w transmisji.

Awaria dotyczy najmniejszej liczby możliwych urządzeń.

Sieć zapewnia przewidywalny poziom obsługi różnych rodzajów ruchu.

Sieć powinna być w stanie się rozwijać, aby nadążyć za potrzebami użytkowników.

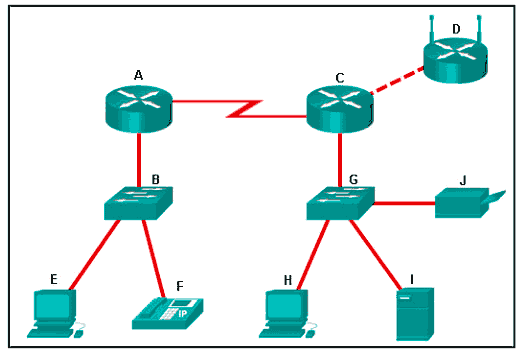

15.

Zobacz wystawę. Który zestaw urządzeń zawiera tylko urządzenia pośredniczące?

A, B, E, F

A, B, D, G

G, H, I, J

C, D, G, I

16. Które urządzenie ustala ścieżkę, którą wiadomości powinny być przesyłane przez intersieci?

serwer WWW

modem DSL

router

zapora ogniowa

17. Które narzędzie zapewnia komunikację wideo i audio w czasie rzeczywistym przez Internet, aby firmy mogły prowadzić spotkania firmowe z uczestnikami z kilku odległych lokalizacji?

wiki blog

internetowy komunikatory TelePresence

18. Które dwa stwierdzenia dotyczące relacji między sieciami LAN i WAN są prawdziwe? (Wybierz dwa.)

Zarówno LAN, jak i WAN łączą urządzenia końcowe.

Sieci WAN są zwykle obsługiwane przez wielu dostawców usług internetowych, ale sieci LAN są zwykle obsługiwane przez pojedyncze organizacje lub osoby.

Sieci WAN łączą sieci LAN z mniejszą przepustowością niż sieci LAN łączą swoje wewnętrzne urządzenia końcowe.

Internet to sieć WAN.

Sieci WAN muszą być własnością publiczną, ale sieci LAN mogą być własnością podmiotów publicznych lub prywatnych.

19. Które trzy narzędzia sieciowe zapewniają minimalną wymaganą ochronę bezpieczeństwa dla użytkowników domowych? (Wybierz trzy.)

oprogramowanie antywirusowe oprogramowanie

antyszpiegowskie

system zapobiegania włamaniom

powerline networking listy

zapory

kontroli dostępu

20. Który obszar sieci najprawdopodobniej musiałby przeprojektować personel informatyczny uczelni w wyniku bezpośredniego przywiezienia do szkoły własnych tabletów i smartfonów w celu uzyskania dostępu do zasobów szkolnych?

intranet

przewodowa sieć LAN

bezprzewodowa sieć LAN

ekstranet

bezprzewodowa sieć WAN

21. Które wyrażenie dokładnie definiuje pojęcie zatoru?

metoda ograniczania wpływu awarii sprzętu lub oprogramowania na sieć

zbiór technik zarządzania wykorzystaniem zasobów sieciowych

stan, w którym zapotrzebowanie na zasoby sieciowe przekracza dostępną pojemność

miarę miary pojemności danych w sieci

Mruwa kurwa ten