CCNA 1 v5 ITN Odpowiedzi na egzamin

1 Zobacz wystawę.

Administrator sieci wprowadza te polecenia do routera R1:

R1 # copy running-config tftp

Adres lub nazwa zdalnego hosta []?

Kiedy router wyświetla monit o podanie adresu lub nazwy zdalnego hosta, jaki adres IP powinien wprowadzić administrator w odpowiedzi na monit?

192.168.9.254

192.168.10.1

192.168.10.2

192.168.11.254

192.168.11.252

2 Które trzy stwierdzenia charakteryzują protokoły warstwy transportowej? (Wybierz trzy.)

TCP używa numerów portów, aby zapewnić niezawodny transport pakietów IP.

Numery portów TCP i UDP są używane przez protokoły warstwy aplikacji.

TCP wykorzystuje okienkowanie i sekwencjonowanie, aby zapewnić niezawodny transfer danych.

TCP to protokół zorientowany na połączenie. UDP to protokół bezpołączeniowy.

UDP korzysta z okienkowania i potwierdzeń do niezawodnego przesyłania danych.

3 Jaki jest cel komunikatów ICMP?

w celu informowania routerów o zmianach topologii sieci

w celu zapewnienia dostarczenia pakietu IP

do monitorowania procesu rozpoznawania nazwy domeny na adres IP

do przekazywania informacji zwrotnych na temat transmisji pakietów IP

4 Technik używa polecenia ping 127.0.0.1. Co testuje technik?

łączność między komputerem a bramą domyślną

łączność między dwoma sąsiadującymi urządzeniami Cisco

fizyczna łączność określonego komputera i sieci

stos TCP / IP na hoście sieciowym

łączność między dwoma komputerami w tej samej sieci

5 Co zrobi przełącznik warstwy 2, gdy docelowy adres MAC odebranej ramki nie znajduje się w tabeli MAC?

Powiadamia host wysyłający, że ramka nie może zostać dostarczona.

Inicjuje żądanie ARP.

Przesyła ramkę ze wszystkich portów z wyjątkiem portu, w którym ramka została odebrana.

Nadaje ramkę ze wszystkich portów na przełączniku.

6 Co jest charakterystyczne dla podwarstwy LLC?

Umieszcza informacje w ramce, które pozwalają wielu protokołom warstwy 3 korzystać z tego samego interfejsu sieciowego i nośnika.

Zapewnia delimitację danych zgodnie z fizycznymi wymaganiami sygnalizacyjnymi medium.

Definiuje procesy oprogramowania, które świadczą usługi dla warstwy fizycznej.

Zapewnia wymagane adresowanie logiczne, które identyfikuje urządzenie.

7

Na którym interfejsie przełącznika administrator skonfigurowałby adres IP, aby zarządzać przełącznikiem zdalnie?

VLAN 1

konsola 0

vty 0

FastEthernet0 / 1

8

Inżynier sieci mierzy transfer bitów przez sieć firmową dla aplikacji bazy danych o znaczeniu krytycznym. Inżynier zauważa, że przepustowość sieci wydaje się niższa niż oczekiwana przepustowość. Jakie trzy czynniki mogą wpływać na różnice w przepustowości? (Wybierz trzy.)

niezawodność gigabitowej infrastruktury szkieletowej Ethernet

ilość ruchu, który obecnie przechodzi przez sieć

rodzaj ruchu przechodzącego przez sieć

zaawansowanie metody enkapsulacji zastosowanej do danych

przepustowość połączenia WAN z Internetem

opóźnienie utworzone przez liczbę urządzeń sieciowych, przez które przechodzą dane

9

Które polecenie zastosowane w routerze pomogłoby ograniczyć ataki hasłem typu „brute-force” na router?

szyfrowanie hasła usługi

blokuj logowanie – dla 60 prób 5 w ciągu 60

banner motd $ Maksymalna liczba nieudanych logowań = 5 $

limit czasu wykonania 30

10

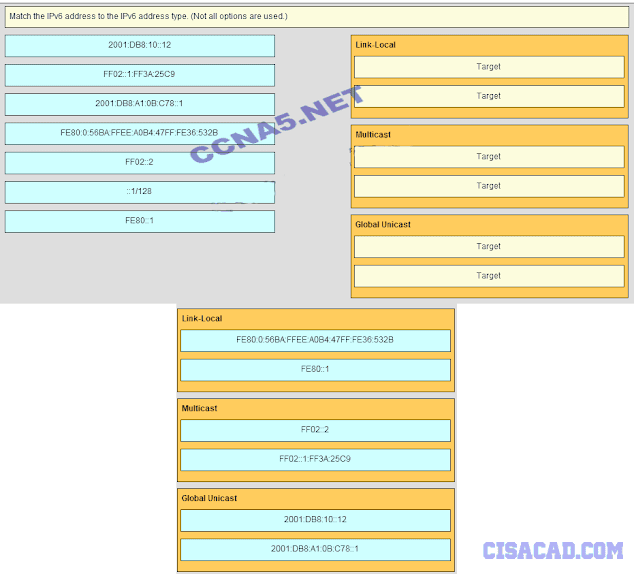

Które dwa stwierdzenia poprawnie opisują typ pamięci routera i jej zawartość? (Wybierz dwa.)

ROM jest nieulotny i zawiera podstawowe oprogramowanie diagnostyczne.

FLASH jest nielotny i zawiera ograniczoną część IOS.

ROM jest nieulotny i przechowuje działający system IOS.

Pamięć RAM jest niestabilna i przechowuje tablicę routingu IP.

NVRAM jest nieulotny i przechowuje inne pliki systemowe.

11

Które dwa elementy są niezbędne do zainstalowania klienta bezprzewodowego w sieci WLAN? (Wybierz dwa.)

niestandardowy adapter

bezprzewodowy most

głoska bezdźwięczna

bezprzewodowa karta sieciowa

kabel z przeplotem

oprogramowanie klienta bezprzewodowego

12 Uruchom PT – Ukryj i zapisz PT

Otwórz aktywność PT. Wykonaj zadania z instrukcji działania, a następnie wypełnij puste pole.

Komunikat Server0 to. ” Zwycięzca ”

13

Host uzyskuje dostęp do serwera sieci Web w sieci zdalnej. Jakie trzy funkcje są wykonywane przez pośredniczące urządzenia sieciowe podczas tej rozmowy? (Wybierz trzy.)

stosowanie ustawień bezpieczeństwa w celu kontroli przepływu danych

powiadamianie innych urządzeń o wystąpieniu błędów

regeneracja sygnałów danych

działający jako klient lub serwer

służąc jako źródło lub miejsce docelowe wiadomości

zapewniając kanał, przez który przesyłane są wiadomości

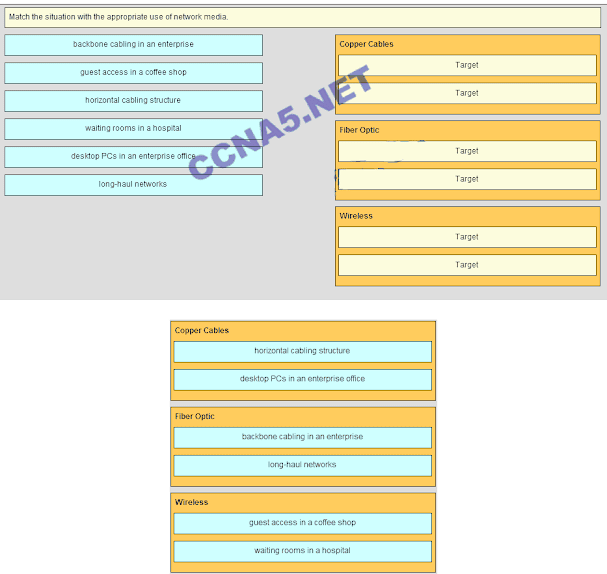

14

15

16

Który adres na komputerze się nie zmienia, nawet jeśli komputer zostanie przeniesiony do innej sieci?

adres IP

adres logiczny

Adres MAC

domyślny adres bramy

17

Co się stanie, jeśli domyślny adres bramy zostanie nieprawidłowo skonfigurowany na hoście?

Ping z hosta do 127.0.0.1 nie powiódłby się.

Host będzie musiał użyć ARP, aby określić poprawny adres domyślnej bramy.

Host nie może komunikować się z innymi hostami w sieci lokalnej.

Host nie może komunikować się z hostami w innych sieciach.

Przełącznik nie będzie przekazywał pakietów zainicjowanych przez host.

18

Komputer hosta właśnie się uruchomił i próbuje wydzierżawić adres przez DHCP. Które dwa komunikaty klient zazwyczaj emituje w sieci? (Wybierz dwa.)

DHCPREQUEST

DHCPOFFER

DHCPDISCOVER

DHCPNACK

DHCPACK

19

Zobacz wystawę. Administrator chce zmienić nazwę zupełnie nowego przełącznika, używając komendy hostname, jak pokazano. Jaki monit wyświetli się po wydaniu polecenia?

Przełącznik#

Mój (config) #

My Switch (config) #

Switch (config) #

MySwitch (config) #

20

Po wprowadzeniu zmian w konfiguracji administrator sieci wydaje polecenie copy-running startup-config w przełączniku Cisco. Jaki jest wynik wydania tego polecenia?

Zmiany w konfiguracji zostaną usunięte, a oryginalna konfiguracja zostanie przywrócona.

Nowa konfiguracja zostanie zapisana w pamięci flash.

Bieżący plik IOS zostanie zastąpiony nowo skonfigurowanym plikiem.

Nowa konfiguracja zostanie załadowana, jeśli przełącznik zostanie zrestartowany.

21

Zobacz wystawę. Segment TCP z serwera został przechwycony przez Wireshark, który działa na hoście. Jaki numer potwierdzenia zwróci host dla odebranego segmentu TCP?

2921

250

2)

306

21

22

Która technologia zapewnia rozwiązanie problemu wyczerpania adresów IPv4, umożliwiając wielu urządzeniom współdzielenie jednego publicznego adresu IP?

ARP

DNS

SMB

DHCP

HTTP

NAT

23 Jaki jest cel procesu routingu?

do kapsułkowania danych używanych do komunikacji w sieci

aby wybrać ścieżki, które są używane do kierowania ruchu do sieci docelowych

przekonwertować nazwę adresu URL na adres IP

w celu zapewnienia bezpiecznego transferu plików przez Internet

do przekazywania ruchu na podstawie adresów MAC

24 Trzech pracowników banków korzysta z sieci korporacyjnej. Pierwszy pracownik korzysta z przeglądarki internetowej do przeglądania strony internetowej firmy w celu odczytania niektórych ogłoszeń. Drugi pracownik uzyskuje dostęp do korporacyjnej bazy danych w celu wykonania niektórych transakcji finansowych. Trzeci pracownik uczestniczy w ważnej konferencji audio na żywo z innymi menedżerami korporacyjnymi w oddziałach. Jeśli QoS zostanie wdrożony w tej sieci, jakie będą priorytety od najwyższego do najniższego z różnych typów danych?

konferencja audio, transakcje finansowe, strona internetowa

transakcje finansowe, konferencja audio, strona internetowa

konferencja audio, strona internetowa, transakcje finansowe

transakcje finansowe, strona internetowa, konferencja audio

25

Użytkownik domowy szuka połączenia z usługodawcą internetowym, który zapewnia szybką transmisję cyfrową za pośrednictwem zwykłych linii telefonicznych. Jakiego rodzaju połączenia ISP należy użyć?

modem komórkowy

Wykręcić numer

modem kablowy

satelita

DSL

26

Które połączenie zapewnia bezpieczną sesję CLI z szyfrowaniem przełącznika Cisco?

połączenie Telnet

połączenie SSH

połączenie z konsolą

połączenie AUX

27 Do czego służy funkcja rozliczania bezpieczeństwa sieci?

dostarczanie pytań i odpowiedzi

wymagać od użytkowników udowodnienia, kim są

aby określić, do których zasobów użytkownik może uzyskać dostęp

do śledzenia działań użytkownika

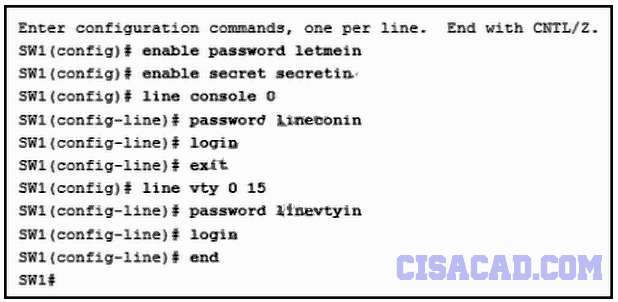

28

Zobacz wystawę. Administrator sieci konfiguruje kontrolę dostępu, aby przełączyć SW1. Jeśli administrator używa Telnet do połączenia się z przełącznikiem, jakie hasło jest potrzebne, aby uzyskać dostęp do trybu EXEC użytkownika?

linekonina

linevtyin

wpuść mnie

sekretina

29

Które publicznie dostępne zasoby opisują protokoły, procesy i technologie dla Internetu, ale nie podają szczegółów implementacji?

Standardy IEEE

Prośba o komentarze

Prace badawcze IRTF

modele protokołów

30 Komputer jest skonfigurowany do automatycznego uzyskiwania adresu IP z sieci 192.168.1.0/24. Administrator sieci wydaje polecenie arp –a i zauważa pozycję 192.168.1.255 ff-ff-ff-ff-ff-ff. Które stwierdzenie opisuje ten wpis?

Ten wpis dotyczy samego komputera.

Ten wpis jest mapowany na bramę domyślną.

To jest wpis mapy statycznej.

To jest dynamiczny wpis mapy.

31 Która podsieć zawiera adres 192.168.1.96 jako użyteczny adres hosta?

192.168.1.64/26

192.168.1.32/28

192.168.1.32/27

192.168.1.64/29

32

Wydaje się, że dana witryna internetowa nie odpowiada na komputerze z systemem Windows 7. Jakiego polecenia technik może użyć, aby wyświetlić wpisy DNS zapisane w pamięci podręcznej dla tej strony internetowej?

ipconfig / all

ipconfig / displaydns

arp -a

nslookup

33 Jaki rodzaj zabezpieczeń sieci bezprzewodowej generuje dynamiczne klucze szyfrowania za każdym razem, gdy klient kojarzy się z punktem dostępowym?

WPA

PSK

WEP

EAP

34

Ramka jest przesyłana z jednego urządzenia sieciowego do drugiego. Dlaczego urządzenie odbiorcze sprawdza pole FCS w ramce?

aby porównać typ nośnika interfejsu między końcem wysyłającym a odbierającym

w celu ustalenia adresu fizycznego urządzenia wysyłającego

w celu sprawdzenia, czy miejsce docelowe ramki jest zgodne z adresem MAC urządzenia odbierającego

aby sprawdzić ramkę pod kątem możliwych błędów transmisji

w celu zweryfikowania informacji o protokole warstwy sieci

35

Zobacz wystawę. Który schemat adresowania IP powinien zostać zmieniony?

Witryna 1

Strona 3

Strona 4

Strona 2

36

Jaki jest efekt konfiguracji polecenia routingu emisji pojedynczej ipv6 na routerze?

aby przypisać router do grupy multiemisji wszystkich węzłów

aby zezwolić tylko na pakiety emisji pojedynczej na routerze

aby włączyć router jako router IPv6

aby zapobiec dołączeniu routera do grupy multiemisji wszystkich routerów

37

Które trzy adresy IP są prywatne? (Wybierz trzy.)

10.1.1.1

172.16.4.4

224,6.6.6

192.168.5.5

172.32.5.2

192.167.10.10

38

Zobacz wystawę. Rozważ konfigurację adresu IP pokazaną na PC1. Jaki jest opis domyślnego adresu bramy?

Jest to adres IP interfejsu Router1, który łączy firmę z Internetem.

Jest to adres IP urządzenia sieciowego ISP znajdującego się w chmurze.

Jest to adres IP Switch1, który łączy PC1 z innymi urządzeniami w tej samej sieci LAN.

Jest to adres IP interfejsu routera 1, który łączy sieć PC1 LAN z routerem 1.

39 Z której lokalizacji, z jakiej lokalizacji większość przełączników i routerów Cisco uruchamia system IOS?

Lampa błyskowa

Baran

NVRAM

Napęd

40

Jaka jest ważna funkcja warstwy fizycznej modelu OSI?

Koduje ramki w sygnały elektryczne, optyczne lub radiowe.

Akceptuje ramki z nośników fizycznych.

Hermetyzuje dane górnej warstwy w ramki.

Definiuje metodę dostępu do mediów wykonywaną przez interfejs sprzętowy.

41

Jaką procedurę stosuje się w celu zmniejszenia efektu przesłuchu w kablach miedzianych?

owijanie wiązki drutów metalowym ekranem

unikanie ostrych zakrętów podczas instalacji

wymagające odpowiednich połączeń uziemiających

projektowanie infrastruktury kablowej w celu uniknięcia zakłóceń przesłuchowych

skręcanie ze sobą przeciwnych par przewodów obwodu

42

Jakie trzy podstawowe funkcje zapewnia hermetyzacja danych w warstwie 2? (Wybierz trzy.)

umieszczanie i usuwanie ramek z mediów

wykrywanie błędów za pomocą obliczeń CRC

konwersja bitów na sygnały danych

ograniczanie grup bitów do ramek

adresowanie warstwy łącza danych

korekcja błędów za pomocą metody wykrywania kolizji

kontrola sesji przy użyciu numerów portów

43

Jaką metodę stosuje się do zarządzania dostępem opartym na rywalizacji w sieci bezprzewodowej?

przekazywanie tokena

CSMA / CD

CSMA / CA

priorytetowe zamawianie

44

Co się stanie, gdy część internetowej transmisji radiowej nie zostanie dostarczona do miejsca docelowego?

Komunikat o niepowodzeniu dostarczenia jest wysyłany do hosta źródłowego.

Część utraconej transmisji radiowej jest wysyłana ponownie.

Transmisja jest kontynuowana bez brakującej części.

Cała transmisja zostanie wysłana ponownie.

45

Jaka jest funkcja auto-MDIX w przełączniku?

automatyczna konfiguracja działania w trybie pełnego dupleksu za pomocą pojedynczego kabla miedzianego lub optycznego Ethernet

automatyczna konfiguracja interfejsu dla prostego lub krosowanego połączenia kablowego Ethernet

możliwość odpowiedniego włączenia lub wyłączenia interfejsu przełącznika w przypadku wykrycia aktywnego połączenia

automatyczna konfiguracja interfejsu do pracy 10/100/1000 Mb / s

46

Którą funkcję zapewnia TCP?

wykrywanie brakujących pakietów

kontrola sesji komunikacyjnej

wyznaczanie ścieżki dla pakietów danych

enkapsulacja danych

47

Czym różni się przełącznik warstwy 3 od przełącznika warstwy 2?

Przełącznik warstwy 3 uczy się adresów MAC powiązanych z każdym z portów. Jednak przełącznik warstwy 2 nie działa.

Przełącznik warstwy 3 utrzymuje tablicę adresów IP zamiast tablicy adresów MAC.

Przełącznik warstwy 3 obsługuje sieci VLAN, ale przełącznik warstwy 2 nie.

Adres IP może być Assi g Ned do fizycznego portu przełącznika warstwy 3. Nie jest to jednak obsługiwane w przełącznikach warstwy 2.

48

Które dwie notacje są użytecznymi granicami skórek przy podsieciach w IPv6? (Wybierz dwa.)

/ 68

/ 62

/ 66

/ 64

/ 70

49

Jaki jest cel posiadania sieci konwergentnej?

w celu zmniejszenia kosztów wdrożenia i utrzymania infrastruktury komunikacyjnej

aby zapewnić szybką łączność ze wszystkimi urządzeniami końcowymi

aby upewnić się, że wszystkie typy pakietów danych będą traktowane jednakowo

w celu osiągnięcia odporności na uszkodzenia i wysokiej dostępności urządzeń infrastruktury sieci danych

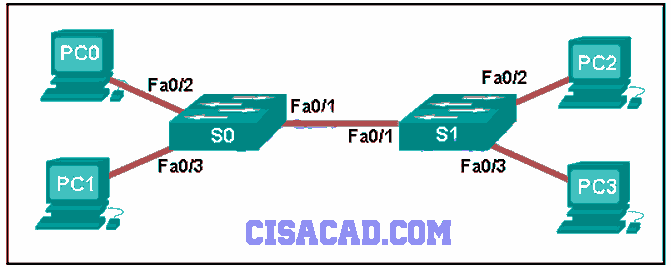

50

Zobacz wystawę. Ping do PC3 jest wysyłany z PC0, PC1 i PC2 w dokładnie takiej kolejności. Które adresy MAC będą zawarte w tablicy adresów MAC S1 powiązanej z portem Fa0 / 1?

tylko adres MAC PC0

Adresy MAC PC0, PC1 i PC2

tylko adres MAC PC2

tylko adresy MAC PC0 i PC1

tylko adres MAC PC1

51

Które pole w nagłówku pakietu IPv4 zwykle pozostanie takie samo podczas transmisji?

Długość pakietu

Destinatio n Adres

Flaga

Czas żyć

52

Jakie dwa wstępnie skonfigurowane ustawienia wpływające na bezpieczeństwo znajdują się w większości nowych routerów bezprzewodowych? (Wybierz dwa.)

Filtrowanie MAC włączone

domyślne hasło administratora

Szyfrowanie WEP włączone

Wymagane uwierzytelnienie PSK

rozgłaszać SSID

53

Który parametr wykorzystuje router do wybrania ścieżki do miejsca docelowego, gdy dostępnych jest wiele tras?

wyższa wartość metryki powiązana z siecią docelową

dolna wartość metryki th a t jest związany z sieci docelowej

adres IP wyższej bramy, aby dostać się do sieci docelowej

adres IP dolnej bramy, aby dostać się do sieci docelowej

54

Zobacz wystawę. Jakie jest znaczenie gwiazdki (*) w prezentowanej produkcji?

Gwiazdka oznacza, że system plików ma co najmniej jeden plik, który korzysta z tego systemu plików.

W określa, który system plików sterisk to domyślny system plików.

Gwiazdka wskazuje, że system plików można uruchomić.

Gwiazdka pokazuje, który system plików został użyty do uruchomienia systemu.

55

56

Wypełnij puste pole

Podczas transmisji danych host może potrzebować jednocześnie wysłać jedną wiadomość do określonej grupy hostów docelowych. Ta wiadomość ma postać wiadomości „ multiemisji ”.

57

Administrator używa kombinacji klawiszy Ctrl-Shift-6 na przełączniku po wydaniu polecenia ping. Jaki jest cel używania tych naciśnięć klawiszy?

przerwać ping p rocess

aby ponownie uruchomić proces pingowania

aby umożliwić użytkownikowi wykonanie polecenia

aby wyjść do innego trybu konfiguracji

58

Zobacz wystawę. Który obszar najprawdopodobniej byłby ekstranetem dla pokazanej sieci firmowej?

obszar A

obszar D

obszar C

obszar B

59

60

61

W jakiej domyślnej kolejności router będzie szukał informacji o konfiguracji uruchamiania?

tryb konfiguracji, NVRAM, TFTP

NVRAM, TFTP, tryb konfiguracji

NVRAM, RAM, TFTP

TFTP, ROM, NVRAM

flash, ROM, tryb konfiguracji

62

Uruchom PT – Ukryj i zapisz PT

Otwórz działanie PT. Wykonaj zadania opisane w instrukcjach dotyczących aktywności, a następnie odpowiedz na pytanie.

Który adres IPv6 jest przypisany do interfejsu Serial0 / 0/0 w RT2?

2001: db8: abc: 1 :: 1

2001: db8: abc: 5 :: 1

2001: db8: abc: 5 :: 2

2001: db8: abc: 10 :: 15

63

Co zawiera zwiastun ramki łącza danych?

adres fizyczny

dane

wykrywanie błędów*

adres logiczny

64