CCNA 3 v5 SN Pretest Exam Odpowiedzi na egzamin

Skalowanie sieci (wersja 5.0) – egzamin wstępny ScaN

1

Jaka jest wada NAT?

Brak kompleksowego adresowania. *

Router nie musi zmieniać sumy kontrolnej pakietów IPv4.

Wewnętrzni gospodarze muszą używać jednego publicznego adresu IPv4 do komunikacji zewnętrznej.

Koszty hostingu ponownego adresowania mogą być znaczące dla sieci publicznej.

2

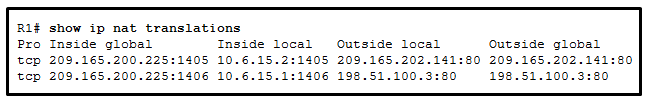

Zobacz wystawę. Na podstawie wyświetlonego wyniku, jaki typ NAT został wdrożony?

statyczny NAT z pulą NAT

dynamiczny NAT z pulą dwóch publicznych adresów IP

PAT przy użyciu zewnętrznego interfejsu *

statyczny NAT z jednym wpisem

3

Router musi być skonfigurowany do trasowania w obszarze 0 protokołu OSPF. Które dwa polecenia są wymagane do osiągnięcia tego? (Wybierz dwa.)

RouterA (config) # router ospf 1 *

RouterA (config-router) # network 192.168.2.0 0.0.0.255 area 0 *

RouterA (config-router) # network 192.168.2.0 255.255.255.0 0

RouterA (config- router) # sieć 192.168.2.0 0.0.0.255 0

RouterA (konfiguracja) # router ospf 0

4

Który składnik OSPF jest identyczny we wszystkich routerach w obszarze OSPF po konwergencji?

baza danych sąsiedztwa baza routingu

drzewa SPF baza danych stanu łącza *

5

Które stwierdzenie jest prawdziwe na temat różnicy między OSPFv2 a OSPFv3?

Routery OSPFv3 nie muszą mieć pasujących podsieci, aby utworzyć sąsiedztwa sąsiadów. *

Routery OSPFv3 używają 128-bitowego identyfikatora routera zamiast 32-bitowego identyfikatora.

Routery OSPFv3 używają innej metryki niż routery OSPFv2.

Routery OSPFv3 nie muszą wybierać DR w segmentach z wieloma dostępem.

6

Jakie są dwie cechy protokołu routingu według stanu łącza? (Wybierz dwa.)

Routery wysyłają okresowe aktualizacje tylko do sąsiednich routerów.

Routery tworzą topologię sieci, wykorzystując informacje z innych routerów. *

Routery wysyłają wyzwalane aktualizacje w odpowiedzi na zmianę. *

Informacje o bazie danych dla każdego routera są uzyskiwane z tego samego źródła.

Ścieżki są wybierane na podstawie najniższej liczby przeskoków do wyznaczonego routera.

7

Jakie warunki są wymagane, aby umożliwić przełączanie warstwy 3?

Wszystkie routowane podsieci muszą znajdować się w tej samej sieci VLAN.

Wszystkie uczestniczące przełączniki muszą mieć unikalne numery VLAN.

Części między sieciami VLAN przełączania warstwy 3 muszą korzystać z routera na patyku.

Przełącznik warstwy 3 musi mieć włączony routing IP. *

8

Zobacz wystawę. Którego adresu R1 użyje jako adresu źródłowego dla wszystkich komunikatów OSPFv3, które będą wysyłane do sąsiadów?

2001: DB8: ACAD: A :: 1

FF02 :: 1

FE80 :: 1 *

FF02 :: 5

9

Organizacja musi zapewnić tymczasowe usługi głosowe i transmisji danych w nowym małym budynku laboratorium. Planują zainstalować przełącznik dostępu w nowym laboratorium i podłączyć go za pomocą łącza magistrali FastEthernet 100 Mb / s. Administrator sieci jest zaniepokojony zdolnością łącza do spełnienia wymagań jakościowych proponowanych usług głosowych i transmisji danych. Administrator planuje zarządzać ruchem warstwy łącza danych do iz laboratorium, aby zoptymalizować wykorzystanie łącza. Co administrator może zastosować do pnia, aby to osiągnąć?

Wyłącz protokół Spanning Tree Protocol, aby zapewnić maksymalną przepustowość dla głosu i ruchu danych.

Skonfiguruj porty trunkingowe w łączu trunkingowym do laboratorium, aby zezwalać tylko na VLAN głosu i danych. *

Skonfiguruj przełączniki, aby działały na drzewie VLAN Spanning Tree tylko dla VLAN głosu i danych.

Skonfiguruj przełącznik laboratoryjny, aby korzystał z tej samej sieci VLAN do przesyłania głosu i danych, co w pozostałej części sieci LAN kampusu.

10

Zobacz wystawę. Administrator sieci konfiguruje router jako serwer DHCPv6. Administrator wydaje polecenie show ipv6 dhcp pool, aby zweryfikować konfigurację. Które stwierdzenie wyjaśnia powód, dla którego liczba aktywnych klientów wynosi 0?

Domyślny adres bramy nie jest podany w puli.

Żaden klient nie komunikował się jeszcze z serwerem DHCPv6.

Konfiguracja puli DHCP IPv6 nie ma określonego zakresu adresów IPv6.

Stan nie jest utrzymywany przez serwer DHCPv6 w trybie bezstanowym DHCPv6. *

11

Jakie dwa czynniki są ważne przy podejmowaniu decyzji, który protokół routingu bramy wewnętrznej ma być używany? (Wybierz dwa.)

architektura szkieletowa kampusu

autonomiczny system, który jest używany

skalowalność *

prędkość konwergencji *

wybór dostawcy usług internetowych

12

Administrator sieci używa metody router-on-a-stick do skonfigurowania routingu między sieciami VLAN. Port przełącznika Gi1 / 1 służy do połączenia z routerem. Które polecenie należy wprowadzić, aby przygotować ten port do zadania?

Switch (config) # interfejs gigabitethernet 1/1

Switch (config-if) # spanning-tree vlan 1

Switch (config) # interfejs gigabitethernet 1/1

Switch (config-if) # switchport access vlan 1

Switch (config) # interfejs gigabitethernet 1/1

Switch (config-if) # switchport mode trunk *****

Switch (config) # interfejs gigabitethernet 1/1

Switch (config-if) # spanning-tree portfast

13

Których trzech informacji używa początkowo protokół routingu stanu łącza jako informacji o stanie łącza dla łączy lokalnie połączonych? (Wybierz trzy.)

link adres IP następnego przeskoku

przepustowość

łącza link router interfejs adres IP i maska podsieci *

rodzaj łącza sieciowego *

koszt tego łącza *

14

Wypełnij puste pole

Polecenie ip default-gateway służy do skonfigurowania domyślnej bramy na przełączniku.

15

Które trzy parametry mogą znajdować się na rozszerzonej liście kontroli dostępu? (Wybierz trzy.)

adres źródłowy i maska wieloznaczna *

domyślny adres bramy i

numer listy dostępumaski wieloznacznejod 1 do 99

maska podsieci inumer listy dostępumaski wieloznacznej

między 100 a 199 *

adres docelowy i maska wieloznaczna *

16

——————————————————————————————–

17

Komputery używane przez administratorów sieci w szkole znajdują się w sieci 10.7.0.0/27. Które dwa polecenia są potrzebne co najmniej do zastosowania listy ACL, która zapewni, że tylko urządzenia używane przez administratorów sieci będą miały dostęp Telnet do routerów? (Wybierz dwa.)

lista dostępu 5 odmawia dowolnej

grupy dostępu ip 5 na

liście dostępu 5 pozwolenie 10.7.0.0 0.0.0.31 *

klasa dostępu 5 na *

grupie dostępu ip 5 poza

liście dostępu standardowe

zezwolenie VTY 10.7.0.0 0.0.0.127

18

Które dwa polecenia należy wdrożyć, aby przywrócić domyślną konfigurację portu trunkingowego Cisco 3560? (Wybierz dwa.)

S1 (config-if) # dostęp do trybu switchport

S1 (config-if) # dostęp do switchport vlan 1

S1 (config-if) # brak natywnego trunkportu switch vlan *

S1 (config-if) # brak dozwolonego trunkingu switchport vlan *

S1 (config -if) # pożądany dynamiczny tryb przełączania

19

Których dwóch metod można użyć, aby zapewnić bezpieczny dostęp do zarządzania przełącznikiem Cisco? (Wybierz dwa.)

Skonfiguruj określone porty do zarządzania ruchem w określonej sieci VLAN. *

Skonfiguruj wszystkie nieużywane porty do „czarnej dziury”.

Skonfiguruj SSH do zdalnego zarządzania. *

Skonfiguruj wszystkie porty przełącznika do nowej sieci VLAN, która nie jest siecią VLAN 1.

Skonfiguruj natywną sieć VLAN, aby była zgodna z domyślną siecią VLAN.

20

Jaka jest funkcja warstwy dystrybucyjnej?

izolacja uszkodzeń

dostęp do sieci dla użytkownika

szybka łączność szkieletowa połączenie

dużych sieci w szafach kablowych *

21

Które stwierdzenie opisuje charakterystykę standardowych list ACL IPv4?

Można je tworzyć za pomocą numeru, ale nie imienia.

Filtrują ruch na podstawie tylko źródłowych adresów IP. *

Można je skonfigurować tak, aby filtrowały ruch na podstawie źródłowych adresów IP i portów źródłowych.

Są one skonfigurowane w trybie konfiguracji interfejsu.

22

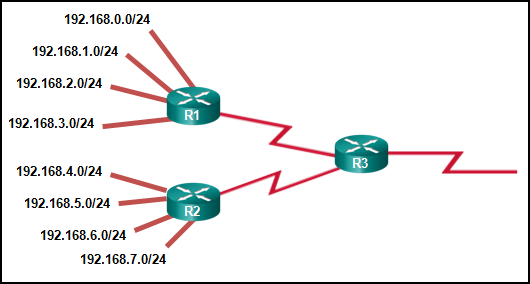

Zobacz wystawę.

Jaki podsumowujący adres statyczny powinien być skonfigurowany na R3, aby reklamować się do sąsiedniego odbiorcy?

192.168.0.0/24

192.168.0.0/23

192.168.0.0/22

192.168.0.0/21*

23

Zobacz wystawę. Administrator sieci wydaje polecenie show ip route na R2. Jakie dwa typy tras są zainstalowane w tabeli routingu? (Wybierz dwa.)

skonfigurowane domyślne trasy

tras poznane przez protokół routingu EIGRP *

trasy poznane przez protokół routingu OSPF

skonfigurowane trasy statyczne do sieci 209.165.200.224

sieci podłączone bezpośrednio *

24

Zobacz wystawę. Router R1 ma relację sąsiada OSPF z routerem ISP w sieci 192.168.0.32. Łącze sieciowe 192.168.0.36 powinno służyć jako kopia zapasowa w przypadku awarii łącza OSPF. Polecenie zmiennoprzecinkowe statycznej trasy ip route 0.0.0.0 0.0.0.0 S0 / 0/1 100 zostało wydane na R1 i teraz ruch wykorzystuje łącze zapasowe, nawet gdy łącze OSPF jest uruchomione i działa. Którą zmianę należy wprowadzić w komendzie static static, aby ruch wykorzystywał łącze OSPF tylko wtedy, gdy jest aktywne?

Zmień sieć docelową na 192.168.0.34.

Dodaj adres sąsiada następnego skoku 192.168.0.36.

Zmień odległość administracyjną na 120. *

Zmień odległość administracyjną na 1.

25

Które dwa stwierdzenia są prawdziwe w przypadku komunikacji półdupleksowej i pełnego dupleksu? (Wybierz dwa.)

Pełny dupleks oferuje 100-procentowe potencjalne wykorzystanie przepustowości.

Pełny dupleks umożliwia obu końcom jednoczesną transmisję i odbiór. *

Półdupleks ma tylko jeden kanał.

Pełny dupleks zwiększa efektywną przepustowość. *

Wszystkie nowoczesne karty sieciowe obsługują zarówno komunikację półdupleksową, jak i pełną dupleksową.

26

Jakie dwie metody może wykorzystać bezprzewodowa karta sieciowa do wykrycia punktu dostępowego? (Wybierz dwa.)

wysyłanie ramki multiemisji

transmitującej żądanie sondy *

odbieranie ramki sygnału nawigacyjnego *

inicjowanie trójstronnego uzgadniania

wysyłanie transmisji żądania ARP

27

Jaki jest cel protokołu Spanning Tree Protocol (STP)?

zapobiega pętlom routingu na routerze

tworzy mniejsze domeny kolizji

zapobiega pętlom warstwy 2 *

pozwala urządzeniom Cisco na wymianę aktualizacji tablicy routingu

tworzy mniejsze domeny emisji

28

Zobacz wystawę. Co można wyciągnąć na temat sieci 192.168.1.0 w tabeli routingu R2?

Ta sieć została poznana z wewnętrznego routera w tym samym obszarze.

Tej sieci należy używać do przekazywania ruchu do sieci zewnętrznych.

Ta sieć została poznana na podstawie podsumowania LSA z ABR. *

Ta sieć jest bezpośrednio podłączona do interfejsu GigabitEthernet0 / 0.

29

Kiedy wysyłane są pakiety aktualizacyjne EIGRP?

co 5 sekund za pośrednictwem multiemisji

tylko w razie potrzeby *

co 30 sekund za pośrednictwem transmisji,

gdy wyuczone trasy się zestarzeją

30

Jakie są dwie zalety EtherChannel? (Wybierz dwa.)

Konfiguracja interfejsu EtherChannel zapewnia spójność w konfiguracji łączy fizycznych. *

EtherChannel używa ulepszonych łączy fizycznych w celu zwiększenia przepustowości.

Równoważenie obciążenia występuje między łączami skonfigurowanymi jako różne kanały EtherChannels.

Spanning Tree Protocol wyświetla fizyczne łącza w EtherChannel jako jedno logiczne połączenie. *

Protokół drzewa opinającego zapewnia redundancję, przenosząc uszkodzone interfejsy w kanale EtherChannel do stanu przekazywania.

31

Zobacz wystawę. Jakie są dwa wyniki wydawania wyświetlanych poleceń na S1, S2 i S3? (Wybierz dwa.)

S1 automatycznie dostosuje priorytet, aby był najwyższy.

S2 może stać się mostem głównym, jeśli S3 zawiedzie.

S3 można wybrać jako most wtórny.

S2 może stać się mostem głównym, jeśli S1 zawiedzie. *

S1 automatycznie dostosuje priorytet, aby był najniższy. *

32

Inżynier ds. Sieci rozwiązuje problemy z nowo wdrożoną siecią bezprzewodową, która korzysta z najnowszych standardów 802.11. Gdy użytkownicy uzyskują dostęp do usług o dużej przepustowości, takich jak przesyłanie strumieniowe wideo, wydajność sieci bezprzewodowej jest niska. Aby poprawić wydajność, inżynier sieci decyduje się na skonfigurowanie identyfikatora SSID w paśmie częstotliwości 5 Ghz i przeszkolenie użytkowników w zakresie korzystania z tego identyfikatora SSID do strumieniowych usług medialnych. Dlaczego to rozwiązanie może poprawić wydajność sieci bezprzewodowej dla tego typu usług?

Pasmo 5 GHz ma więcej kanałów i jest mniej zatłoczone niż pasmo 2,4 GHz, co czyni go bardziej odpowiednim do strumieniowego przesyłania multimediów. *

Jedynymi użytkownikami, którzy mogą przełączyć się na pasmo 5 GHz, będą ci, którzy mają najnowsze bezprzewodowe karty sieciowe, co zmniejszy stosowanie.

Wymaganie od użytkowników przejścia na pasmo 5 GHz do przesyłania strumieniowego multimediów jest niewygodne i spowoduje, że mniej użytkowników uzyska dostęp do tych usług.

Pasmo 5 GHz ma większy zasięg i dlatego może być wolne od zakłóceń.

33

Która metoda szyfrowania bezprzewodowego jest najbezpieczniejsza?

WPA2 z TKIP

WPA

WEP

WPA2 z AES *

34

Które stwierdzenie opisuje cechę dostarczania pakietów aktualizacji EIGRP?

EIGRP wysyła wszystkie pakiety aktualizacji za pomocą emisji pojedynczej.

EIGRP wysyła wszystkie pakiety aktualizacji za pośrednictwem multiemisji.

EIGRP używa niezawodnego protokołu dostarczania do wysyłania wszystkich pakietów aktualizacji. *

EIGRP używa UDP do wysyłania wszystkich pakietów aktualizacji.

35

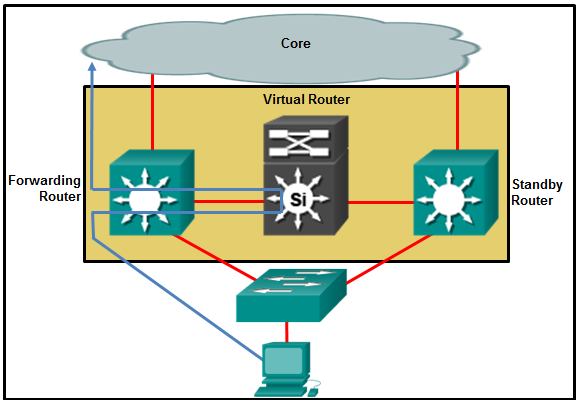

Zobacz wystawę. Jaki docelowy adres MAC jest używany, gdy ramki są wysyłane ze stacji roboczej do bramy domyślnej?

Adres MAC routera wirtualnego *

Adres MAC routera przekierowującego

Adres

MACroutera rezerwowegoAdresy MAC routerów przekazujących i rezerwowych

36

Zobacz wystawę. Technik sieciowy rozwiązuje problem z brakującymi trasami OSPFv3 na routerze. Jaka jest przyczyna problemu na podstawie danych wyjściowych polecenia?

Wystąpił problem z przyleganiem OSPFv3 między routerem lokalnym a routerem, który używa identyfikatora sąsiada 2.2.2.2. *

Identyfikatory sąsiadów są nieprawidłowe. Interfejsy muszą używać tylko adresów IPv6, aby zapewnić w pełni zsynchronizowane bazy danych routingu.

Router lokalny utworzył pełne sąsiedztwo sąsiadów, ale musi być w stanie 2WAY, aby bazy danych routera mogły zostać w pełni zsynchronizowane.

Czas martwy musi być większy niż 30, aby wszystkie routery tworzyły sąsiedztwa sąsiadów.

37

Które stwierdzenie jest prawdziwe w odniesieniu do stanów protokołu IEEE 802.1D Spanning Tree?

Przejście od blokady do przekierowania zajmuje 15 sekund.

Porty muszą zostać zablokowane, zanim będą mogły zostać ustawione w stanie wyłączonym.

Porty są ręcznie konfigurowane, aby były w stanie przekazywania.

Porty nasłuchują i uczą się, zanim przejdą w stan przekazywania. *

38

Którą topologię sieci bezprzewodowej konfiguruje technik instalujący klawiaturę, mysz i słuchawki, z których każda korzysta z Bluetooth?

tryb mieszany hotspot tryb

infrastruktury tryb

ad hoc *

39

Administrator sieci rozwiązuje problem niskiej wydajności w sieci przełączanej warstwy 2. Po sprawdzeniu nagłówka IP administrator zauważa, że wartość TTL nie maleje. Dlaczego wartość TTL nie maleje?

Interfejs wychodzący jest ustawiony na półdupleks.

Tabela adresów MAC jest uszkodzona.

Jest to normalne zachowanie w sieci warstwy 2. *

Baza danych VLAN jest pełna.

40

Zobacz wystawę. Które dwa wnioski można wyciągnąć z wyników? (Wybierz dwa.)

Do sieci 192.168.10.8/30 można dotrzeć poprzez 192.168.11.1.

Sąsiad 172.16.6.1 spełnia warunek wykonalności połączenia z siecią 192.168.1.0/24. *

Podana odległość do sieci 192.168.1.0/24 wynosi 41024256.

Istnieje jeden możliwy następca sieci 192.168.1.8/30. *

Router R1 ma dwa następcy w sieci 172.16.3.0/24.