CCNA 4 v5 CN Rozdział 7 Egzamin odpowiedzi

Łączenie sieci

1. W jaki sposób wykonuje się „tunelowanie” w sieci VPN?

Nowe nagłówki z jednego lub więcej protokołów VPN hermetyzują oryginalne pakiety. *

Wszystkie pakiety między dwoma hostami są przypisane do jednego nośnika fizycznego, aby zapewnić, że pakiety są prywatne.

Pakiety są maskowane tak, aby wyglądały jak inne rodzaje ruchu, więc zostaną zignorowane przez potencjalnych atakujących.

Na czas połączenia ustanawia się dedykowany obwód między urządzeniem źródłowym a docelowym.

2. Które dwa scenariusze są przykładami VPN dostępu zdalnego? (Wybierz dwa.)

Producent zabawek ma stałe połączenie VPN z jednym z dostawców części.

Wszyscy użytkownicy w dużym oddziale mają dostęp do zasobów firmy za pośrednictwem jednego połączenia VPN.

Mobilny agent sprzedaży łączy się z siecią firmową za pośrednictwem połączenia internetowego w hotelu. *

Mały oddział z trzema pracownikami ma system Cisco ASA, który służy do utworzenia połączenia VPN z centralą.

Pracownik pracujący w domu korzysta z oprogramowania klienckiego VPN na laptopie, aby połączyć się z siecią firmową. *

3.

Zobacz wystawę. Który adres IP zostanie skonfigurowany na interfejsie tunelu routera docelowego?

172.16.1.1

172.16.1.2 *

209.165.200.225

209.165.200.226

4. Które stwierdzenie poprawnie opisuje IPsec?

Protokół IPsec działa w warstwie 3, ale może chronić ruch od warstw 4 do warstwy 7. * IPsec używa algorytmów opracowanych specjalnie dla tego protokołu.

IPsec implementuje własną metodę uwierzytelniania.

IPsec jest zastrzeżonym standardem firmy Cisco.

5. Co to jest protokół IPsec zapewniający poufność danych i uwierzytelnianie pakietów IP?

AH

ESP *

RSA

IKE

6. Które trzy stwierdzenia opisują elementy składowe struktury protokołu IPsec? (Wybierz trzy.)

IPsec wykorzystuje algorytmy szyfrowania i klucze, aby zapewnić bezpieczny transfer danych. *

IPsec używa algorytmów Diffie-Hellman do szyfrowania danych przesyłanych przez VPN.

IPsec wykorzystuje algorytmy 3DES, aby zapewnić najwyższy poziom bezpieczeństwa danych przesyłanych przez VPN.

IPsec używa kryptografii tajnego klucza do szyfrowania wiadomości wysyłanych przez VPN. *

IPsec używa Diffie-Hellman jako algorytmu mieszającego, aby zapewnić integralność danych przesyłanych przez VPN.

IPsec używa ESP do poufnego przesyłania danych przez szyfrowanie pakietów IP. *

7. Jakie kluczowe pytanie pomogłoby ustalić, czy organizacja powinna używać SSL VPN, czy IPsec VPN do rozwiązania dostępu zdalnego w organizacji?

Czy router jest używany w miejscu docelowym tunelu dostępu zdalnego?

Jakie aplikacje lub zasoby sieciowe są potrzebne użytkownikom do uzyskania dostępu?

Czy wymagane jest zarówno szyfrowanie, jak i uwierzytelnianie?

Czy użytkownicy muszą mieć możliwość łączenia się bez konieczności posiadania specjalnego oprogramowania VPN? *

8. Jaki jest cel skrótu wiadomości w połączeniu VPN?

Zapewnia to, że danych nie można powielić i odtworzyć do miejsca docelowego.

Zapewnia, że dane pochodzą z właściwego źródła.

Zapewnia, że dane nie uległy zmianie podczas transportu. *

Zapewnia, że danych nie można odczytać zwykłym tekstem.

9. Inżynier projektujący sieć planuje wdrożenie opłacalnej metody bezpiecznego łączenia wielu sieci przez Internet. Jaki rodzaj technologii jest wymagany?

dedykowany ISP

brama VPN *

dzierżawiona linia

tunel GRE IP

10. Jaka jest jedna zaleta korzystania z VPN do zdalnego dostępu?

niższy

potencjał narzutu na protokół w celu obniżenia kosztów łączności *

wyższa jakość usług

łatwość rozwiązywania problemów

11. Które stwierdzenie opisuje cechę VPN IPsec?

Protokół IPsec może zabezpieczyć ruch na warstwach od 1 do 3. Protokół IPsec działa ze wszystkimi protokołami warstwy 2. *

Szyfrowanie protokołu IPsec powoduje problemy z routingiem.

IPsec jest strukturą zastrzeżonych protokołów Cisco

12. Jaki jest cel ogólnego protokołu tunelowania enkapsulacji routingu?

do obsługi podstawowego niezaszyfrowanego tunelowania IP za pomocą routerów wielu dostawców między zdalnymi lokacjami w

celu zapewnienia stałych mechanizmów kontroli przepływu z tunelowaniem IP między zdalnymi lokacjami w

celu zarządzania transportem multiemisji IP i ruchu wieloprotokołowego między zdalnymi lokacjami * w

celu zapewnienia szyfrowania na poziomie pakietów ruchu IP między zdalnymi lokacjami

13. Który algorytm jest kryptosystemem z kluczem asymetrycznym?

3DES

DES

AES

RSA *

14. Inżynier projektujący sieć planuje wdrożenie VPN IPsec. Który algorytm hashujący zapewni najwyższy poziom integralności wiadomości?

512-bit SHA *

AES

SHA-1

MD5

15. Jakie dwa algorytmy szyfrowania są używane w VPN IPsec? (Wybierz dwa.)

IKE

DH

PSK

3DES * AES *

16. Które stwierdzenie opisuje funkcję VPN typu site-to-site?

Hosty wewnętrzne wysyłają normalne, nieskapsułowane pakiety. *

Oprogramowanie klienta VPN jest zainstalowane na każdym hoście.

Połączenie VPN nie jest zdefiniowane statycznie.

Poszczególni hosty mogą włączać i wyłączać połączenie VPN.

17. Które rozwiązanie Cisco VPN zapewnia ograniczony dostęp do wewnętrznych zasobów sieciowych dzięki wykorzystaniu Cisco ASA i zapewnia dostęp tylko przez przeglądarkę?

Clientless SSL VPN *

IPSec

SSL

klient VPN opartych na SSL

18. Które dwa algorytmy wykorzystują kod uwierzytelniania wiadomości oparty na skrócie do uwierzytelniania wiadomości? (Wybierz dwa.)

AES

DES

3DES

MD5 * SHA *

19. Która funkcja usług bezpieczeństwa IPsec umożliwia odbiorcy sprawdzenie, czy dane zostały przesłane bez żadnych zmian lub modyfikacji?

poufność

ochrona przed odtwarzaniem

integralność danych *

uwierzytelnianie

20

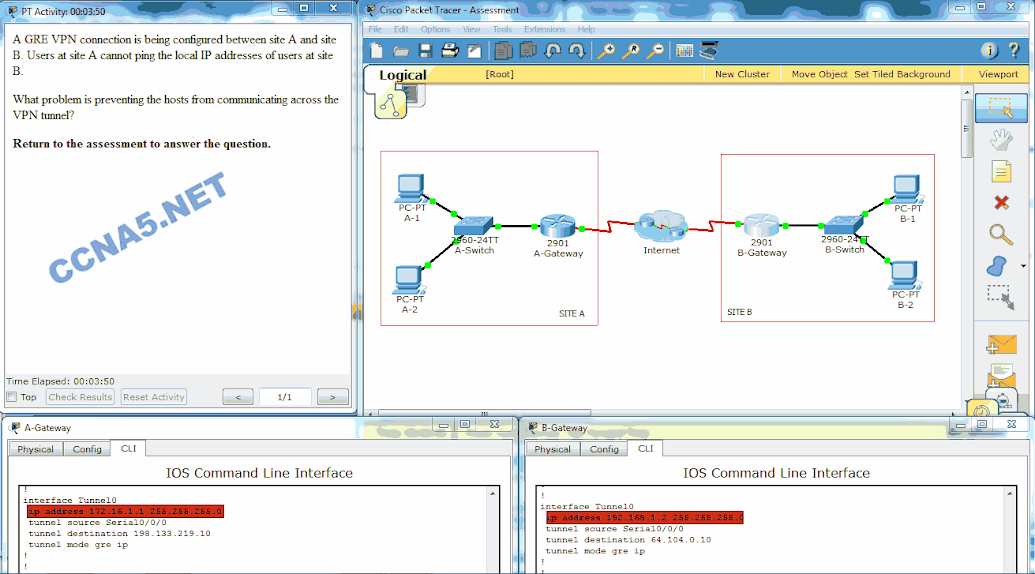

Otwórz działanie PT. Wykonaj zadania opisane w instrukcjach dotyczących aktywności, a następnie odpowiedz na pytanie. Jaki problem uniemożliwia hostom komunikację przez tunel VPN?

Konfiguracja EIGRP jest niepoprawna.

Adresy miejsc docelowych w tunelu są nieprawidłowe.

Tunelowe adresy IP są niepoprawne. *

Interfejsy źródłowe tunelu są niepoprawne

21. Jaki jest cel wykorzystania algorytmów Diffie-Hellmana (DH) jako części standardu IPsec?

Algorytmy DH umożliwiają nieograniczonym podmiotom ustanowienie wspólnego klucza publicznego, który jest używany przez algorytmy szyfrowania i mieszania.

Algorytmy DH pozwalają dwóm stronom na ustanowienie wspólnego klucza publicznego, który jest używany przez algorytmy szyfrowania i mieszania.

Algorytmy DH pozwalają dwóm stronom na ustanowienie wspólnego tajnego klucza, który jest używany przez algorytmy szyfrowania i mieszania. *

Algorytmy DH pozwalają nieograniczonym podmiotom na ustanowienie wspólnego tajnego klucza, który jest używany przez algorytmy szyfrowania i mieszania.

22

Zobacz wystawę. Zaimplementowano tunel między routerami R1 i R2. Jakie dwa wnioski można wyciągnąć z danych wyjściowych polecenia R1? (Wybierz dwa.)

Dane przesyłane przez ten tunel nie są bezpieczne. *

Ten tryb tunelu zapewnia szyfrowanie.

Ten tryb tunelu nie obsługuje tunelowania multiemisji IP.

Używany jest tunel GRE. *

Ten tryb tunelu nie jest domyślnym trybem interfejsu tunelu dla oprogramowania Cisco IOS.

23. Dwie korporacje właśnie zakończyły fuzję. Inżynier sieci został poproszony o połączenie dwóch sieci korporacyjnych bez ponoszenia kosztów dzierżawionych linii. Które rozwiązanie byłoby najbardziej opłacalną metodą zapewnienia właściwego i bezpiecznego połączenia między dwiema sieciami korporacyjnymi?

Klient Cisco AnyConnect Secure Mobility z

przekaźnikiem SSL Frame Relay

VPN za pomocą protokołu IPsec

Cisco Secure Mobility SSLless VPN VPN VPN typu

site-to-site *

24. Który scenariusz implementacji zdalnego dostępu będzie obsługiwał korzystanie z tunelowania hermetyzacji routingu ogólnego?

użytkownik mobilny, który łączy się z witryną SOHO witryna

centralna, która łączy się z witryną SOHO bez szyfrowania *

oddział, który łączy się bezpiecznie z witryną centralną

użytkownik mobilny, który łączy się z routerem w centralnej witrynie