CCNA 2 v5 RSE Rozdział 9 Odpowiedzi do egzaminu

CCNA 2 v5 RSE Rozdział 9 Odpowiedzi do egzaminu

Podstawy routingu i przełączania

1

Administrator sieci musi skonfigurować standardową listę ACL, aby tylko stacja robocza administratora o adresie IP 192.168.15.23 mogła uzyskać dostęp do wirtualnego terminala głównego routera. Które dwa polecenia konfiguracji mogą spełnić zadanie? (Wybierz dwa.)

Router1 (config) # lista dostępu 10 zezwolenie 192.168.15.23 255.255.255.0

Router1 (config) # lista dostępu 10 zezwolenie 192.168.15.23 0.0.0.0 *

Router1 (config) # lista dostępu 10 zezwolenie 192.168.15.23 0.0.0.255

Router1 (config) # lista dostępu 10 zezwolenie 192.168.15.23 255.255.255.255

Router1 (config) # lista dostępu 10 zezwolenie host 192.168.15.23 *

2)

Zobacz wystawę. Router ma istniejącą listę ACL, która zezwala na cały ruch z sieci 172.16.0.0. Administrator próbuje dodać nową pozycję ACE do listy ACL, która odrzuca pakiety z hosta 172.16.0.1 i otrzymuje komunikat o błędzie pokazany na wystawie. Jakie działania może podjąć administrator, aby zablokować pakiety z hosta 172.16.0.1, jednocześnie dopuszczając cały pozostały ruch z sieci 172.16.0.0?

Ręcznie dodaj nową odmowę ACE o numerze sekwencyjnym 5. *

Ręcznie dodaj nową odmowę ACE o numerze sekwencyjnym 15.

Dodaj odmowę dowolnego wpisu ACE do listy dostępu 1.

Utwórz drugą listę dostępu odmawiającą hostowi i zastosuj ją do tego samego interfejsu.

3)

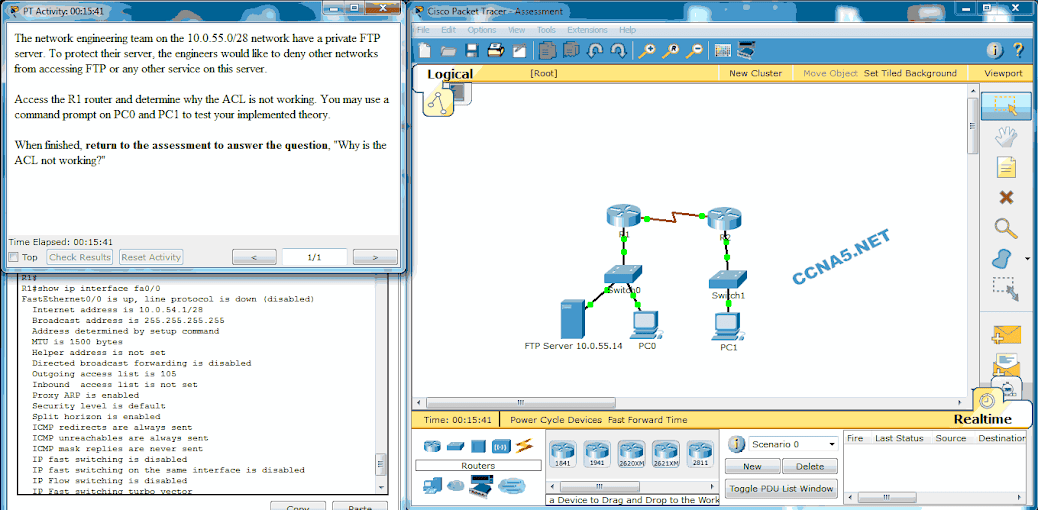

Uruchom PT – Ukryj i zapisz PT

Otwórz działanie PT. Wykonaj zadania opisane w instrukcjach dotyczących aktywności, a następnie odpowiedz na pytanie.

Dlaczego ACL nie działa?

Na liście ACL brakuje adresu IP odmowy dowolnego ACE.

Lista ACL jest stosowana w niewłaściwym kierunku.

Polecenie lub polecenia z listy dostępu 105 są niepoprawne.

Lista ACL jest stosowana do niewłaściwego interfejsu. *

W tym scenariuszu nie jest wymagana lista ACL.

4

Które stwierdzenie opisuje charakterystykę standardowych list ACL IPv4?

Są one skonfigurowane w trybie konfiguracji interfejsu.

Można je tworzyć za pomocą numeru, ale nie imienia.

Filtrują ruch na podstawie tylko źródłowych adresów IP. *

Można je skonfigurować do filtrowania ruchu na podstawie zarówno źródłowych adresów IP, jak i portów źródłowych.

5

Zobacz wystawę. Administrator sieci, który ma adres IP 10.0.70.23/25, musi mieć dostęp do korporacyjnego serwera FTP (10.0.54.5/28). Serwer FTP jest także serwerem internetowym, który jest dostępny dla wszystkich wewnętrznych pracowników w sieciach o adresie 10.xxx. Żaden inny ruch nie powinien być dozwolony na tym serwerze. Która rozszerzona lista ACL byłaby używana do filtrowania tego ruchu i jak ta ACL byłaby stosowana? (Wybierz dwa.)

lista dostępu 105 zezwolenie ip host 10.0.70.23 host 10.0.54.5

lista dostępu 105 zezwolenie tcp dowolny host 10.0.54.5 eq www

lista dostępu 105 zezwolenie ip dowolny dowolny

R1 (config) # interfejs s0 / 0/0

R1 (config-if) # ip access-group 105 out

R1 (config) # interfejs gi0 / 0 R1 (config-if) # ip access-group 105 out ******************

lista dostępu 105 zezwolenie hosta tcp 10.0.70.23 host 10.0.54.5 eq 20 lista dostępu 105 zezwolenie hosta tcp 10.0.70.23 host 10.0.54.5 eq 21 lista dostępu 105 zezwolenie tcp 10.0.0.0 0.255.255.255 host 10.0.54.5 eq www lista dostępu 105 odmowa ip dowolnemu hostowi 10.0.54.5 lista dostępu 105 dozwolona ip dowolny **********************

lista dostępu 105 pozwolenie hosta tcp 10.0.54.5 dowolny eq www

lista dostępu 105 zezwolenie hosta tcp 10.0.70.23 host 10.0.54.5 eq 20

lista dostępu 105 pozwolenie hosta tcp 10.0.70.23 host 10.0.54.5 eq 21

R2 (config) # interfejs gi0 / 0

R2 (config-if) # ip access-group 105 in

6

Jakie są dwa możliwe zastosowania list kontroli dostępu w sieci korporacyjnej? (Wybierz dwa.)

ograniczenie wyników debugowania *

zmniejszenie obciążenia przetwarzania routerów

kontrolujących stan fizyczny interfejsów routera

kontrolujących dostęp terminali wirtualnych do routerów *

umożliwiających filtrowanie ruchu warstwy 2 przez router

7

Administrator skonfigurował listę dostępu na R1, aby umożliwić dostęp administracyjny SSH z hosta 172.16.1.100. Które polecenie poprawnie stosuje listę ACL?

R1 (config-line) # klasa dostępu 1 wyjście

R1 (config-line) # klasa dostępu 1 wejście *

R1 (config-if) # ip grupa dostępu 1 wyjście

R1 (config-if) # ip grupa dostępu 1 w

8

Które trzy stwierdzenia są ogólnie uważane za najlepsze praktyki w umieszczaniu list ACL? (Wybierz trzy.)

Umieść rozszerzone listy ACL w pobliżu źródłowego adresu IP ruchu. *

Dla każdej przychodzącej listy ACL umieszczonej w interfejsie powinna istnieć pasująca wychodząca lista ACL.

Umieść rozszerzone listy ACL w pobliżu docelowego adresu IP ruchu.

Umieść standardowe listy ACL w pobliżu docelowego adresu IP ruchu. * Filtruj niechciany ruch, zanim dotrze on do łącza o niskiej przepustowości. * Umieść standardowe listy ACL w pobliżu źródłowego adresu IP ruchu.

9

Które trzy niejawne wpisy kontroli dostępu są automatycznie dodawane na końcu listy ACL IPv6? (Wybierz trzy.)

odmowa icmp dowolna

odmowa ipv6 dowolna dowolna * zezwolenie icmp dowolna nd-ns * zezwolenie ipv6 dowolna dowolna odmowa ip dowolne zezwolenie icmp dowolna nd-na *

10

Które dwie cechy są wspólne dla standardowych i rozszerzonych list ACL? (Wybierz dwa.)

Oba pakiety filtrów dla określonego adresu IP hosta docelowego.

Oba można utworzyć za pomocą opisowej nazwy lub numeru. *

Oba zawierają ukryte odmowa jako ostateczną pozycję ACE. *

Oba mogą zezwalać na określone usługi lub odmawiać ich według numeru portu.

Oba rodzaje list ACL można filtrować na podstawie typu protokołu.

11

Umieść opcje w następującej kolejności:

pierwszy prawidłowy adres hosta w podsieci adres podsieci podsieci z 14 prawidłowymi adresami hosta wszystkie bity adresu IP muszą dokładnie pasować do hostów w podsieci z maską podsieci 255.255.252.0 i maską podsieci 255.255.255.248 – brak oceny – 12 Rozważ następującą listę dostępu, która umożliwia przesyłanie plików konfiguracji telefonu IP z określonego hosta na serwer TFTP:

R1 (konfiguracja) # lista dostępu 105 zezwól na host udp 10.0.70.23 host 10.0.54.5 zakres 1024 5000

R1 (konfiguracja) # lista dostępu 105 odmowa ip dowolny dowolny

R1 (konfiguracja) # interfejs gi0 / 0

R1 (config-if) # ip grupa dostępu 105 wyjść

Która metoda pozwoli administratorowi sieci zmodyfikować listę ACL i uwzględnić transfery FTP z dowolnego źródłowego adresu IP?

R1 (config) # interfejs gi0 / 0

R1 (config-if) # brak ip access-group 105 out

R1 (config) # access-list 105 allow tcp dowolny host 10.0.54.5 eq 20

R1 (config) # access-list 105 zezwól tcp na dowolny host 10.0.54.5 eq 21

R1 (config) # interfejs gi0 / 0

R1 (config-if) # ip access-group 105 out

R1 (konfiguracja) # lista dostępu 105 zezwolenie tcp na dowolnym hoście 10.0.54.5 eq 20

R1 (konfiguracja) # lista dostępu 105 zezwolenie tcp na dowolnym hoście 10.0.54.5 eq 21

R1 (konfiguracja) # lista dostępu 105 zezwolenie host udp 10.0.70.23 host 10.0.54.5 zakres 1024 5000

R1 (konfiguracja) # lista dostępu 105 zezwolenie tcp dowolny host 10.0.54.5 eq 20

R1 (konfiguracja) # lista dostępu 105 zezwolenie tcp dowolny host 10.0.54.5 eq 21

R1 (config) # lista dostępu 105 odmowa ip dowolny dowolny

R1 (config) # interfejs gi0 / 0 R1 (config-if) # brak ip grupa dostępu 105 out R1 (config) # nie lista dostępu 105 R1 (konfiguracja) # lista dostępu 105 zezwolenie hosta udp 10.0.70.23 host 10.0.54.5 zakres 1024 5000 R1 (konfiguracja) # lista dostępu 105 zezwolenie tcp dowolny host 10.0.54.5 eq 20 R1 (konfiguracja) # dostęp -list 105 pozwala tcp na dowolny host 10.0.54.5 eq 21 R1 (config) # lista dostępu 105 odmowa ip dowolny dowolny R1 (config) # interfejs gi0 / 0

R1 (config-if) # ip access-group 105 out ******************

13

Jakie dwie funkcje opisują zastosowania listy kontroli dostępu? (Wybierz dwa.)

Listy ACL zapewniają podstawowy poziom bezpieczeństwa dostępu do sieci. * Listy ACL mogą kontrolować, które obszary host może uzyskać dostęp do sieci. * Standardowe listy ACL mogą ograniczać dostęp do określonych aplikacji i portów. Listy ACL mogą zezwalać na ruch lub go odmawiać na podstawie adresu MAC pochodzącego z routera. Listy ACL pomagają routerowi w określeniu najlepszej ścieżki do miejsca docelowego.

14

Która funkcja jest unikalna dla list ACL IPv6 w porównaniu z listami ACL IPv4?

niejawne zezwolenie na pakiety odnajdywania sąsiadów *

niejawne odmawianie dowolnemu ACE

użycia nazwanych wpisów ACL

użycie masek wieloznacznych

15

Które trzy stwierdzenia opisują przetwarzanie ACL pakietów? (Wybierz trzy.)

Każdy pakiet jest porównywany z warunkami każdego ACE w ACL przed podjęciem decyzji o przekazaniu.

Pakiet, który został odrzucony przez jedną pozycję ACE, może zostać zaakceptowany przez kolejną pozycję ACE.

Każda instrukcja jest sprawdzana tylko do momentu wykrycia dopasowania lub do końca listy ACE. * Domniemane odmowa odrzucenia dowolnego pakietu, który nie pasuje do żadnego ACE. * Pakiet, który nie spełnia warunków któregokolwiek ACE, zostanie przesłany przez domyślna. Pakiet może zostać odrzucony lub przekazany zgodnie z poleceniem ACE, które jest dopasowane. *

16

Które stwierdzenie opisuje różnicę między operacjami przychodzących i wychodzących list ACL?

W interfejsie sieciowym można skonfigurować więcej niż jedną wejściową listę ACL, ale można skonfigurować tylko jedną wyjściową listę ACL.

W przeciwieństwie do wychodzących ALC, przychodzących list ACL można używać do filtrowania pakietów z wieloma kryteriami.

Przychodzące listy ACL są przetwarzane przed trasowaniem pakietów, podczas gdy wychodzące listy ACL są przetwarzane po zakończeniu routingu. *

Przychodzących list ACL można używać zarówno w routerach, jak i przełącznikach, ale wychodzących list ACL można używać tylko w routerach.

17

Jaki jest jedyny rodzaj listy ACL dostępnej dla IPv6?

nazwany standard

numerowany rozszerzony

nazwany rozszerzony *

numerowany standard

18

Który wpis polecenia ACL IPv6 zezwoli na ruch z dowolnego hosta do serwera SMTP w sieci 2001: DB8: 10: 10 :: / 64?

Zezwól tcp dowolny host 2001: DB8: 10: 10 :: 100 eq 23

Zezwól tcp host 2001: DB8: 10: 10 :: 100 dowolny eq 23

Zezwól tcp host 2001: DB8: 10: 10 :: 100 dowolny eq 25

Zezwól tcp dowolny host 2001: DB8: 10: 10 :: 100 eq 25 *

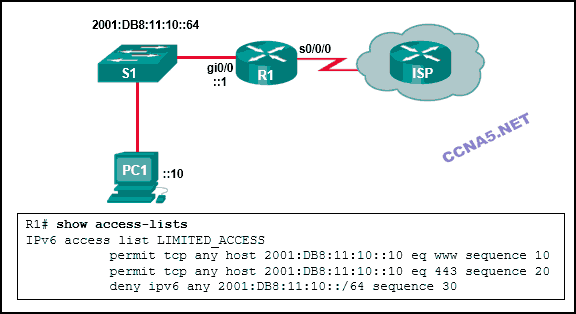

19

Zobacz wystawę. Lista dostępu IPv6 LIMITED_ACCESS jest stosowana na interfejsie S0 / 0/0 R1 w kierunku wejściowym. Które pakiety IPv6 od ISP zostaną upuszczone przez ACL na R1?

sąsiednie reklamy odbierane z routera ISP

pakiety ICMPv6, które są przeznaczone na PC1 *

pakiety, które są przeznaczone na PC1 na porcie 80

pakietów HTTPS na PC1

20

Jeśli router ma dwa interfejsy i routuje zarówno ruch IPv4, jak i IPv6, ile list ACL można utworzyć i zastosować do niego?

4

8 *

6

16

12

21

Który zakres adresów IPv4 obejmuje wszystkie adresy IP pasujące do filtra ACL określonego w 172.16.2.0 z maską wieloznaczną 0.0.1.255?

Od 172.16.2.1 do 172.16.255.255

172.16.2.1 do 172.16.3.254

172.16.2.0 do 172.16.2.255

172.16.2.0 do 172.16.3.255 *