CCNA 4 v5 CN Finał odpowiedzi egzamin

Łączenie sieci

1 Dlaczego warto omawiać sieci według kategorii?

Znajomość liczby podłączonych urządzeń określi, ile dodatkowych warstw zostanie dodanych do trójwarstwowego hierarchicznego projektu sieci.

Znajomość liczby podłączonych urządzeń określi, ile przełączników wielowarstwowych będzie potrzebnych w warstwie rdzeniowej.

Nadmiarowość wysokiego poziomu w warstwie dostępu może być lepiej zaimplementowana, jeśli znana jest liczba podłączonych urządzeń.

Złożoność infrastruktury sieciowej będzie się różnić w zależności od liczby podłączonych urządzeń. *

2 Które dwa stwierdzenia są prawdziwe w odniesieniu do połączenia PPP między dwoma routerami Cisco? (Wybierz dwa.)

Tylko jeden NCP jest dozwolony między dwoma routerami.

NCP kończy połączenie po zakończeniu wymiany danych.

Dzięki uwierzytelnianiu CHAP routery wymieniają hasła w postaci zwykłego tekstu.

LCP testuje jakość łącza. * LCP zarządza kompresją łącza. *

3 Jaka jest wada sieci z komutacją pakietów w porównaniu do sieci z komutacją łączy?

stała pojemność

większa latencja *

mniejsza elastyczność

wyższy koszt

4 Które stwierdzenie opisuje charakterystykę multipleksowania z gęstym podziałem długości fali (DWDM)?

przypisuje przychodzące sygnały elektryczne do określonych częstotliwości.

może być stosowany w komunikacji dalekiego zasięgu, takiej jak połączenia między dostawcami usług internetowych. *

umożliwia komunikację dwukierunkową za pomocą jednej pary kabli miedzianych.

obsługuje standard SONET, ale nie standard SDH.

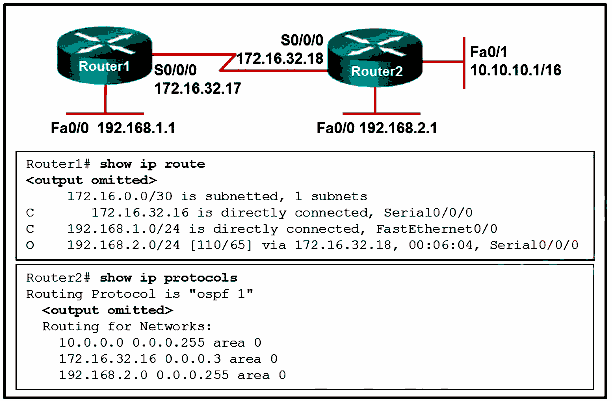

5

Zobacz wystawę. Administrator sieci rozwiązuje problem z siecią OSPF. Sieć 10.10.0.0/16 nie jest wyświetlana w tabeli routingu routera 1. Jaka jest prawdopodobna przyczyna tego problemu?

Proces OSPF jest nieprawidłowo skonfigurowany na routerze 1.

Na routerze 2 jest nieprawidłowa instrukcja maski wieloznacznej dla sieci 10.10.0.0/16. *

Proces OSPF nie działa na routerze 2.

Interfejs szeregowy na routerze 2 jest wyłączony.

6 Polityka bezpieczeństwa w firmie określa, że pracownicy działu sprzedaży muszą korzystać z VPN, aby połączyć się z siecią korporacyjną w celu uzyskania dostępu do danych sprzedaży podczas podróży w celu spotkania z klientami. Jakiego elementu potrzebuje sprzedawca, aby nawiązać zdalne połączenie VPN?

Urządzenie

VPN Koncentrator

VPN Oprogramowanie klienta

VPN * Brama VPN

7 Administrator sieci rozwiązuje problem z dynamicznym NAT, który jest skonfigurowany na routerze R2. Którego polecenia administrator może użyć, aby zobaczyć całkowitą liczbę aktywnych translacji NAT i liczbę adresów przydzielonych z puli NAT?

R2 # pokaż tłumaczenia ip nat

R2 # wyczyść tłumaczenie ip nat

R2 # pokaż running-config

R2 # pokaż statystyki ip nat *

8 Które trzy części jednostki PDU Frame Relay Layer 2 są używane do kontroli przeciążenia? (Wybierz trzy.)

bit FECN * bit BECN * bit C / R 10-bitowy DLCI pole adresu rozszerzonego bit DE *

9 Które dwa stwierdzenia poprawnie opisują szyfrowanie asymetryczne używane z VPN IPsec? (Wybierz dwa.)

Te same klucze szyfrowania należy ręcznie skonfigurować na każdym urządzeniu.

Szyfrowanie kluczem publicznym jest rodzajem szyfrowania asymetrycznego. * Szyfrowanie i deszyfrowanie używają innego klucza. * Wspólny tajny klucz służy do szyfrowania i deszyfrowania. AES jest przykładem protokołu szyfrowania asymetrycznego.

10 Która technologia WAN może służyć jako podstawowa sieć do przenoszenia wielu rodzajów ruchu sieciowego, takich jak IP, ATM, Ethernet i DSL?

MPLS *

ISDN

Ethernet WAN

Frame Relay

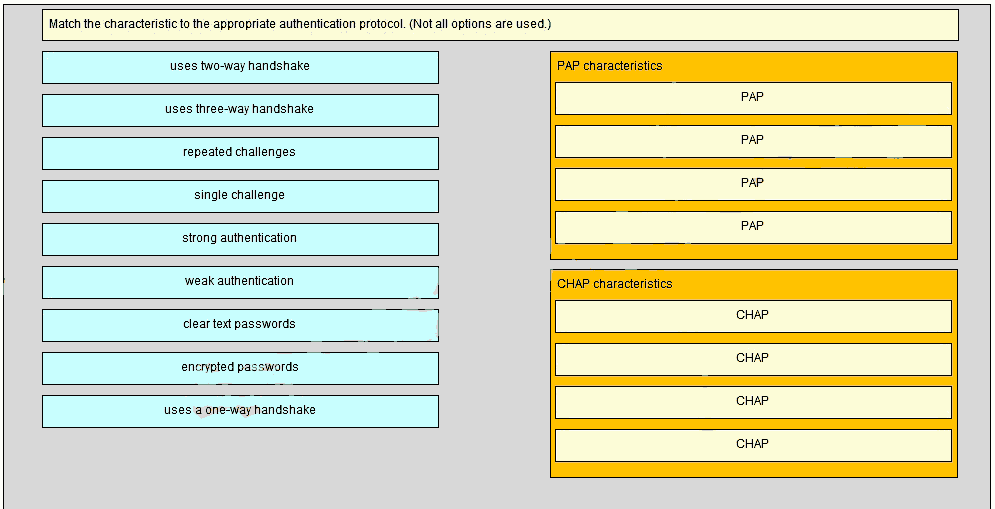

11 Przeciągnij i opuść

Ustaw opcje w następującej kolejności:

PAP Characteristics

używa dwukierunkowego uzgadniania pojedynczego wyzwania słabe uwierzytelnianie haseł tekstowych

CHAP Charakterystyka

wykorzystuje trzykrotne uzgadnianie powtarzane wyzwania silne uwierzytelnianie zaszyfrowane hasła

12 Którego polecenia można użyć do sprawdzenia informacji o przeciążeniu na łączu Frame Relay?

pokaż ramkę-przekaźnik lmi

pokaż interfejsy

pokaż ramkę-przekaźnik pvc *

pokaż mapę-przekaźnik ramki

13 Które dwa stwierdzenia opisują sieci VPN dostępu zdalnego? (Wybierz dwa.)

Oprogramowanie klienckie jest zwykle wymagane do uzyskania dostępu do sieci. *

Sieci VPN z dostępem zdalnym są używane do łączenia całych sieci, takich jak oddział firmy z siedzibą główną.

Sieci VPN dostępu zdalnego obsługują potrzeby telepracowników i użytkowników mobilnych. *

Do wdrożenia sieci VPN dostępu zdalnego wymagana jest dzierżawa linii.

Użytkownicy końcowi nie są świadomi istnienia sieci VPN.

14

Zobacz wystawę. Jakie trzy kroki są wymagane, aby skonfigurować Multilik PPP na routerze HQ? (Wybierz trzy.)

Powiąż pakiet łącza wielokrotnego z interfejsem Fast Ethernet.

Włącz enkapsulację PPP w interfejsie łącza wielokrotnego.

Przypisz interfejsy szeregowe do pakietu łącza wielokrotnego. * Utwórz i skonfiguruj interfejs łącza wielokrotnego . * Przypisz interfejs Fast Ethernet do pakietu łącza wielokrotnego Włącz enkapsulację PPP w interfejsach szeregowych. *

15 Jakie są dwa przykłady problemów sieciowych wykrytych w warstwie łącza danych? (Wybierz dwa.)

nieprawidłowa częstotliwość taktowania interfejsu

spóźnione kolizje i

błędy kadrowania jabbera * błędy enkapsulacji

interfejsu elektromagnetycznego

*

16 Jaki protokół zapewnia usługodawcom internetowym wysyłanie ramek PPP przez sieci DSL?

CHAP

ADSL

PPPoE *

LTE

17 Co jest wymagane, aby host korzystał z SSL VPN do łączenia się ze zdalnym urządzeniem sieciowym?

Host musi być podłączony do sieci przewodowej.

Sieć VPN typu lokacja-lokacja musi być wstępnie skonfigurowana.

Na hoście musi być zainstalowana przeglądarka internetowa. *

Oprogramowanie klienckie VPN musi być zainstalowane.

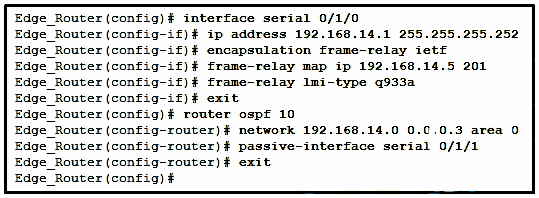

18

Zobacz wystawę. Administrator sieci zaimplementował konfigurację wyświetlanego wyjścia. Czego brakuje w konfiguracji, która uniemożliwiałaby przekazywanie aktualizacji routingu OSPF do dostawcy usługi Frame Relay?

Nie wydano polecenia wyłączenia podzielonego horyzontu.

Komenda interfejsu pasywnego nie została wydana na interfejsie szeregowym 0/1/0

Bezpośrednio podłączony sąsiad powinien zostać zidentyfikowany za pomocą mapowania statycznego.

Słowo kluczowe emisji nie zostało wydane. *

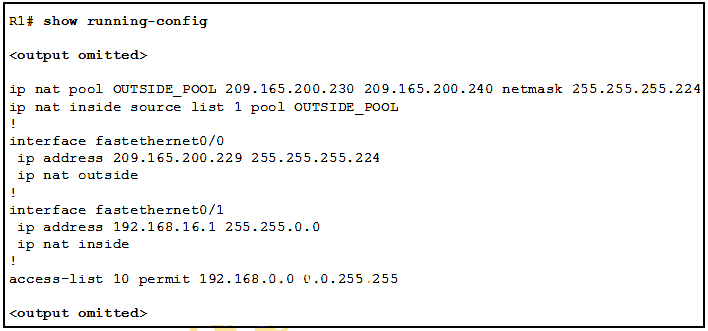

19

Zobacz wystawę. Administrator konfiguruje NAT, aby zapewnić dostęp do Internetu do sieci wewnętrznej. Po zakończeniu konfiguracji użytkownicy nie mogą uzyskać dostępu do Internetu. Co jest przyczyną problemu?

Interfejsy wewnętrzne i zewnętrzne są skierowane do tyłu.

Lista ACL wskazuje zły adres sieciowy.

Komenda NAT wewnątrz źródła odnosi się do niewłaściwej listy ACL. *

Pula NAT używa nieprawidłowego zakresu adresów.

20 Firma łączy się z jednym usługodawcą internetowym za pośrednictwem wielu połączeń. Jak nazywa się ten typ połączenia?

multihomed

single-homed

dual-multihomed

dual-homed *

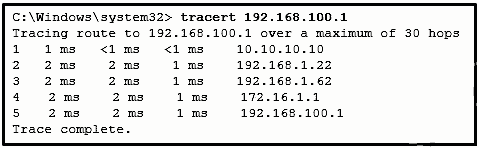

21

Zobacz wystawę. Które dwa stwierdzenia dotyczące łączności sieci są prawidłowe na podstawie danych wyjściowych? (Wybierz dwa.)

Istnieje łączność między tym urządzeniem a urządzeniem pod adresem 192.168.100.1. *

Średni czas transmisji między dwoma hostami wynosi 2 milisekundy.

Ten host nie ma skonfigurowanej domyślnej bramy.

Łączność między tymi dwoma hostami umożliwia połączenia wideokonferencyjne.

Istnieją 4 przeskoki między tym urządzeniem a urządzeniem o numerze 192.168.100.1. *

22 Administrator sieci konfiguruje łącze PPP za pomocą poleceń:

R1 (config-if) # encapsulation ppp

R1 (config-if) # ppp quality 70

Jaki jest efekt tych poleceń?

NCP wyśle wiadomość do urządzenia wysyłającego, jeśli użycie łącza osiągnie 70 procent.

Łącze PPP zostanie zamknięte, jeśli jakość łącza spadnie poniżej 70 procent. *

Faza ustanowienia LCP nie rozpocznie się, dopóki przepustowość nie osiągnie 70 procent lub więcej.

Łącze PPP nie zostanie ustanowione, jeśli nie będzie można zaakceptować więcej niż 30 procent opcji.

23 Który standard IEEE definiuje technologię WiMax?

802.5

802.11

802.16 *

802.3

24 Które trzy przepływy związane z aplikacjami konsumenckimi są obsługiwane przez kolektory NetFlow? (Wybierz trzy.)

rachunkowość * monitorowanie sieci * korekcja błędów regulacja przepustowości jakość rozliczania usług *

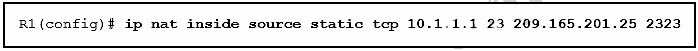

25

Zobacz wystawę. Jaki rodzaj NAT jest konfigurowany na R1?

Przeciążenie NAT

dynamiczne

przekierowywanie portów NAT *

PAT

26

Umieść opcje w następującej kolejności:

Poza globalnym

– bez punktacji –

Poza lokalnymi

Inside global

– bez punktacji –

Wewnątrz lokalny

27 Jaka jest domyślna lokalizacja routerów i przełączników Cisco do wysyłania krytycznych zdarzeń rejestrowania?

port konsoli

terminalu wirtualnego serwera syslog

*

port pomocniczy

28 Który typ urządzenia w procesie gromadzenia danych będzie nasłuchiwał ruchu, ale zbiera tylko statystyki ruchu?

Agent SNMP Serwer

zbierający NetFlow *

serwer syslog

NMS

29 Jaka jest cecha Frame Relay, która umożliwia dynamiczne „przesyłanie” danych klienta przez CIR przez krótki czas?

Kombinacja komunikatów o stanie LMI i odwrotnych komunikatów ARP umożliwia przekroczenie CIR.

Fizyczne obwody sieci Frame Relay są współużytkowane przez abonentów i mogą wystąpić

sytuacje, w których dostępna jest nieużywana przepustowość. * Komunikaty BECN i FECN powiadamiają router, że można przekroczyć CIR.

Rozerwanie jest możliwe dzięki konfiguracji wielu podinterfejsów na jednym interfejsie fizycznym.

30 Który typ komunikatu SNMP natychmiast informuje system zarządzania siecią (NMS) o określonych zdarzeniach?

Odpowiedź GET żądanie

SET żądanie

GET

pułapka *

31 Które stwierdzenie jest charakterystyczne dla MIB SNMP?

Agent SNMP korzysta z menedżera SNMP, aby uzyskać dostęp do informacji w bazie MIB.

Struktura MIB dla danego urządzenia zawiera tylko zmienne specyficzne dla tego urządzenia lub dostawcy.

MIB organizuje zmienne w sposób płaski.

NMS musi mieć dostęp do MIB, aby SNMP działał poprawnie. *

32 Jakie korzyści zapewnia NAT64?

Umożliwia stronom podłączenie hostów IPv6 do sieci IPv4 poprzez przetłumaczenie adresów IPv6 na adresy IPv4. *

Pozwala stronom na podłączenie wielu hostów IPv4 do Internetu za pomocą jednego publicznego adresu IPv4.

Umożliwia witrynom korzystanie z prywatnych adresów IPv4, a tym samym ukrywa wewnętrzną strukturę adresowania przed hostami w publicznych sieciach IPv4.

Pozwala witrynom korzystać z prywatnych adresów IPv6 i tłumaczy je na globalne adresy IPv6.

33 Jakie jest oczekiwane zachowanie usługi ADSL?

Użytkownik może wybrać szybkość wysyłania i pobierania w zależności od potrzeb.

Szybkość pobierania i wysyłania są takie same.

Szybkość wysyłania jest szybsza niż szybkość pobierania.

Szybkość pobierania jest większa niż szybkość przesyłania. *

34 Numer DLCI przypisany do obwodu przekaźnika ramki należy dodać ręcznie na łączu punkt-punkt. Które trzy polecenia interfejsu podrzędnego mogą być użyte do ukończenia konfiguracji? (Wybierz trzy.)

mapa przekaźnika ramki ip adres ip dlci

mapa przekaźnika ip adres ip dlci broadcast

bez zamykania

adres ip maska adresu ip *

enkapsulacja

przepustowość farme-przekaźnika kilobity * interfejs przekaźnik ramki dlci dlci *

35 Grupa komputerów z systemem Windows w nowej podsieci została dodana do sieci Ethernet. Podczas testowania łączności technik stwierdza, że komputery te mają dostęp do lokalnych zasobów sieciowych, ale nie do zasobów internetowych. Aby rozwiązać problem, technik chce wstępnie potwierdzić adres IP i konfiguracje DNS na komputerach PC, a także zweryfikować połączenie z routerem lokalnym. Jakie trzy polecenia i narzędzia interfejsu wiersza polecenia systemu Windows dostarczą niezbędnych informacji? (Wybierz trzy.)

tracert

telnet

ping *

interfejs netsh ipv6 pokaż sąsiadowi

nslookup *

arp -a

ipconfig *

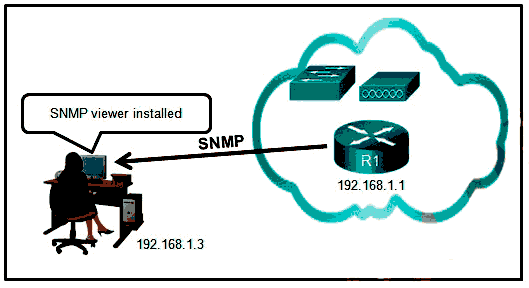

36

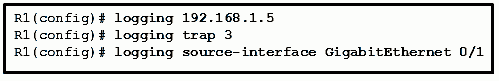

Zobacz wystawę. Router R1 został skonfigurowany przez administratora sieci do używania SNMP w wersji 2. Wydano następujące polecenia:

R1 (config) # snmp-server community batonaug ro SNMP_ACL

R1 (config) # snmp-server contact Wayne World

R1 (config) # snmp-server host 192.168.1.3 wersja 2c batonaug

R1 (config) # ip lista dostępowa standardowa SNMP_ACL

R1 (config-std-nacl) # zezwolenie 192.168.10.3

Dlaczego administrator nie może uzyskać żadnych informacji od R1?

Polecenie społeczności snmp-server musi zawierać słowo kluczowe rw.

Brak polecenia snmp-server location.

Wystąpił problem z konfiguracją ACL. *

Brak polecenia snmp-server enable trap trap.

37 Która technologia szerokopasmowa byłaby najlepsza dla małego biura, które wymaga szybkich połączeń upstream?

Kabel DSL

Światłowód do domu *

WiMax

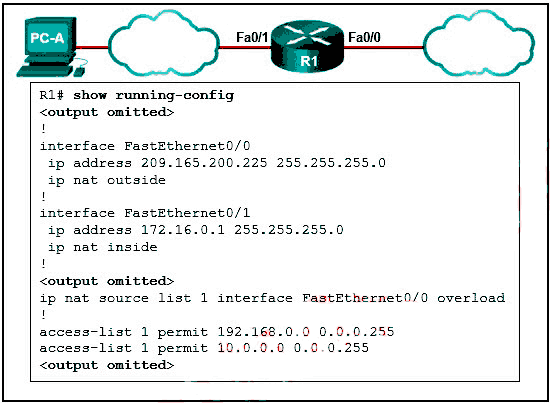

38

Zobacz wystawę. Wewnętrzny lokalny adres IP komputera PC-A to 192.168.0.200. Jaki będzie wewnętrzny globalny adres pakietów z komputera PC-A po ich przetłumaczeniu przez R1?

192.168.0.1

172.16.0.1

209.165.200.225 *

10.0.0.1

192.168.0.200

39 Jaki jest rodzaj VPN, który jest ogólnie przezroczysty dla użytkownika końcowego?

zdalny dostęp

publiczny

site-to-site *

private

40 Które dwa stwierdzenia dotyczące DSL są prawdziwe? (Wybierz dwa.)

połączenia użytkowników są agregowane w DSLAM zlokalizowanym w CO *

wykorzystuje transmisję sygnału RF

użytkownicy we wspólnej

lokalnej pętli średniej mogą mieć zasięg do 3,5 mil (5,5 km) *

warstwy fizyczne i łącza danych są zdefiniowane przez DOCSIS

41

Zobacz wystawę. Które trzy zdarzenia wystąpią w wyniku konfiguracji pokazanej na R1? (Wybierz trzy.)

Monitorowany będzie tylko ruch pochodzący z interfejsu GigabitEthernet 0/1. * Wiadomości wysyłane do serwera syslog będą ograniczone do poziomów 3 lub niższych. * Wiadomości wysyłane do serwera syslog będą używać adresu 192.168.1.5 jako miejsca docelowego Adres IP. * Wiadomości syslog będą zawierać adres IP interfejsu GigabitEthernet 0/1. Wiadomości wysyłane do serwera syslog będą ograniczone do poziomów 3 i wyższych. W przypadku wielokrotnego wystąpienia tego samego błędu tylko trzy pierwsze wiadomości zostaną wysłane na serwer.

42 Które dwie cechy opisują multipleksowanie z podziałem czasu? (Wybierz dwa.)

Ruch jest alokowany na szerokość pasma na jednym przewodzie na podstawie wstępnie

przydzielonych przedziałów czasowych. * Szerokość pasma jest alokowana na kanały na podstawie tego, czy stacja ma dane do transmisji.

Technologia kodowania zapewnia wysoką przepustowość danych przy minimalnym spektrum częstotliwości radiowych dzięki obsłudze równoległej transmisji danych.

Pojemność danych w ramach jednego łącza wzrasta, gdy bity z wielu źródeł są przesyłane z wykorzystaniem przeplecionych przedziałów czasu. *

W zależności od skonfigurowanego protokołu warstwy 2 dane są przesyłane przez dwa lub więcej kanałów za pomocą szczelin czasowych.

43 Które dwa wyspecjalizowane narzędzia do rozwiązywania problemów mogą monitorować wielkość ruchu przechodzącego przez przełącznik? (Wybierz dwa.)

Analizator kabli TDR DTX

NAM *

cyfrowy multimetr

przenośny analizator sieci *

44 Jakie okoliczności spowodowałyby, że przedsiębiorstwo zdecydowałoby się na wdrożenie korporacyjnej sieci WAN?

kiedy pracownicy zostają rozmieszczeni w wielu lokalizacjach oddziałów *,

gdy przedsiębiorstwo decyduje się zabezpieczyć swoją korporacyjną sieć LAN,

gdy sieć obejmie wiele budynków,

gdy liczba pracowników przekroczy pojemność sieci LAN

45 Który algorytm uważa się za niebezpieczny do zastosowania w szyfrowaniu IPsec?

RSA

3DES *

SHA-1

AES

46 Jaka jest jedna zaleta projektowania sieci w modzie dla dużych firm?

mniej wymaganych zasobów fizycznych

wydłużony czas dostępu do sieci

zgrubna izolacja awarii kontroli bezpieczeństwa

*

47 Jakie dwie technologie są wdrażane przez organizacje w celu obsługi połączeń zdalnych telepracownika? (Wybierz dwa.)

CMTS

VPN *

CDMA

IPsec *

DOCSIS

48 Oddział korzysta z linii dzierżawionej do łączenia się z siecią korporacyjną. Główny inżynier sieci potwierdza łączność między użytkownikami w oddziale, ale żaden z użytkowników nie ma dostępu do centrali firmy. Dzienniki systemowe wskazują, że nic się nie zmieniło w sieci oddziału. Co inżynier powinien rozważyć przy rozwiązaniu problemu awarii sieci?

Technik sieci dla oddziału powinien rozwiązać problemy z przełączaną infrastrukturą.

Administrator serwera w oddziale powinien ponownie skonfigurować serwer DHCP.

Usługodawca dla oddziału powinien rozwiązać problem, zaczynając od punktu rozgraniczającego. *

Administrator systemu w oddziale powinien ponownie skonfigurować domyślną bramę na komputerach użytkowników.

49

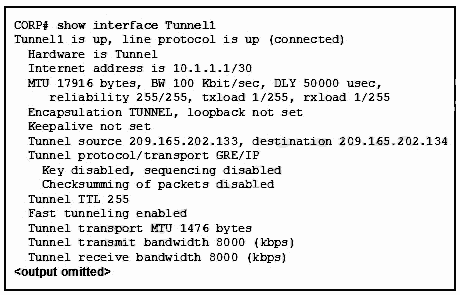

Zobacz wystawę. Który adres IP jest skonfigurowany na fizycznym interfejsie routera CORP?

10.1.1.1

209.165.202.134

10.1.1.2

209.165.202.133 *

50 Ile kanałów głosowych 64 kb / s jest połączonych, aby utworzyć linię T1?

8

32

24 *

16

51 Który moduł sieciowy utrzymuje zasoby, na których polegają pracownicy, partnerzy i klienci w celu efektywnego tworzenia, współpracy i interakcji z informacjami?

usługi centrum

dostępu do dystrybucji

danych *

krawędź przedsiębiorstwa

52 Które rozwiązanie szerokopasmowe jest odpowiednie dla użytkownika domowego, który potrzebuje połączenia przewodowego nieograniczonego odległością?

Kabel ADSL *

DSL

WiMax

53 Administrator sieci jest proszony o zaprojektowanie systemu zapewniającego jednoczesny dostęp do Internetu dla 250 użytkowników. ISP może dostarczyć tylko pięć publicznych adresów IP dla tej sieci. Jakiej technologii administrator może użyć do wykonania tego zadania?

bezklasowe routing między domenami o

zmiennej długości maski podsieci

klasowe podsieci

oparte na portach Translacja adresów sieciowych *

54 Jaki jest cel skrótu wiadomości w połączeniu VPN?

Zapewnia, że dane pochodzą z właściwego źródła.

Zapewnia to, że danych nie można powielić i odtworzyć do miejsca docelowego.

Zapewnia, że dane nie uległy zmianie podczas transportu. *

Zapewnia, że danych nie można odczytać zwykłym tekstem.

55 Jakiego rodzaju ruch najprawdopodobniej miałby problemy przy przechodzeniu przez urządzenie NAT?

DNS

Telnet

HTTP

ICMP

IPsec *

56 Użytkownicy zgłaszają dłuższe opóźnienia w uwierzytelnianiu i dostępie do zasobów sieciowych w określonych okresach tygodnia. Jakie informacje powinni sprawdzić inżynierowie sieci, aby dowiedzieć się, czy ta sytuacja jest częścią normalnego zachowania sieci?

pliki konfiguracji sieci

rekordy syslog i komunikaty

debugowanie danych wyjściowych i pakietów przechwytuje

linię bazową wydajności sieci *

57 Jakie są trzy zalety korzystania z Frame Relay do łączności WAN? (Wybierz trzy.)

dojrzała technologia * Obsługa

QoS za pomocą

zintegrowanego szyfrowaniapola pierwszeństwa IP

jeden fizyczny interfejs, który może być używany dla kilku obwodów * rozsądny koszt * bezproblemowa bezpośrednia łączność z siecią Ethernet LAN

58 Jakiego rodzaju informacje są gromadzone przez Cisco NetFlow?

błędy interfejsu

statystyki ruchu *

zużycie pamięci użycie

procesora

59 Która technologia wymaga użycia PPPoE do zapewnienia połączeń PPP klientom?

modem telefoniczny ISDN modem analogowy

T1

DSL *

60 W jakich dwóch kategoriach połączeń WAN pasuje Frame Relay? (Wybierz dwa.)

z przełączaniem pakietów * infrastruktura prywatna * infrastruktura publiczna Internet dedykowany

61 Jakie są trzy cechy protokołu generowania hermetyzacji routingu (GRE)? (Wybierz trzy.)

Tunele GRE obsługują ruch multiemisji. * GRE powoduje dodatkowe przeciążenie pakietów podróżujących przez VPN. * GRE używa AES do szyfrowania, chyba że określono inaczej Domyślnie GRE nie obejmuje żadnych mechanizmów kontroli przepływu. * Opracowany przez IETF, GRE jest protokół bezpiecznego tunelowania zaprojektowany dla routerów Cisco. GRE zapewnia enkapsulację dla pojedynczego typu protokołu podróżującego przez VPN.

62 Międzynarodowa firma autobusowa chce oferować stałe połączenie z Internetem użytkownikom podróżującym autobusami. Które dwa typy infrastruktury WAN spełniają wymagania? (Wybierz dwa.)

komórkowa *

dedykowana

infrastruktura publiczna

komutowana

publicznie infrastruktura *

63 Co jest używane jako domyślne miejsce docelowe rejestrowania zdarzeń dla routerów i przełączników Cisco?

syslog serwer

terminal linia linia

stacja robocza

linia konsoli *